Microsoftは3月24日(現地時間)、Outlookのゼロデイ脆弱性「CVE-2023-23397」を利用した攻撃を発見するためのガイダンスを公開した。

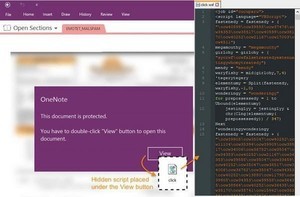

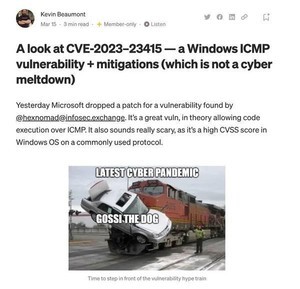

CVE-2023-23397は、Microsoft Outlook for Windowsに発見された脆弱性で、攻撃者によってNet-NTLMv2ハッシュが盗み出される可能性があるというもの。Net-NTLMv2ハッシュはNTLM認証に使われるパスワードのハッシュであり、攻撃者は入手したハッシュを他のシステムに対する認証に利用される危険性がある。CVE-2023-23397のCVSS v3のベーススコアは9.8で、極めて影響度の大きい脆弱性に分類されている。

Microsoftが発見した攻撃チェーンの一つでは、攻撃者は取得したNet-NTLMv2ハッシュを使ったリレー攻撃によってExchange Serverへの不正アクセスを取得し、メールボックスフォルダの権限を変更して永続的なアクセスを取得できたという。そして、侵害された電子メールアカウントは、同じ組織に所属する他のユーザーに対してメッセージを送信し、攻撃を横展開して侵害の範囲を広げていく。

Microsoftは2023年3月の月例セキュリティアップデートにおいて、CVE-2023-23397の修正パッチをリリースしている。しかし、それ以前に攻撃に悪用されていたことも報告されており、米国土安全保障省サイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA: Cybersecurity and Infrastructure Security Agency)はCVE-2023-23397を悪用された既知の脆弱性をまとめた「Known Exploited Vulnerabilities Catalog」に追加している。(参考記事:Microsoft OutlookやAdobe ColdFusionの脆弱性の活発な悪用を確認、更新を | TECH+(テックプラス))。

Microsoftによると、CVE-2023-23397を悪用した攻撃は従来のエンドポイントフォレンジック分析で発見できるアーティファクトが残らず、検出が困難だという。今回公開されたガイダンスは、Microsoft Incident ResponseがCVE-2023-23397の悪用を検出した方法をまとめたもので、組織の担当者が過去の侵害の痕跡、および現在侵害されているか否かを特定することに役立つとのこと。

Microsoftでは遅くても2022年4月にはこの脆弱性が悪用された可能性のある証拠を確認しているとして、早急に更新プログラムを適用するとともに、今回公開されたガイダンスを参照して対策を講じるように呼びかけている。