Sysdigはこのほど、「SCARLETEEL: Operation leveraging Terraform, Kubernetes, and AWS for data theft – Sysdig」において、コンテナ化された環境を標的とするサイバー攻撃のキャンペーンが展開されているとして、注意を呼び掛けた。特定されたキャンペーンは「SCARLETEEL」と名付けられおり、独自ソフトウェアと認証情報の窃取が目的だったことが確認されている。

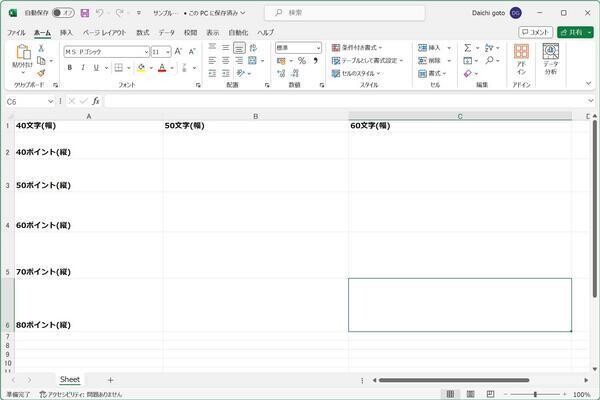

攻撃者がAWS(Amazon Web Services)のアカウント内でホストされているKubernetesのパブリック向けサービスを悪用し、侵入に必要な権限を昇格させていたことが明らかとなった。アクセスに成功すると、クリプトマイナーである「XMRig」を実行してコンテナを侵害するとともに、認証情報を収集するためのマルウェアを実行していたことが判明している。

さらに、認証情報を獲得した攻撃者は窃取した別のAWSアカウントを悪用して横方向に移動し、データ窃取および攻撃を繰り返し行っていたという。今回の攻撃で、内部のスクリプトやトラブルシューティングツール、ログファイルなど1TBを超える情報を取得して読み取ることが可能だったことが報告されている。

攻撃が発覚した後、アクセスキーおよびシークレットアクセスキーの無効化と削除、監査と侵入テストの実施による脆弱なアプリケーションの保護、制限付きポリシーの使用による機密バケットへのアクセス制限、最小特権による潜在的攻撃領域の縮小とクラウド内の横移動の防止など、環境を保護するための適切なセキュリティ対策が実施されている。

Sysdigはゼロトラストと最小特権の原則が重要であることを再認識したと述べており、検出とアラートにより攻撃者が深く侵入する前に対処することが重要だと伝えている。