Symantecはこのほど、公式ブログ「Frebniis: New Malware Abuses Microsoft IIS Feature to Establish Backdoor」において、Microsoft Internet Information Services(IIS)のFailed Request Event Buffering(FREB)と呼ばれる機能を悪用した新しいマルウェアが観測されたと伝えた。「Frebniis (Backdoor.Frebniis) 」名付けられたこのマルウェアは、IISのFREB内の関数ポインタを悪意のあるコードのアドレスに置き換えることで、外部から任意のコードが実行できるバックドアを仕掛けるという。

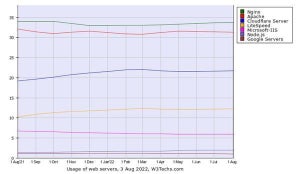

IISはWindows上で動作する標準のWebサーバ・ソフトウェア。IISには、失敗したリクエストの情報を記録するFREBという機能が備わっており、リクエストの発信元のIPアドレスやポート番号、HTTPヘッダなどの情報を確認して、リクエストが失敗した原因を後から検証することができる。

Frebniisは、標的のホスト上でIISのw3wp.exeプロセスメモリにアクセスしてFREBのライブラリであるiisfreb.dllがロードされているアドレスを取得する。続いて、そのアドレスを使用して関数ポインタテーブルを検索し、ある特定の関数ポインタを独自の悪意のあるコードのアドレスに置き換えることで、FREBの機能をハイジャックする。この関数ポインタはIISがリクエストを受信するたびに呼び出されるため、FrebniisはIISの全てのHTTPリクエストを検査可能になるという。

Frebniisによって挿入された悪意のあるコードは、受信したすべてのHTTP POSTリクエストを解析して、挿入されたコードに含まれるバックドア用の.NETコードを実行する。この.NETバックドアコードはリモートからBase64でエンコードされた文字列を受け取ってシステムに書き込める。このバックドアはリモート実行もサポートしているため、Frebniisは外部からの命令に応じて標的のシステム上で任意のコードを実行することが可能だという。このプロセスでは.NETバックドアコードがディスクに保存されないため、ディスクを検査するタイプのセキュリティツールではこのバックドアは検出できないという特徴があるとのことだ。

Symantecのレポートには、Frebniisの具体的な挙動やIoC(侵害の痕跡)などの情報がまとめられている。