セキュアワークスは1月19日、「グローバルのサイバー脅威から得た学び」と題したラウンドテーブルを開催し、2022年のサイバー脅威の実態を説明した。

これは、同社が2021年6月~2022年6月のデータを分析したレポート「State of the Threat 2022」に基づくもの。

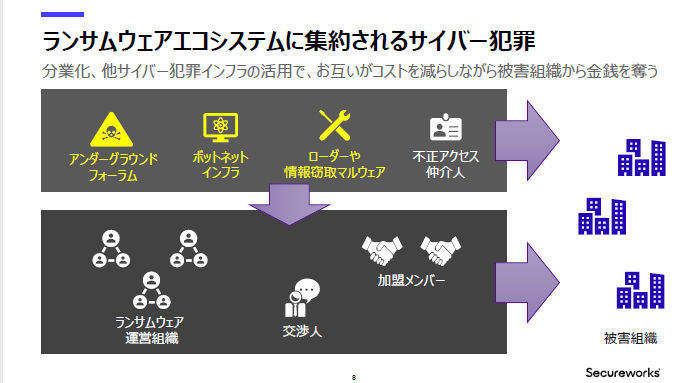

それによると2022年はコスパ重視のサイバー犯罪が目立った年で、サイバー犯罪が最適化され、分業化が進み、他のサイバー犯罪インフラの活用し、互いの得意分野を活用してコストを減らしながら被害組織から金銭を奪う点が目立ったという。

攻撃に利用するツールも2019年以前から使われているものも多く、攻撃者は特別な学習・開発コストをかけずに攻撃が成功し続けているという。

主要な侵入方法は、認証情報ベースの攻撃から脆弱性を悪用したもへの変化しており、これは、認証情報であれば、その人だけが対象だが、脆弱性を悪用した場合は、多くの人をターゲットにできる点が理由としてあるという。

日本の場合はまだ認証情報がを利用するケースが多く、管理されていないデバイスを経由する攻撃が多いという。

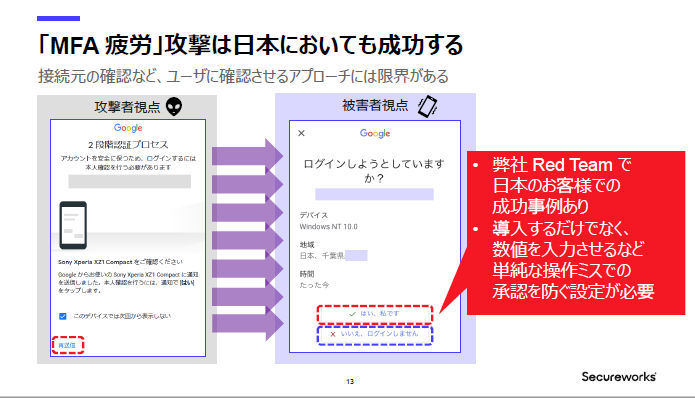

多要素認証(MFA)が実装されないことも多いが、導入している場合攻撃者は、MFAの承認要求を手動で乗り越えるようにしており、同社は対策として、YES/NOだけではなく、数値を入力させるなど単純な操作ミスでの承認を防ぐ設定が必要だとアドバイスした。

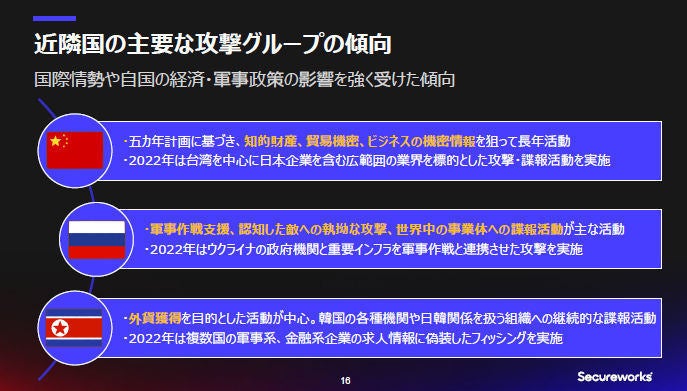

同日は、国家支援の攻撃グループの動向も説明された。

中国は5カ年計画に基づき、知的財産、貿易機密、ビジネスの機密情報を狙って長年活動しており、2022年は台湾を中心に日本企業を含む広範囲の業界を標的とした攻撃・諜報活動を実施したという。

ロシアは事作戦支援、認知した敵への執拗な攻撃、世界中の事業体への諜報活動が主な活動で、2022年はウクライナの政府機関と重要インフラを軍事作戦と連携させた攻撃を実施したという。

北朝鮮は、外貨獲得を目的とした活動が中心で、韓国の各種機関や日韓関係を扱う組織への継続的な諜報活動を行っており、2022年は複数国の軍事系、金融系企業の求人情報に偽装したフィッシングを実施したという。

2022年度は日本の優先度が低かったが、今後、大阪万博などが予定されており、同社は今後の国際情勢やイベントなどの変化に応じて標的が日本にシフトする可能性もあると警告した。

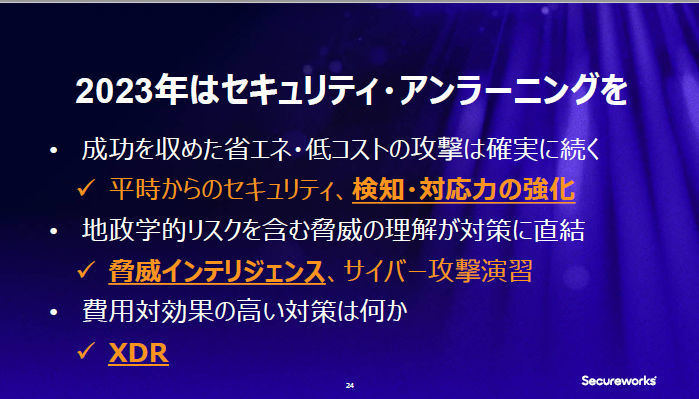

そして、セキュアワークス 戦略プログラムディレクター 三科涼氏は、2023年はセキュリティ・アンラーニング(これまでの価値観、知識を見直し、新たな知識を取り入れていく)を行べきだとアドバイスした。

今後も成功を収めた省エネ・低コストの攻撃は確実に続き、地政学的リスクを含む脅威を正しく理解が対策に直結するとした。また、 費用対効果の高い対策は何かを見直すべきだという。

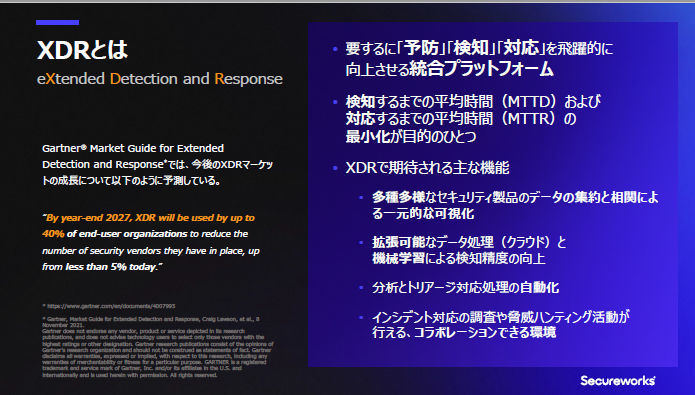

具体的には、平時からのセキュリティ、検知・対応力の強化、脅威インテリジェンス、サイバー攻撃演習を行い、費用対効果の高い対策としてXDR(eXtended Detection and Response)を挙げた。

XDRで期待される主な機能としては、多種多様なセキュリティ製品のデータの集約と相関による一元的な可視化、拡張可能なデータ処理(クラウド)と機械学習による検知精度の向上、分析とトリアージ対応処理の自動化、インシデント対応の調査や脅威ハンティング活動が行える、コラボレーションできる環境などがあるという。