ベライゾンジャパンは12月8日、「増加するサイバー攻撃、ランサムウェアにどう対処するのか」と題したメディア向けのオンライン勉強会を開催した。

同勉強会では、米ベライゾンが2008年から毎年発行しているデータ漏洩/侵害調査報告書である「DBIR(Data Breach Investigations Report)」の2022年版から、同社が注目するサイバー攻撃の動向が紹介された。

検知したインシデントのトップはDDoS攻撃

2022年版のDBIRでは、数カ国の法執行機関、法医学組織、法律事務所、政府機関など87カ所のデータ寄与協力組織からセキュリティ侵害の検知データを収集し、2万3896件のセキュリティインシデントを分析し、そのうち5212件でデータ侵害を確認したという。なお、分析対象期間2020年11月1日から2021年10月31日となる。

米ベライゾン Threat Research Advisory Center共同設立者のクリス・ノバック氏は、セキュリティ対策にあたって、「サプライチェーンへの波及を考慮するべき」と警鐘を鳴らしていた。

ノバック氏は、「親会社や取引先の顧客、下請け企業などはシステムやサードパーティアプリケーションを介してつながっている。そのため、自社以外の場所でインシデントが発生したとしても、事業運営を困難にする多大な影響を受けることになる。セキュリティ担当者は、サプライチェーン上の組織が利用するシステムやアプリケーションを把握する必要がある」と述べた。

同社はセキュリティインシデントの傾向やデータ漏えい/侵害の要因について、時系列での変化も追っている。

それによれば、2018年以降に増えたDoS(Deniali of service)攻撃は、今なお多く観測されるインシデントだという。

データ漏えい/侵害は、2020年頃まではソーシャルエンジニアリングやWebアプリケーションへの攻撃によるものが多かったが、2021年以降はシステム上の不備によるものが増えている。

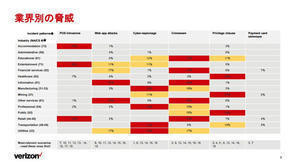

データ漏えい/侵害は国や地域によって傾向が異なる。例えば、北米ではシステム不備が原因のトップに挙がるが、EMEA(ヨーロッパ、中央、アフリカ)やAPAC(アジア太平洋)ではソーシャルエンジニアリングが多く観測された。

「DDoS攻撃はツールを導入することで簡単に予防可能にもかかわらず、いまだに多く発生している。OTやIoTが攻撃を受けることで、製造メーカーの製造ラインが停止して、事業の継続性を侵害されてしまう。また、DDoS攻撃はランサムウェア攻撃の前にセキュリティ対策のレベルを測る目的で行われることもあるため、早急に対策を進めるべきだ」(ノバック氏)

PPAPが日本でのEmotet感染拡大の遠因に

勉強会では、日本のセキュリティ動向についても触れられた。日本で起きた注目のインシデントとしては、ランサムウェア攻撃、ビジネス詐欺メール、Emotetの感染拡大、小島プレスでのVPNの脆弱性を突いた不正アクセス、KillnetによるDDoS攻撃が挙げられた。

ベライゾンジャパン ソリューションズエグゼクティブセキュリティーの森・マーク氏は「特にEmotetについては、グローバルと比較しても日本がターゲットにされている様子がうかがえた。日本が狙われた原因の1つに、日本独自のファイル共有方法であるPPAPがあるだろう。PPAPではファイルが添付された1通目のメールを信頼してしまった時点で、2通目のメールを受け取って、その流れでファイルを開けてしまいがちなので注意が必要だ」と指摘した。

2022年は日本でもランサムウェアによる被害が頻発し、その脅威に注目が集まった。米べライゾンの調査によれば、日本企業の場合、海外拠点で多くランサムウェア攻撃が観測され、現地による初動対応の不備によって被害が拡大したケースが散見されたという。

「通常のランサムキャンペーンでは、不特定多数の何万ものエンドユーザーに対して、『誰か引っかかってくれればいい』といったオレオレ詐欺に近い感覚で攻撃を仕掛ける。そして、企業規模の大小にかかわらず、セキュリティ対策が甘ければ零細企業も標的にされる」と森氏は語り、零細企業も徹底すべき基本的なセキュリティ対策を挙げた。

加えて、DBIRで観測したインシデントを分析したところ、データ漏えい/侵害の82%に人的要素が関わっていたことから、ノバック氏はセキュリティ教育の重要性を語った。

「多くの組織は、コンプライアンスや規制対応の観点から最低限の回数しかセキュリティトレーニングを実施しないが、年に1~2回のトレーニングではセキュリティの重要性や危険な行為に関する情報は定着しない。国や業種を問わず、セキュリティトレーニングの回数を増やし、効果測定まで実施すべきだ」とノバック氏は強調していた。