テレワークが普及・常態化し、クラウドサービスの利用が増えている。サイバーセキュリティ対策もそれに応じて見直しが必要だ。そこで今、注目されるのが、ゼロトラストである。

9月27日、28日にオンラインで開催された「TECH+ セキュリティ2022」に、アイ・ティ・アール(以下、ITR)でリスク・セキュリティ分野を専門とするコンサルティング・フェローの藤俊満氏が登壇。なぜゼロトラストが必要なのかを中心に話した。

ファイアウォールを中心とした従来のセキュリティ:境界型防御

藤氏はまず、これまで主流だった境界型防御のセキュリティについて言及した。

境界型防御セキュリティとは、社内と外の世界(インターネット)の間に境界防御装置を入れることで、中(社内)を守るという考え方だ。境界防御装置としてはファイアウォールが最も有名だが、その他にもIPS(不正侵入防止システム)/IDS(不正侵入検知システム)、サンドボックスなどが挙げられる。社内ではID認証のディレクトリサーバーを設置し、メールサーバーのセキュリティ対策を施し、そしてクライアント端末にアンチウイルスを入れるというのが、境界型防御セキュリティの一般的なモデルだ。

「基本的には境界防御装置に集中させる方法です。 そのため、境界防御は高コストとなり、セキュリティ関係の投資の多くが境界防御部分にかかっています」(藤氏)

境界防御の中心となるファイアウォールは、ポートフィルタリングとアプリケーションゲートウェイ(プロキシー)の機能により攻撃を防ぐ。これに加え、通信の暗号化/複合化、VPNなどの機能が入ることもある。市場トレンドを見ると、ゼロトラストへの移行もあり、エンドユーザーの導入は減っている。反面、プロバイダ側の導入により単価が上昇しており、市場は微減・横ばいだ。こうした状況を踏まえ、藤氏は「2023年には縮小に転じる」と見解を示した。

境界型防御の限界

このような境界型防御セキュリティが近年、限界を迎えつつあるという。

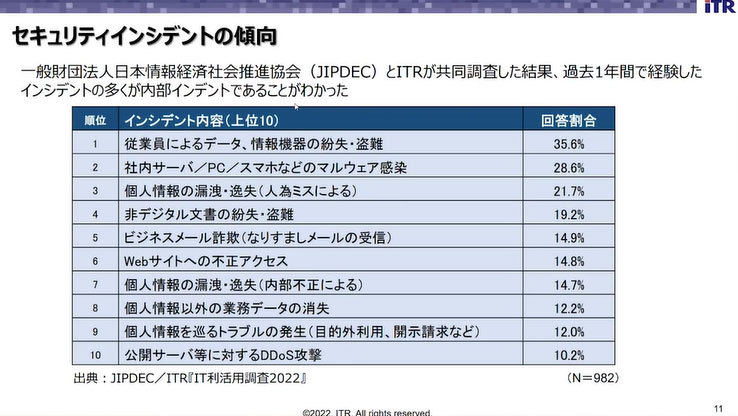

ITRが日本情報経済社会推進協会(JIPDEC)と共同で調査したところ、過去1年のインシデント上位10項目の中に、内部インシデントが多数入っていたという。しかも、1位の「従業員によるデータ、情報機器の紛失・盗難」(回答割合35.6%)、2位「社内サーバ/PC/スマホなどのマルウェア感染」(同28.6%)、3位「個人情報の漏洩・逸失(人為ミスによる)」(同21.7%)といった具合に、上位5つは全て内部インシデントに分類できるものだ。

最近のサイバー攻撃でも内部インシデント起因のものが多い。例として藤氏は、2022年2月に国内自動車部品メーカーが攻撃に遭い、親会社が国内に持つ全14工場の稼働が停止したケースを紹介。「VPN機器にある脆弱性を突いて社内ネットワークの侵入に成功、サーバやPCをランサムウェアに感染させた」と原因を解説し、「一旦中に入られると、攻撃されてやられたい放題になる」と述べた。

もう一つ藤氏が挙げたのが、5億円相当の身代金要求が話題となった米コロニアルパイプラインの事例だ。2021年5月に明るみになったもので、やはりVPN機器の脆弱性が突かれた。管理系社内ネットワーク上にもサポート切れのPCがあり、ランサムウェアで攻撃されたという。

このように、社内ネットワークに不正侵入されてランサムウェアで攻撃されるというパターンが増えていることから、同氏は「社内のセキュリティが弱いという点が、境界型防御セキュリティの限界と言える」と説明した。

それに加えて、コロナ禍で急増しているクラウドサービスの利用により社外に出るトラフィックが増えていることも、境界防御型の見直しを後押ししている。ファイアウォールのチェックや暗号化/複合化などの機能が働くことで負荷がかかり、通信に遅延が発生するのだ。

「境界防御装置がネックになる事態が現実として生じているのです」(藤氏)