Microsoftは3月22日(米国時間)、「DEV-0537 criminal actor targeting organizations for data exfiltration and destruction - Microsoft Security Blog」において、「Lapsus$」と呼ばれる脅威グループによるサイバー攻撃を受けていたこと、ソースコードの流出について認めた。

Microsoftは流出したソースコードには顧客のコードやデータは含まれていないこと、Microsoftのセキュリティ対策はソースコードの機密性に依存していないため、ソースコードが閲覧されてもリスクの上昇にはつながらないことなどの説明を行っている。

-

DEV-0537 criminal actor targeting organizations for data exfiltration and destruction - Microsoft Security Blog

サイバー犯罪グループ「Lapsus$」が有名企業に侵入してデータ窃取を繰り返すインシデントが続いている。最近、Lapsus$はMicrosoftに侵入してデータ窃取を行ったと主張していた(参考「犯罪グループLapsus$、Azure DevOpsソースコードレポジトリからデータ窃取と主張 | TECH+」)。Microsoftは調査を行っているとしていたが、今回の発表でサイバー攻撃とソースコード流出の事実を認めたことになる。

Microsoftは先の報告書の中で、Lapsus$(Microsoftはこのグループを「DEV-0537」と認識している)がソーシャルエンジニアリングの手法を駆使してアカウントを取得する方法を説明している。アカウントを取得したあとは脆弱性などを悪用して特権昇格を試みる。このサイバー犯罪グループはシステムに侵入したのち、被害企業の危機管理コミュニケーション通話や社内掲示板(Slack、Microsoft Teams、電話会議など)に参加するという特徴もあるという。被害者の心理状況や侵入に関する知識、セキュリティインシデント発生時の対応方法などを理解した上で効果的な身代金要求などを行うためとみられる。

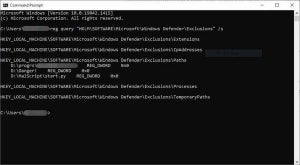

Microsoftはこうしたサイバー攻撃の被害を回避するため、次の対策を推奨している。

- 多要素認証の実装を強化する

- 健全で信用できるエンドポイントを使用する

- VPNに最新の認証オプションを使用する

- クラウドセキュリティアイセイの強化を監視を行う

- ソーシャルエンジニアリング攻撃に対する認識を高める

- Lapsus$のようなサイバー犯罪グループに侵入された場合の運用プロセスを確立しておく

Microsoftは今回のソースコード流出によってリスクの増加はないと説明しているが、Microsoftのようなビッグベンダーからソースコードが流出する事態が発生したことには、引き続き警戒を続ける必要があるものとみられる。