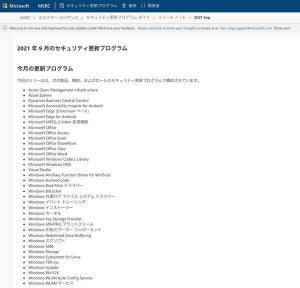

Microsoftは2021年9月の月例セキュリティ更新プログラムの一部として、Microsoft MSHTMLにおけるリモートコード実行のゼロデイ脆弱性「CVE-2021-40444」に対する修正パッチをリリースしている。しかしこの修正パッチのリリース後に、パッチによる保護を回避する新しい攻撃が行われていたことが、セキュリティソリューションベンダーであるSophosの調査によって明らかになったという。

Sophosが12月21日に公開した公式ブログの記事「Attackers test “CAB-less 40444” exploit in a dry run」で、その詳細が伝えられている。

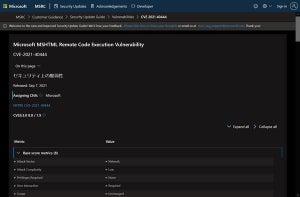

CVE-2021-40444は、悪意を持って細工されたMS Office文書を開く際にCABファイルにパッケージ化されたマルウェアを読み込んでしまい、結果としてリモートから任意のコードを実行できるようになるというもの。修正パッチがリリースされる以前に実際の攻撃への悪用が確認されており、CVSS v3の基本スコアは8.8となっている。

Sophosによると、この修正パッチがリリースされて間もなく、パッチによる保護を回避する新しい攻撃が出回ったという。新しい攻撃方法は、特別に細工されたRARファイルに、マルウェアをダウンロードするトリガーとなる悪意のあるWord文書を仕込むというもの。ユーザーがWinRARアプリを使用してRARファイルを解凍してWord文書を開くと、Word文書は攻撃用のJavaScriptが仕込まれたWebサイトにアクセスする。JavaScriptはRARファイル内に仕込まれたPowerShellスクリプトを実行する。このPowerShellスクリプトによってマルウェアがダウンロードされる仕組みだという。

この攻撃方法はCABファイルを使用しないため「CAB-less 40444」と呼ばれている。

攻撃に利用されたRARファイルは不正な形式であり、本来であればアーカイブユーティリティによる解凍時にエラーになるはずだという。しかし、WinRARの場合はこれがエラーにならずに解凍できる。これがCAB-less 40444が成立する決め手になっているとのことだ。

ただし、Sophosによればこの手法を用いた攻撃キャンペーンはわずか1日で終了したという。これは、古いバージョンのWinRARユーティリティでは攻撃に使用されるRARファイルが解凍できないことが判明し、攻撃者の期待する効果が得られなかったからではないかと指摘されている。

いずれにしても、この一連の出来事は、修正パッチを適用するだけすべての脆弱性の影響を回避できるわけではないことを示唆している。CVE-2021-40444の件に関して言えば、電子メールで送られてきた文書ファイルを開く際に十分な注意を払うことが、基本的だが極めて有効な防御策となる。システムによるセキュリティ対策を強化することと並んで、従業員に対する教育を実施し、リテラシーを高めることが重要だ。