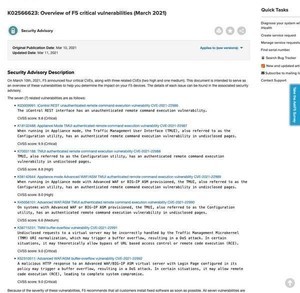

United States Computer Emergency Readiness Team (US-CERT)は3月17日(米国時間)、「TTP Table for Detecting APT Activity Related to SolarWinds and Active Directory/M365 Compromise|CISA」において、SolarWinds関連のサイバーインシデントおよびActive Directory/Microsoft 365の侵害に関連した持続的標的型攻撃を検出するための資料を公開した。ネットワーク担当者に対し、この資料を確認するとともに検出などに活用することが呼びかけられている。

公開された資料は次のページから取得できる。

-

SolarWinds and Active Directory/M365 Compromise: Detecting Advanced Persistent Threat Activity from Known Tactics, Techniques, and Procedures

資料には、一連の持続的標的型攻撃において用いられている戦略、技術、手順がMITRE ATT&CKフレームワームに基づいて作成されたテーブル形式で整理されており、どのように検出を行えばよいかがわかりやすく整理されている。

Cybersecurity and Infrastructure Security Agency (CISA)はネットワーク担当者に対して上記セキュリティ情報をチェックするとともに、このインシデントに関する次のリソースも確認することが呼びかけられている。

- Remediating Networks Affected by the SolarWinds and Active Directory/M365 Compromise | CISA

- cyber.dhs.gov - Emergency Directive 21-01

- cyber.dhs.gov - Emergency Directive 21-01

- Advanced Persistent Threat Compromise of Government Agencies, Critical Infrastructure, and Private Sector Organizations | CISA

SolarWinds製品の脆弱性に端を発するサイバーインシデントはいまだにその全容が明らかにならないまま、個別の調査報告が継続している。これまでに関連が疑われるアクターの指摘などは行われているが、誰が何の目的でどのようにして攻撃を行い、そして具体的にどの組織がどの程度の被害を受けたのか、その全容を把握できない状況が続いている。