今年10月から「IcedID」と呼ばれるマルウェアが日本でも多く観測されています。本稿では、このマルウェアの特徴について解説します。

Emotetと似た振る舞いを行う「IcedID」

IcedID(別名:BokBot)は、発生当初は攻撃者が標的の銀行の信用情報を盗むことができるバンキング系トロイの木馬でしたが、時間の経過とともに、攻撃者はそれを使用して他のウイルスを配信したり、追加モジュールをダウンロードしたりするなど、Emotetと似た振る舞いを行うように進化を遂げてきています。

サイバー攻撃者たちはアンチウイルスソフトによる検出を避けるため、日本でも広く使用されているファイルの難読化(パスワードで保護された添付ファイルのEメールでの送信)を悪用した攻撃を今年6月中旬頃に仕掛けるようになりました。

当初はそうした攻撃は主に米国に向けられたものでしたが、今年10月末頃から11月中旬にかけて、日本の企業を標的に日本語テンプレートを用いたIcedIDの攻撃が顕著になってきています。エフセキュアは、今回のスパムキャンペーンには、TA551(Shathak)と呼ばれるハッカー集団が関与していると考えています。

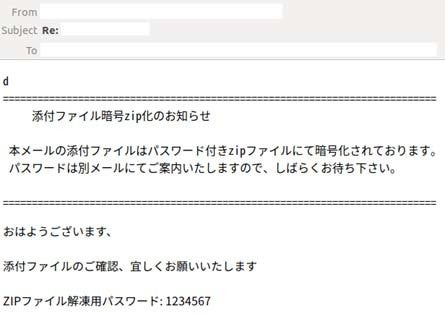

興味深いことに、攻撃者は2つの異なるメールを送信し、以下のような流れで攻撃を行います。

メールに添付されている最初のzipファイルには、カスタムパスワードが設定されています(この場合は"anchor20"というパスワード)。

最初のzipを解凍すると、2つ目のzip(info.zip)ファイルが生成され、解凍するパスワードがメールのテキストに含まれています(この場合は"1234567"というパスワード)。

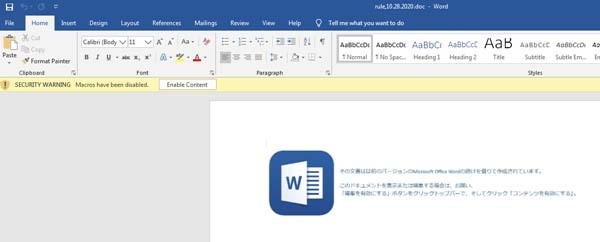

最後に悪意のある文書ファイルが展開されます。

攻撃者の多くは、悪意のある文書ファイルが展開され、アンチウイルスソフトによってスキャンされることを防ぐことによって、検知される可能性を低下させようとしています。

Eメールの本文から、攻撃者は別のEメールを送信して最初のzip展開用パスワードを提供すると伝えることで、彼らの動きをよりもっともらしく見せようとしていることがわかります。

全体のファイルは圧縮された添付ファイルに含まれています。

感染の流れ

ユーザーが"Enable Content"をクリックすると、マクロスクリプトが実行され、インストーラのDLLをダウンロードし、ファイルパス"C:\usersPublic"の下に"12345.txt"として保存されます。その後、システムネイティブプロセス"regsvr32"を利用してマルウェアインストーラを実行し、IcedIDモジュールをダウンロードします。

感染の流れを簡単に説明すると、スパムメール→パスワードで保護された.zipファイル→マクロ付きWordファイル→IcedIDローダーDLLのダウンロード→IcedID実行ファイルとなります。

検出名の例

Malware.W97M/Hancitor

Malware.W97M/Kryptik

Heuristic.HEUR/Macro.Downloader.*

Malware.VBA/Dldr.Agent.*

ランサムウェア対策

1. ファイルのバックアップ

攻撃から組織を守るためにできる最も重要なステップは、コンピュータ上の情報を定期的にバックアップすることです。バックアップファイルは、ネットワークに接続されていない別のシステムに保存する必要があります。

2. ウイルス対策

ランサムウェアの最も一般的な侵入ポイントは、電子メールや感染したウェブサイトを介して侵入することです。ウイルス対策製品は、ランサムウェアがコンピュータに感染する前に、多くの種類のランサムウェアを検出してブロックすることができます。しかし、常に新しいタイプのランサムウェアが出現しており、100%ブロックするのは困難です。

3. 振る舞い検知、EDR(エンドポイントの検知と対応=Endpoint Detection and Response)の活用

ランサムウェアは単純なばらまき型から標的型攻撃に使われるテクニックで組織に侵入して機密情報を盗み出す攻撃にシフトしています。ウイルス対策製品をすり抜け侵害されたPCの不振な振る舞いを迅速に検知し対応 (ネットワーク隔離など) するEDRを導入して被害を最小化します。EDRの自社での運用が困難な場合は、専門のパートナーに任せることも検討してください。

4. ウイルス対策

従業員を継続的にトレーニングして教育することも、ランサムウェア感染軽減のための重要な手段です。

従業員がきちんと教育を受けていれば、不審なメールの添付ファイルをクリックする可能性は低くなります。これは、従業員のセキュリティトレーニングの重要な部分です。

5. 保険

リスクを軽減する一般的な保険は、ランサムウェア感染による被害損失を回復するのに役立ちます。

著者紹介

エフセキュア株式会社

サイバーセキュリティ技術本部

落合一晴

F-Secure Corporation

戦術防衛ユニット

Yoon Jien Chiam