新型コロナウイルスの影響で、世の中はニューノーマルの世界へ突入した。これに伴い、企業ではリモートワークが進み、クラウドサービスの導入が加速した。こうした中、新たなセキュリティのリスクが生まれているが、どのような対策を講じる必要があるのだろうか。

今回、ファイア・アイのプロダクト・マーケテイング・マネージャの横川典子氏に、ニューノーマルとクラウドシフトの課題について聞いた。

ニューノーマルによって生まれた4つの課題

横川氏は、ニューノーマルが企業にもたらした課題として「コミュニケーション」「認証」「VPN」「端末」を挙げた。「コミュニケーション」に関しては、リモートワークが導入されたことで、Face to Faceのコミュニケーションが減ったことから、社員の意識の変革が求められている。

「認証」に関しては、これまで資産は物理的に区切られた空間で守られていたが、リモートワーカーが直接クラウドサービスに接続するようになったことで、認証情報が盗まれるリスクが生じ、その結果、企業のIT環境が脅かされる状況になっている。「認証情報が盗まれることを防ぐには、多要素認証が必要」と横川氏は指摘する。

「端末」に関しては、BYODを認めるか、リモートで障害対応ができるかといった課題が生まれているという。

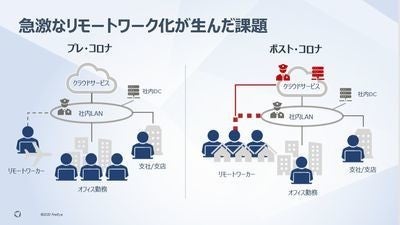

横川氏は、新型コロナウイルスの影響でリモートワークの利用が急増したことで、リモートワークも社内LANを通過していた環境が一般的だったのに対し、クラウドサービスに直接接続する環境が生まれており、そこでの安全性の確保が課題となっていると指摘した。

リモートワークを実現する2つのモデルにおけるリスク

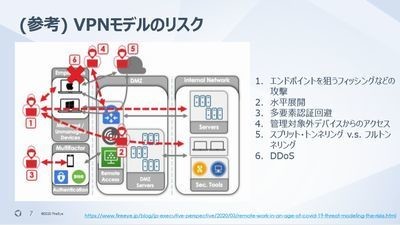

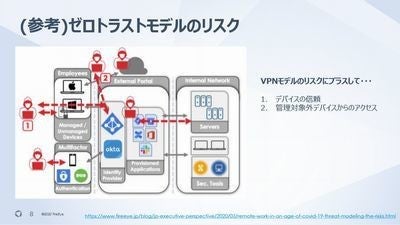

横川氏は、リモートワークを実現するモデルは「VPNと仮想デスクトップ利用モデル」「ゼロトラストモデル」の2通りあるが、それぞれリスクを抱えていると述べた。

「VPNと仮想デスクトップ利用」においては、「フィッシングなどのエンドポイントを狙う攻撃」「攻撃の水平展開」「多要素認証回避」「管理対象外デバイスからのアクセス」「スプリット・トンネリング対フルトンネリング」「DDoS」といったリスクがある。

横川氏は、「VPNモデルでは、エンドポイントでクレデンシャル情報を盗まれてしまうと、攻撃が水平展開されて、攻撃者に”やりたい放題”されてしまうおそれがある。つまり、社内LANにおけるサイバー攻撃と同じ被害を受けることになる。したがって、クラウドにおいても社内LANと同レベルのセキュリティ対策をいかにして展開するかが、重要となる」と指摘する。

一方、ゼロトラストモデルでは、VPNモデルのリスクに「デバイスの信頼」と「管理対象外デバイスからのアクセス」が加わることになる。

クラウド環境独自のリスクに注意

セキュリティの脅威の数が膨大になり、かつ、セキュリティ攻撃が複雑化している昨今、「クラウドサービスはオンプレミスよりも安全」と言われているが、はたしてそれは本当だろうか?

クラウドには「拡張や縮小が容易」「どこからでも開発・アクセスが可能」「リソースの再利用が容易」といった特徴があるが、これらはメリットでもあり、デメリットでもある。

横川氏は、クラウドシフトが進んでも基本的に脅威は変わらないが、「オンプレミスでできていて、 クラウドでできないことには注意が必要」と語った。同社は今後、セキュリティの侵害25%がパブリッククラウド上のアセットに関するものになると予測している。

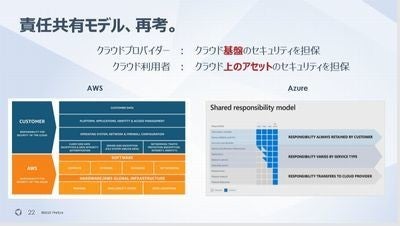

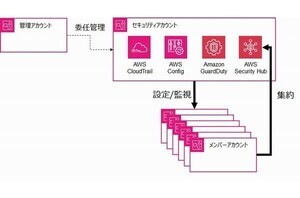

また、Amazon Web Services然り、マイクロソフト然り、パブリッククラウドプロバイダーはそれぞれ独自の責任共有モデルを持っているが、ユーザーのデータは自分たちで保護する必要がある。つまり、クラウド上のインスタンスやワークロードの保護はユーザーが実施しなければならない。さらに、クラウドは種類によっても、責任共有モデルは異なってくる。IaaS、PaaS、SaaSを比べた場合、ユーザーの責任はSaaSが最も小さくなる。

ゼロトラスト環境下で、どうセキュリティ対策を講じるか?

横川氏は、クラウド環境に求められるセキュリティ対策の1つとして、 DMZを通らなくても(ゼロトラスト環境下でも)セキュリティ対策を「強制」できるようにすることを挙げる。

ファイア・アイは、ゼロトラスト環境下におけるセキュリティ対策として、クラウド上に設置する「Secure Web Gateway」を提供している。Secure Web Gatewayを通過させることで、ユーザーの通信にポリシーを適用することで、今までオンプレミスで実施してきたセキュリティサービスをクラウド上で提供することが可能になる。

「Secure Web Gateway」はファイア・アイのサンドボックスとibossのコンテナ化されたゲートウェイを連携させた形で提供される。サンドボックスでは、複数ファイルに対する解析を総合的に判断するほか、マルチベクタ攻撃を検知し、高度なURL解析を行う。横川氏はクラウド上でゲートウェイを提供する理由について、「マルウェアとC&Cサーバの通信を検出するのはサンドボックスの役目。大手企業では、オンプレミスでサンドボックスを利用している。オンプレミスで培ったノウハウをクラウドに生かしたい」と説明した。

加えて、横川氏はクラウドには、権限設定を適切に行い、その設定を管理し、違反が検出された場合は修正するというフローを適切に回すことが必要だと指摘する。

昨今、クラウドサービスのアクセス権限が不適切であることが原因で情報が漏洩する事件が相次いでいる。上記のフローが自動化されていれば、設定の不備も自動で修正することが可能になる。ファイア・アイはこうしたフローを自動化するためのツールとして、「Cloud Security Posture Management」と「Cloud Workload Protection Platform」を提供している。

今年1月には、クラウドとコンテナ向けのセキュリティを強化するため、Cloudvisoryを買収。これにより、「FireEye Helix」にクラウドのワークロードに対するセキュリティ機能が追加される。

リモートワークの導入が進むとともに、クラウドサービスの利用が増えている企業が多いのではないだろうか。クラウドサービスは気軽に使えて便利だが、ちょっとしたミスが原因で大きなセキュリティ事故を起こしかねない。一度、自社のクラウド環境の管理体制を見直してみてはいかがだろうか。