エフセキュアは9月15日、都内で記者説明会を開き、2020年上半期(1月~6月)における攻撃トラフィックに関する調査レポートを発表した。

Eメールでの攻撃が半数を占める

同社では、顧客に見られるマルウェアやフィッシング、グローバル規模のハニーポットネットワークが記録したトラフィックをはじめ、セキュリティの動向とパターンに関して「セキュリティ脅威のランドスケープ 2020年上半期」で報告しており、同期間において発生した新型コロナウイルスの世界的なパンデミックは、スパムやフィッシングメールを介したサイバー攻撃のアシストをする形になったという。

エフセキュア Tactical Defense Unit マネージャーのCalvin Gan氏は「マルウェアは前回のレポートに引き続きスパムメールでもたらされており、Eメールは2019年の43%に対し、2020年上半期には51%を占め、攻撃者は新型コロナウイルスに対する世界的な関心の高まりを悪用している」との認識を示す。

同期間のオンライン脅威のトラフィックを調査した結果、サイバー犯罪者は新型コロナウイルスのパンデミックに乗じて迅速に行動を開始し、3月から春にかけて新型コロナウイルスに関連するさまざまなトピックを利用した悪質なEメールが大幅に増加しており、ユーザーをおびき寄せて多様なEメール攻撃や詐欺の被害に遭わせるように仕向けていると指摘。

新型コロナウイルスが世界中に拡散する中、ローカライズされたEメールキャンペーンを発見し、これは現実世界でウイルスと戦っている地域に対してニュースや勧告をフックにしているものだったという。

その1つが1月に日本で新型コロナウイルスの初感染が確認された後に展開された、日本を標的としたEmotetの攻撃キャンペーンであり、京都の保健当局を装ったメールにはウイルスの拡散を防ぐための情報が含まれていると思われるファイルが添付され、その後も同様の地域限定のキャンペーンが広まり、ベトナムではLokibot、香港ではRemcos、イタリアなどの国でも同様の攻撃キャンペーンが実行された。

同氏は「Emotetは世界中で拡散し、例えばランサムウェア、インフォスティーラーなどをドロップしている。新型コロナウイルス関連のEメールについて、添付ファイルあり/なしの2つに分類し、添付ファイルありはマルウェアが含まれ、一例としてEmotet、添付ファイルなしは詐欺やスパムメールなどが挙げられる。インフォスティーラーは添付ファイルとして送信され、情報を搾取するためのマルウェアであり、システムからパスワードなど攻撃者が関心を持つ情報を盗むために使われている」と話す。

そして、フィッシングも継続して観測され、なりすましの対象としては特に金融業界(銀行)やクラウドサービスが挙げられるという。リモートワークに移行する中で企業はアプリケーションをクラウドに移行し、Microsoft 365やG suiteなどになりすましている。

Emotetに注意

今回の観測期間における脅威ランキングの上位を見ると、インフォスティーラーとリモートアクセスのトロイの木馬(RAT)が最も多く、主に新型コロナウイルス関連のEメールを介して拡散し、インフォスティーラーはLokibotとFormbookが最も多く、RATはRemcosとAve Mariが大半を占めている。

Emotetは、マルウェアシーンにおいて引き続き重要な役割を果たしており、金融系トロイの木馬としてスタートした後、ボットネット機能を含むモジュール化された脅威へと進化し、現在では第1段階のマルウェアとして主にEメールの添付ファイルを介して、広範囲のスパムキャンペーンで配布されるようになっているという。

ランサムウェアは、トップ20の脅威ファミリーのうち5%に過ぎないが、同じファミリーが何度も企業を標的にしていることが判明。同時にMazeやRyukのような主要なランサムウェアファミリーは、アフィリエーションプログラムを通じてRaaS(Ransomware as a Service)を提供することで戦術を変えつつあり、確実に侵入を成功させることができる脅威アクターのみを使用することを保証し、最近ではEmotetのような第1段階のマルウェアが突破口を開いた後、第2段階のペイロードとして使用されている。

また、ソフトウェアの脆弱性を利用して初期のネットワークへの足掛かりを得るタイプのファミリーもあることが判明し、例えばBlack KingdomはPulse Secure VPNの脆弱性へのパッチ適用を怠った企業を標的とするために使用されているほか、NefilimなどのランサムウェアはCitrixサーバの脆弱性を悪用してアクセスを得ることが確認されている。

2020年における主要ランサムウェアの新たな手法は、まずネットワークに侵入し、可能な限り多くのデータを入手して流出させ、最後にランサムウェアを展開してデータを暗号化するというものだという。データの流出とその後の公開の危険は、企業が身代金要求の支払いを拒否した場合の追加のインセンティブとして機能し、身代金の要求に応じない企業はデータ漏洩による顧客からの訴訟やGDPRの罰金という形で金銭的な打撃を受けることになる。

アイルランドが攻撃発信源の3位に

一方、クライアントPCを攻撃しようとするマルウェアやフィッシングとは対照的に、同社のグローバルハニーポットネットワークでは、攻撃者がオープンインターネット上で脆弱なワークステーションをスキャンしたり、システムに侵入しようとしたりするなどの、幅広い活動のトラフィックを観測している。

2020年上半期でのヒット数は合計28億件であり、2019年上半期の29億件、2019年下半期の28億件とほぼ同じレベルとなっており、これは新型コロナウイルスのパンデミックの存在に関わらず、攻撃者は活動を続けるということを示している。

期間中のトラフィックはほぼ一定していたが、例外は3月中旬と6月上旬に大きなピークを迎えたDDoSリフレクション攻撃キャンペーンで、ネットワークデバイス発見プロトコルUPnPとSSDPのデフォルトポートであるUDPポート1900を標的としたものだった。これらの攻撃の大部分は中国を攻撃しており、大部分は中国、ブラジル、アメリカ、シンガポールのIPスペースが発信源となっている。

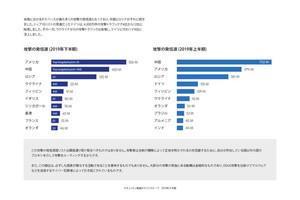

最も多くの攻撃を受けた国は中国、ノルウェー、ブルガリア、オランダ、デンマークと続き、攻撃の発信源として観測された国は中国、アメリカ、アイルランド、ロシア、オランダとなった。

今回はアイルランドが3位にランクインしており、同国のIPスペースからのトラフィックは大半がSSHを目的としたもので、多くのリモートクラウドサービスが同国を拠点とし、ホスティングしているため多くの組織がクラウドサービスに移行する中で同国にホスティングされているからだという。

最後にGan氏は「Eメールが現在でも非常に成功率の高い感染経路となっており、傾向としてはマルウェア、サイバー犯罪者がグループを形成し、総力を集めて活動することで力を増し、サービス化している。サイバー犯罪者は感染経路としてソフトウェアの脆弱性に関心を寄せており、リモートワークで多くの人たちが在宅勤務を行う中で脆弱性のあるシステム・ソフトウェアを利用しているため、誰もがサイバー攻撃の標的となり得る環境にあり、ユーザーとしてできることは最大限の防御を行うことべきだ。そして、現状で起きていることに迅速に適応し、攻撃を仕掛けてくることから、組織としてはパッチの管理やサービス・システムがリスクに晒されないようにすること、従業員に対するセキュリティの教育などベストプラクティスを実施することが望ましい」と、まとめていた。