エンドポイントセキュリティと言えば、アンチウイルスが定番だが、攻撃者の手口が巧妙化する現在、シグネチャベースのアンチウイルスだけではエンドポイントを守り切れなくなってきている。

そこでここ数年、エンドポイントセキュリティ分野においては、新たな対策として、EDR(Endpoint Detection and Response:エンドポイントでの検出と対応)への注目が高まっている。それでは、アンチウイルスとEDRがあれば、エンドポイントを守ることはできるのだろうか。

今回、エンドポイントセキュリティ製品を提供するCrowdStrike Japanのジャパン・カントリー・マネージャーを務める河合哲也氏に、エンドポイントを守るために、今、何をすべきなのかを聞いた。

攻撃を強力にブロックするには?

河合氏は、顧客からよく聞く課題として、「攻撃を強力にブロックしたい」「攻撃者の侵入を迅速に検知して対処したい」「環境を可視化して脆弱性をなくしたい」「検知した攻撃を分析して次の攻撃に備えたい」の4点を挙げた。

「攻撃を強力にブロックしたい」という課題にはどう対処すべきなのか。エンドポイントを守るセキュリティ対策として真っ先に上がるのはアンチウイルスだが、河合氏は「最近の攻撃手法はファイルレスが主流になりつつあるため、従来型のアンチウイルスでは守れない」と指摘する。

河合氏は、従来の攻撃の痕跡情報「Indicators of Compromise(IOC)」に基づく防御だけでなく、攻撃の属性から侵害の兆候「Indicators of Attack(IOA)」に基づく防御が必要だと話す。

加えて、次世代のアンチウイルスはクラウドベースとなってきているという。クラウドベースのアンチウイルスは、動作が軽い点でエンドユーザーに、オンプレミスの管理サーバが不要な点で管理者にメリットをもたらす。

しかし、「次世代のアンチウイルスでも100%守ることはできない。次の工程への対策を持つべき」と、河合氏はアドバイスする。

攻撃者の侵入を迅速に検知して対処するには?

アンチウイルスの次の工程となるのがEDRであり、「攻撃者の侵入を迅速に検知して対処」するための対策となる。

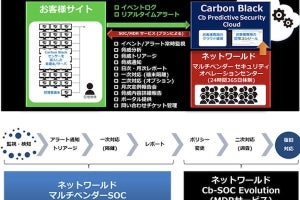

河合氏は、EDRができることとして「エンドポイントにおけるセキュリティ関連のイベントログを保存する」「イベントログを解析して危険度のレベルに応じてアラートをあげる」「攻撃の内容をログから分析して対処する」の3点を挙げる。

アンチウイルスとEDRは補完関係にある。アンチウイルスが「疑わしいと判断したもの」「検知できなかったもの」は、アンチウイルスが実行を許可した後に、EDRが実行後のふるまいを監視して、問題があればアラートを発行する。

河合氏は、EDRには2つのタイプがあるため、導入時は注意が必要とアドバイスする。1つは「エージェントがユーザーモードのみで動作する簡易型のタイプ」であり、もう1つは「エージェントがカーネルモードでも動作するタイプ」だ。

前者は取得するデータが少ないため、何が起きたのかを調べようとしても情報が不十分で調査できず、そのため対処もできないという。これでは「EDRとしては致命的で導入した意味がない」と河合氏はいう。

顧客から「EDRを入れたら攻撃を100%検知できるか」と聞かれるそうだが、河合氏は「EDRの次のステップとして人の目で見て対処する必要がある」と説明する。

CrowdStrikeはEDR製品「Falcon Insight」に加え、同社のエキスパートがプロアクティブに脅威をハンティングするサービス「Falcon OverWatch」を提供している。ちなみに、同社のパートナーからアラートを日本語で提供するサービスを提供しているそうだ。

環境を可視化して脆弱性をなくすにはどうすべきか?

顧客の3つ目の課題「環境を可視化して脆弱性をなくしたい」については、「クラウドを使うべき」と河合氏はいう。

これまでの脆弱性管理は、脆弱性スキャナーによって脆弱性を検知することがベースとなっていたが、まずこれに手間がかかる。さらに、「大量の脆弱性が見つかり、対応の優先度の判断に困る」「オフラインのエンドポイントはスキャンできない」「頻繁にスキャンする時間がない」といった課題があるという。

これに対し、クラウドベースの脆弱性管理であれば、脆弱性スキャナーを走らせる作業が不要であるうえ、クラウド上で状況をリアルタイムで把握でき、オフラインの端末も対象だという。

「クラウドを使って、ITハイジーンを実現する。ハイジーンは衛生という意味で、IT環境全体を可視化して、リアルタイムで状況を把握し、社内のIT環境を衛生的に保つ」と河合氏は話す。

CrowdStrikeはITハイジーンを実現するソリューションとして「Falcon Discover」、脆弱性管理ソリューションとして「Falcon Spotlight」を提供している。

検知した攻撃を分析して次の攻撃に備えるために何をすべきか?

顧客が抱える最後の課題は「検知した攻撃を分析して次の攻撃に備えたい」だ。

河合氏は、「敵を知る」目的として「社内関係者・経営陣への適切な報告を行う」「次の攻撃を未然に防ぐための対策をとる」を挙げる。

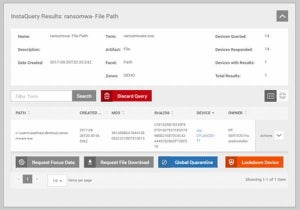

CrowdStrikeでは、マルウェアの解析を機械で自動化して、数秒で結果表示するという。数秒単位で解析して、攻撃者に猶予を与えることを防いでいるという。攻撃者が侵入してから発見までの時間が長くなればなるほど、攻撃者は十分に調査・攻撃が可能となる。

サンドボックス、マルウェアDB検索サービス、脅威インテリジェンスを統合した「Falcon X」では、マルウェアの解析の自動化を実現する。

ちなみに、同社のエンドポイント向けのセキュリティサービスはFalconというプラットフォームから提供される。河合氏は「エンドポイントセキュリティの専業ベンダーを買収して、自社のブランドとして提供しているベンダーも多いが、われわれは単一のプラットフォームから提供している」と話す。

エンドポイントセキュリティの強化を検討している企業は、今回紹介した4つの課題をベースに、自社の状況を点検してみてはいかがだろうか。