トレンドマイクロは10月26日、製造業がローカル5Gを導入する際のセキュリティリスクに関するプレスセミナーを開催した。同社はローカル5Gを導入した製鉄所を模した実証実験の結果をもとに、進入経路と被害の実態について説明が行われた。

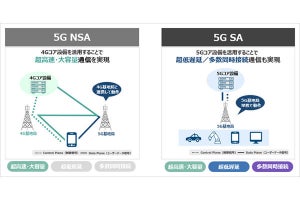

ローカル5Gのネットワークは「コアネットワーク」「無線アクセスネットワーク(RAN)」「ユーザー端末」から構成される。グローバル IoTマーケティング室 セキュリティエバンジェリストの石原陽平氏は、「従来のネットワークではコアネットワークを意識することなく利用できていたが、ローカル5Gでは変わる。コアネットワークとRANをユーザーが構築・運用する可能性が出てくることで、テレコムインフラが組織のIT環境に持ち込まれることになる」と説明した。

コアネットワークは企業のIT担当者になじみがないインフラでありながら、コントロールプレーンとデータ処理を行うユーザープレーンを要するため、サイバー攻撃者に狙われると、さまざまな攻撃が可能となる。そこで今回、コアネットワークへの侵入を想定した実証実験が行われた。実証実験は、コアネットワークとRANを自前で構築/運用する製鉄業を想定して行われた。

4つのコアネットワークの侵入経路

石原氏は、実証実験の実施にあたっては、コアネットワークに汎用ハードウェアおよびソフトウェアの導入が考えられることから、4つの侵入経路が懸念されると説明した。

1つ目の侵入経路は、コアネットワークのホスティングサーバだ。x86サーバが利用されることで、OSなどの脆弱性が悪用可能な状態が生まれる可能性がある。

2つ目の侵入経路は、仮想マシンとコンテナだ。コアネットワークサービスでは仮想化技術が利用され、これにより脆弱な状態が生まれる可能性がある。

3つ目の侵入経路は、ネットワークインフラだ。ルータやスイッチなどの脆弱性や設定ミスにより、攻撃者の侵入を許す可能性がある。4つ目の侵入経路は基地局だが、今回の実証実験で、脆弱性を新たに発見したという。石原氏によると、この基地局の脆弱性をベンダーに伝えたところ、検証パッケージとして販売されたものであることがわかったという。石原氏は「5G関連の製品はIT製品よりもおーぷんではないので、ベンダーの対応には注意が必要」とアドバイスしていた。

コアネットワークを狙った5つの攻撃手法

続いて、石原氏はコアネットワーク内部にデータの傍受が行われる可能性がある場所を3カ所特定したと述べた。その場所とは、「コアネットワークとインターネット間」「ユーザープレーンサーバ」「基地局とコアネットワーク間」だ。コアネットワーク内部でも、通信の暗号化を行っていなければ、リスクとなる。

実証実験では、これら3つのポイントに対し、「MQTTハイジャッキング」「Modbus/TCPハイジャッキング」「PLCのファームウェアリセット」「DNSハイジャッキング」「リモートデスクトップの悪用」という5つの攻撃手法が実行された。

例えば、コアネットワークにおいて、センサー測定値であるMQTTMQTTプロトコルによる通信を攻撃して、センサーデータを改竄することで、製造物や製造プロセスを破壊される恐れがある。同様に、Modbusファンクションコードおよびデータ値を改竄して、HMIに反映される温度値などを偽装することでバルブの誤作動を誘発するなどして、、製造物や製造プロセスを破壊される恐れがある。

コアネットワークを狙う攻撃への対策とは?

攻撃者がコアネットワークを狙う背景には、「製造工程の機密性・可用性・完全性に直接影響する情報を扱う基盤であること」「一度構築すると改修や修正が難しく、侵害された際の影響が大きいこと」がある。

石原氏は「今回の実証実験で、コアネットワークが攻撃対象システムになりうることが明らかになった」と述べた上で、コアネットワークを狙う攻撃へのセキュリティ対策として、以下の3つを挙げた。

- コアネットワーク内の暗号化、認証・認可

- PoC段階におけるセキュリティ検証の実施

- 早期に異常を検知できる体制

先の5つの攻撃手法に対しては、以下のように暗号化、認証・認可を行うことで、リスクを軽減できる。

ここ数年、システムや製品におけるセキュリティ対策の考え方として、「セキュリティ・バイ・デザイン」が注目を集めているが、ローカル5Gの導入においても、この考え方が重要となる。PoCを実施する際に、セキュリティ要件も含めて検証すべきとのことだ。

そして、石原氏は早期に異常を検知するために、全体を監視して変化を察知する仕組みが必要であるとして、XDR(クロスレイヤーの検知と対応)を紹介した。XDRは、メール、エンドポイント、サーバ、クラウドワークロード、ネットワークなどの複数のセキュリティレイヤーにわたってデータを収集して自動的に相関付けを行う。これにより、迅速に脅威を検知することを支援する。