続いて、企業を狙った攻撃の最新動向について、IIJセキュリティ本部セキュリティビジネス推進部インテグレーション課の秋良雄太氏から発表が行われた。秋良氏はインシデント対応支援を中心に、脅威動向の調査やSOCサービスの提案・導入など幅広く対応しており、過去には政府系セキュリティ機関の非常勤職員として政府機関を狙ったサイバー攻撃への対処にも従事した経歴を持つ。

秋良氏によれば、現在企業向けの攻撃としては、「人力によるランサムウェア攻撃」と「Emotet感染」が増加しているという。

従来、ランサムウェアはメールばらまきや悪意のあるサイトへの誘導を元にワームに感染させ、データを暗号化して身代金を要求するという、不特定多数を狙った攻撃が主流だった。しかし現在はターゲットとなる企業のネットワークに侵入し、人的操作で確実に感染と情報の窃取を行い、その上でデータを暗号化して身代金を要求するというスタイルに変化しているという。データを先に盗んでいるため、暗号化ではなく情報のリークで脅迫するケースも増えている。日本でも11月、ゲームメーカー大手のカプコンが、ランサムウェアの被害を受けたばかりだ。

ちなみに、実際にランサムウェアを介して人力で情報が盗まれる様子は、以前に同じくIIJの勉強会で筆者も体験したが、侵入されていることは体感ではまったく気付けない。非常に恐ろしい攻撃だ。

秋良氏はこうしたランサムウェアへの対策として、まず侵入防止対策が重要であると説く。セキュリティ製品やサービスを導入する前に、サーバーやOSの重大な脆弱性については侵入される前提で早急にパッチを適用するほか、外部からのアクセスにはできるだけ接続元制限や多要素認証を利用。また社内からであっても各種リソースへのアクセスは必要な範囲に権限を絞り、特に海外拠点はセキュリティ対策が不十分になりがちなので要注意だとした。また、この上でマルウェア対策として、IIJなら「IIJセキュアMXサービス」「IIJマネージドIPS/IDSサービス」といったセキュリティ製品やサービスを導入することを勧めている。

さらに、インシデントが発生した時に備え、データは物理的に隔離された場所・媒体に保存しておくこと、調査時に活用できるログを速やかに取得すること、初期侵入から暗号化までに多くのケースで数日近くかかっているため、早期発見で被害を最小化できることが紹介された。

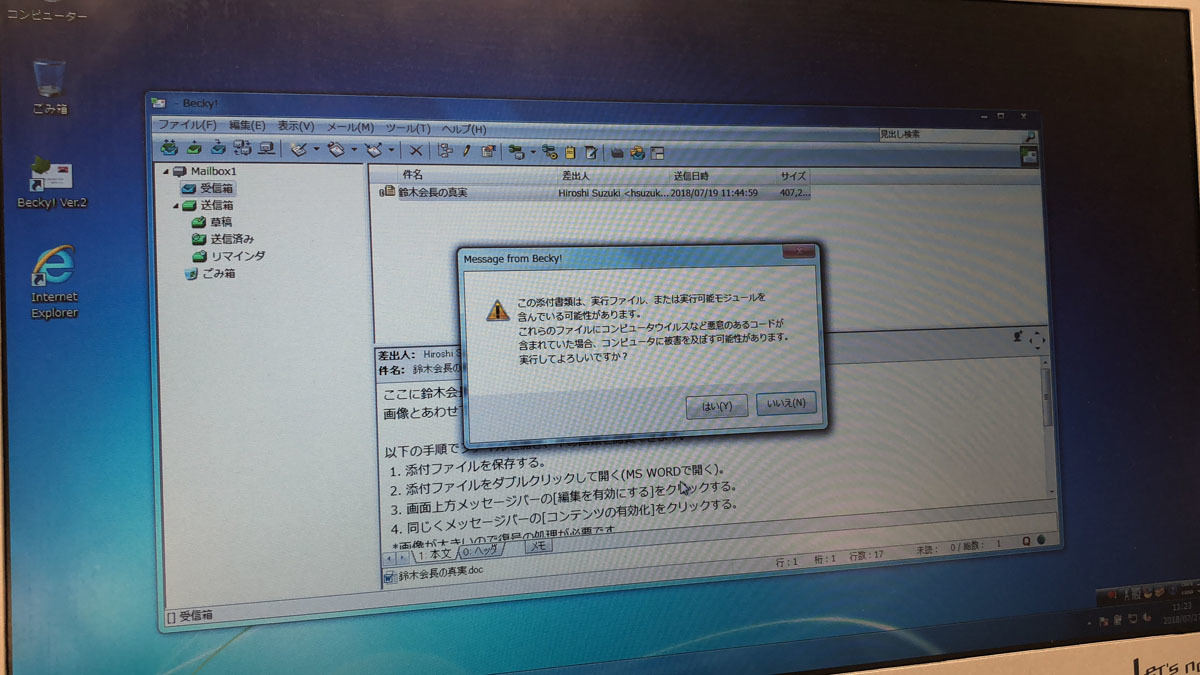

続いてEmotetに感染した時の対処について解説が行われた。Emotetは2014年に登場した、ロシア発祥のマルウェアだ。電子メールに添付された不正なOfficeファイルのマクロを介して感染するタイプで、当初は銀行の情報を盗むトロイの木馬としてターゲットから情報を盗むのに使われたが、2016年ごろから他のマルウェアをダウンロードする「ローダー」として機能するようになっている。2019年5月ごろから日本国内での感染被害が増え、一度沈静化したように見えたが、今年7月ごろから再度活動が活発化している。

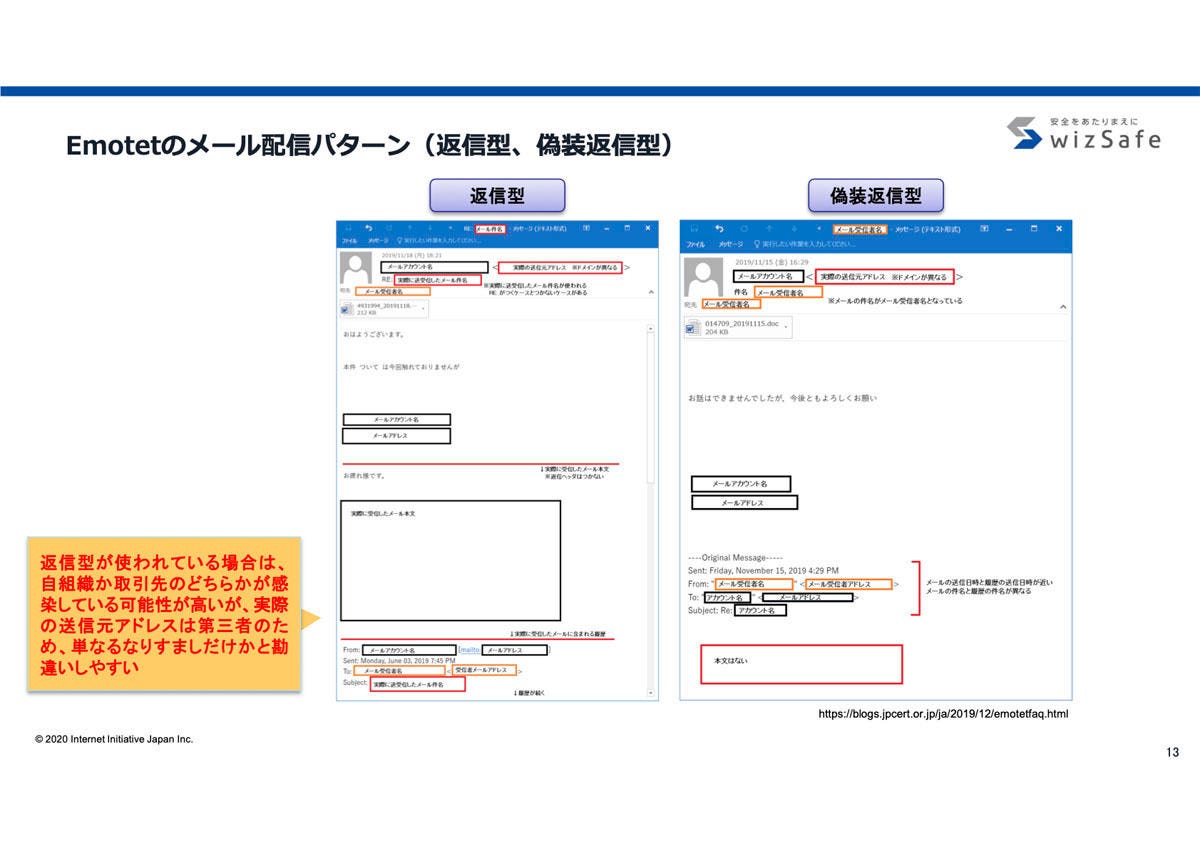

Emotetに感染させるメールは、ばらまきタイプのほかに返信型、偽装返信型といったスタイルがあり、いずれも被害端末からの返信メールになりすまして送信されるタイプとなる。詳細に見れば見分けることも可能だが、ユーザーが見落としやすい場合はセキュリティソフトなどで対処したいところだ。

また秋良氏は、JPCERT/CCからEmotetを検知するための「Emocheck」というアプリが公開されているが、これだけでは不十分だと指摘する。前述したようにEmotetはほかのツールをダウンロード用に使われており、Emotetを駆逐してもほかのマルウェアが存続して活動し、被害を拡大するケースも多い。このため、詳細にフォレンジック調査しないのであれば、端末を初期化してマルウェアを確実に根絶させる必要があると説いた。

リモートワークが増えると、個人の端末利用も増えることから、全従業員に必要なセキュリティ措置を講じられないケースも増えるだろう。重要な情報を窃取・悪用されないよう、必要な知識の周知とセキュリティを念頭に置いた行動を徹底することでマルウェアの被害を最小限に抑えたいところだ。