トレンドマイクロは9月5日、日本国内及び海外における最新のセキュリティ動向を分析した報告書「2019年 上半期セキュリティラウンドアップ:法人システムを狙う脅迫と盗用」を公開した。これによると、環境寄生型の攻撃が拡大してファイルレス活動が2018年上半期と比べて3.6倍に増加し、法人組織も対象となるクラウドメールの認証情報を狙うフィッシング詐欺が引き続き横行しているという。

主に標的型攻撃におけるネットワーク侵入時などに用いられる環境寄生型(Living Off the Land)の攻撃について、これを示唆する活動が拡大している傾向が明らかになったという。

不正プログラム本体を実行可能な状態のファイルとしてコンピュータに保存することなく活動させる「ファイルレス」はその代表的手法といい、2019年1月から6月の全世界における活動を示唆する挙動の検出数が、2018年の同時期と比べて約3.6倍に増加したとのこと。

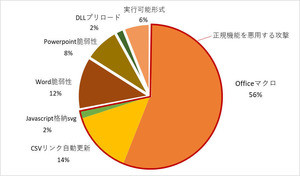

Microsoft Officeのマクロ機能を利用して、PCのセットアップやトラブルシューティングなどで利用するWindowsの標準機能であるPowerShellを起動し、不正にプログラムを実行する手法も横行しているという。

これらはメールに添付した文書ファイルの形式で侵入することが多いといい、実行形式などのファイルと比較して業務上必要なファイル形式のため、形式のみでの一律な排除が難しいと考えられるとのこと。

さらに、文書ファイル形式であればユーザー側の注意が薄れることも、サイバー犯罪者が多用する理由として挙げられるとしている。

マクロ機能を悪用する不正プログラムである「Powload(パウロード)」の全世界の検出台数は、4期連続で10万件を超え、引き続き高い水準にあるとしている。

さらにPowloadは、標的とする国・地域の言語に設定していない環境では、メインの機能を実行せず、一般的なサンドボックスによる発見や解析を回避しようするとのこと。

正規ツールの利用や痕跡を残さない活動、監視や調査を回避する攻撃手法は、広く一般の攻撃にも拡大しているといい、法人組織としては痕跡消去や隠蔽工作に対して、多様な対策技術を組み合わせて監視・追跡を行えるように体制を整えることが重要だという。

また従業員に対しては、「マクロの有効化は危険性を伴う」などのセキュリティ意識の向上のための啓発活動も組織として必要となるだろうと同社は提言する。

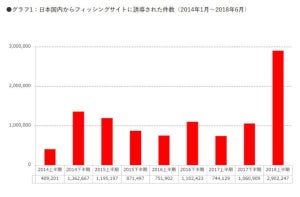

2018年から活発化したフィッシング詐欺は2019年も継続中であり、特に、法人組織でも利用するクラウドメールの認証情報を狙う攻撃が顕著化しているという。

フィッシングサイトとして同社が全世界で2019年1月から6月においてアクセスをブロックしたURLの中で、Microsoft Office 365やMicrosoft Outlookを偽装したものが前期と比べて約1.8倍に増加。

認証情報を詐取されクラウドのメールシステムに不正アクセスされることで、メールの盗み見などの情報窃取やアカウント乗っ取りによるなりすましメール送信などの被害につながる恐れがあるという。

また最終的には、「ビジネスメール詐欺(Business Email Compromise、BEC)」やクラウドシステムの認証情報を悪用した組織内ネットワークへの侵入など、さらなる深刻な被害を受ける可能性もあるという。

対策としては、フィッシング詐欺メールの検知や不正サイトへのアクセスをブロックする製品の導入のほか、第3者からの不正アクセスを防ぐ多要素認証の導入、従業員への詐欺メールに関する教育などが必要だと同社は指摘している。