富士通研究所は、車載ネットワークにおけるサイバー攻撃を検知する技術を開発したと発表した。同技術は、富士通が提供する「Mobility IoTプラットフォーム」を構成する要素として、2018年度での実用化を目指すということだ。

-

コネクテッドカーの構造とサイバー攻撃

-

従来技術では正常メッセージのみであっても、間隔が許容範囲を外れると攻撃と誤検知していたが、同技術では平常時受信数と実際の受信数があっているため正常メッセージと判断する。

開発された技術は、コネクテッドカーの車内装置にて悪意あるメッセージを検知するもの。外部ネットワークに接続されるコネクテッドカーは、安全性の向上や自動運転など新たなサービスの実現に向けて技術開発が進められているが、外部からのサイバー攻撃による遠隔操作の危険性も指摘されている。自動車は、CAN(Controller Area Network)と呼ばれる車載ネットワークにCANメッセージを送ることで、ボディや走行の動作を制御しているが、攻撃者が外部との通信装置やゲートウェイを乗っ取ることで、悪意あるCANメッセージを送信し、ドライバーの意図しない自動車の急加速や急停止などを引き起こす可能性があるという。

こうした攻撃に対するセキュリティ対策は不可欠だが、車内装置は演算性能が限られているため、検知技術には計算量が少ないことが求められる。また、誤検知が多いと自動運転ができなくなる状況になるなどの危険につながるため、誤検知を少なく抑える必要がある。従来の検知技術は、CANのメッセージが周期的に発生することを利用し、メッセージ送信間隔が許容範囲を外れているかどうかで攻撃メッセージを検知していたが、走行中には正常なメッセージでも大幅な遅延や早着が発生するため、それを攻撃であると誤検知してしまうという問題があった。

今回開発された技術では、CANメッセージの平常時の周期による受信数と、実際に受信したメッセージの受信数を比較し、ずれの有無を検証する。ずれがあった場合には、そのずれの情報を以降の周期に伝達することで、一時的なものなのか攻撃によるものなのかを判断するため、通常の周期から大幅な遅延や早着があっても誤検知が少なく、リアルタイムに攻撃メッセージを検知可能となっている。実際の検証でも、600秒分のCANデータに対し、これまで知られている攻撃手法のメッセージを、様々なタイミングで注入した約1万パターンの疑似攻撃データにて評価したところ、同技術では全ての攻撃を検知でき、誤検知も発生しなかったということだ。

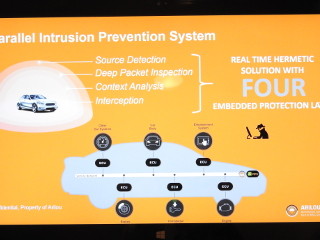

富士通は、モビリティ社会に向けたMobility Solutionを提供するための基盤である「Mobility IoT Platform」のビジネス展開を推進している。同プラットフォームでは、コネクテッドカーへのサイバー攻撃に対する防御策として、入り口での防御、車載ネットワークでの防御、ECUでの単体防御を実現していくという。これらの対策で必要となる検知機能として、同技術の2018年度での実用化を目指しているということだ。