IPAは、コンピュータウィルスや不正プログラムの状況分析から、「今月の呼びかけ」を発表している。今月は、先月同様にWebサイトの改ざんについて、注意喚起を行っている。

IPAに報告された改ざん事例

まずは、IPAに寄せられたWebの改ざん事例を紹介しよう。

事例1:脆弱性を悪用

原因は、Apache Struts 2のバージョンアップを行っていなかったことによる。放置された脆弱性が悪用され、Webページの改ざん、クレジットカード情報などが流出した。発見のきっかけは、クレジットカードの入力画面に文字化けが発生。その原因を調査したところ、改ざんが発覚、さらにバックドアツールが仕込まれていた。

事例2:管理PCがウイルス感染し、パスワードが流出

管理用PCがウイルスに感染し、なんらかの方法で攻撃者にパスワードが流出。強固なパスワードを設定していたにも関わらず、アクセスログにはログインに失敗した記録が残っていない。IPAでは、攻撃者がパスワードを入手しており、なりすましログインであったと推察されるとのことだ。結果、Webページの改ざんが行われた。

被害者は複数のWebサイトを複数のレンタルサーバーで運用していた。一方の業者からコンテンツファイルのタイムスタンプがおかしいとの指摘から、改ざんが発覚。その後、他方のレンタルサーバーでも改ざんを確認。

事例3:脆弱なパスワードが破られる

原因は、コンテンツマネージメントシステム(MODX)に、容易に推定できる管理者パスワードを設定していたことによる。結果、サーバーに不正プログラムがアップロードされ、その不正プログラムにより不正なメール送信が行われた。発見は、サーバーのメール送信から。

事例4:管理者アカウントの共有

原因は、Webサーバーの管理画面へのアクセスに、IDとパスワードを社内管理者とメンテナンス業者で共有していたことによる。これが、なんらかの原因で流出し、Webページの改ざんが行われた。規定のメンテナンス日以外で、Webページの更新が行われていたことから、改ざんが発覚。

ガンプラーから新たな手口に進化

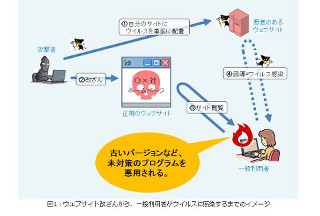

先月の今月の呼びかけでも紹介したように、2009年末から2010年にかけては、ガンプラーという攻撃が多発した。IPAの調査によると、最近の手口は変化が見られるとのことである。ガンプラーでは、管理者や利用者のPCを狙う(図1)。

しかし、新たな手口では、

- Webサーバーの脆弱性

- なんらかの方法で、IDやパスワードを詐取

- 安易なパスワードのクラック

といった方法が使われる(図2)。

上述した事例でも、その手口がわかるだろう。

Webページの改ざんを防ぐための対策

では、どのような対策を講ずるべきか?まずは、Webサーバーの脆弱性対策である。Webアプリケーションは、商用からオープンソースまでさまざまな形態がある。いずれも、新たな脆弱性が発見されると、セキュリティアップデートが行われる。これらを必ず行うことである。IPAでは、Webアプリケーションなどのバージョンを調べるMyJVNバージョンチェッカ(サーバー用)を無償で提供している。

|

図3 サーバー用MyJVNバージョンチェッカ |

サーバーにインストールされたアプリケーションが最新であるかのチェックは、簡単なようで難しい。このようなツールを使い、確実にチェックを行いたい。そして、次にパスワードを狙うウイルス対策である。IPAでは、次の5項目をあげている。

・管理用PCのOSと各種プログラムをつねに最新状態にし、PCの脆弱性を解消する

・セキュリティ対策ソフトを使用する

・パーソナルファイアウォールを導入する

・Webサイトを更新する場所を限定する

・Webサイト更新専用PCを使用する

FTPなどの管理用のパスワードは、大文字・小文字、記号や数字などを含み、ある程度長いものが強固とされる。しかし、「1234」、「password」、「takotako」といったパスワードを使っている例は多い。事例3が、まさにその例である。まずは、強固なパスワードに変更したい。

また、パスワードの共有もリスクを伴う。複数の人間で利用するため、どうしても強固なパスワードを設定しにくい。最大の理由は、覚えにくいことだ。強固なパスワードを設定しても、紙にメモをするといったことをしていては、意味がない。また、そのパスワードを知っているのは誰かということも問題になる。

多くの人間が共有するようになると、管理が非常に困難になり、不注意が原因で流出することも十分考えれれる。管理責任をどこに定めるかを含め、検討したいことである。そして、いかに強固なパスワードを専任の管理者による一元管理をしていても、ウイルス対策を怠っていては意味がない。このように、トータルに対策を講じる必要がある。

IPAでは、今後も被害の連鎖が続くものと思われ、喫緊の対策が求められると注意喚起している。これを機会に、再確認を行ってもよいだろう。