Forward Looking Threat Researchの使命

トレンドマイクロでは、続発するサイバー犯罪に対抗するため、クラウド型技術を用いてサイバー犯罪者による攻撃の傾向を分析し、次の攻撃を予測・防止する研究を行っている。その組織は「Forward Looking Threat Research」(以下、FTRと略称)である。10月11日に、FTRの責任者、調査を担当したエンジニアがセミナーを開催した。その内容を簡単にレポートしたい。

Forward Looking Threat Researchとは

まずはFTRについて、シニアディレクターのマーティン・ルースラ―氏が紹介した。

FTRは、これまでも捜査当局などと協力し、サイバー犯罪などの摘発などを行ってきた。その中には、日本の警察庁や京都府警などとも連携したことがある。こういったサイバー犯罪の追求だけでなく、最新のテクノロジへの研究も行っている。たとえば、HTML5を駆使することで、将来的にはWebサイトそのものが悪意を持ったWebサイトとなる危険性もあるとのことだ。FTRの使命として、将来どのような危機が予測されるのか、それを正しくトップに伝えることと力説する。

そのために、テクノロジリサーチ、ソーシャルリサーチ、アンダーグラウンドリサーチなどを中心に研究活動を行っている。アンダーグラウンドリサーチでは、犯罪者が地下でどのような活動を行い、次にどのような攻撃を仕掛けてくるのかといったことを予測し、先んじて対策を行っている。最終的にこれらの研究成果は、トレンドマイクロの製品にも反映され、最終的にはユーザー保護に繋がる。

FTRは20名から構成され、3つの地域にわかれて活動を行っている。アメリカ、カナダ、ブラジルなどの米州地域、ヨーロッパなどを中心としたEMEA地域、そして、アジア・日本地域である。こうすることで、各地域固有の犯罪傾向に対応する、さらに、各国語の対応などが必要になるからであるとのことだ。

「Luckycat」持続的標的型攻撃キャンペーン

最近、注目されるサイバー攻撃が、標的型攻撃である、国内の企業などでも確認されている。この攻撃をどのように分析しているかなどが、マネージャーのナート・ベルヌーブ氏より紹介された。

まず、持続的標的型攻撃について「キャンペーン」という言葉を使用している。これは、攻撃を孤立したものではなく、一連の攻撃をキャンペーンとして整理しているとのことである。APTキャンペーンは、標的型攻撃の中でも、執拗に特定の対象を狙うものとしている。Luckycatでは、まず「福島の原発事故」が使われた。

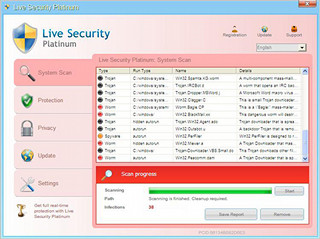

このソーシャルエンジニアリングの手法で、ユーザーにファイルを開かせる。結果、マルウェアがインストールされ、PCが攻撃者の配下となる。これをcommand & Control(C&C)コミュニケーション状態と呼ぶ。ここで、分析の一例を紹介しよう。まず、このマルウェアは消去可能であった。つまり、攻撃者がいつでも削除可能であった。これはもちろん、検索から逃れるためである。この手法も最近注目を集めている。ついで、興味深いのは、設定ファイルのキャンペーンタグの部分である。攻撃によって、固有のコードが付けられ、どの攻撃でどうのような成果かが、攻撃者にもわかる仕組みである。実際には、図6ようなコードが使われた。

日付から攻撃頻度もわかる。また、攻撃対象や業種といったこともわかった。さらに、ネットワークの追跡ツールを使った例などが紹介された。さらにFTRでは、侵入が可能になった以降の分析も行った。それによると、4つの攻撃の階層が存在する。第2ステージに移行すると、より明確な攻撃者の意図が現れる。ここではRAT(Remote Access Trojan)といい、盗聴なども可能な高度なマルウェアが使われる。他にも、さまざまな情報を回収し、実際に分析を行うデモが紹介された。 また、ボットネットとの違いとして、人間の意志の介在を指摘した。攻撃方法や対象の変更などを行うことで、より効果的な攻撃が行える。これらは将来の脅威の1つとなりうると指摘する。