オンラインバンキングを狙う「TINBA」

シニアスレットリサーチャーのロバート・マカドル氏は、トルコなどで発見された「TINBA」というマルウェアの分析例を紹介した。

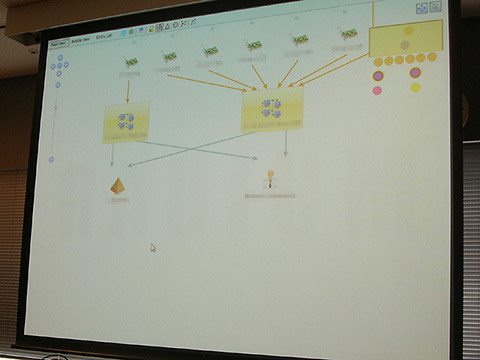

TINBAは20KBほどの非常に小さなサイズであった(しかし、その機能は、他のバンキングトロイと同じである)。マカドル氏は、マルティーゴというツールを使い、脅威情報を視覚化するデモを披露した。まずは、TINBAが使っていたIPアドレスと不正サーバのパスワードの関連を調べる。すると、一定のIPアドレスレンジが判明し、さらに、そのアドレスレンジがどのネットワークブロックに所属するかを調べる。これらのネットワークに対し、トレンドマイクロのスレッドインテリジェンスデータベースと比較すると、偽セキュリティ対策ソフトやC&Cサーバなどが発見されていた。このようにして、次々と相関を調べていく。そして、誰がこのネットワークの所有者であるかを調べる(図8)。

結果は、2つのネットワークはリトアニアにあり、その所有者も判明した。そこから再度、データベースとの関連を調査し、どうような悪意を持った行動をしているかを分析する。このような手法で関連者などを調査していくが、匿名性が高く、一般的には特定は難しい。しかし、この例では、攻撃者は1つミスを犯していた。とあるドメインの登録で実際のメールアドレスを使っていたのだ。さらに調査すると、判明した攻撃者のWebサイトは、Webレピュテーションですべて危険なサイトと認定されていた。実際に、判明したメールアドレスから、個人のプロフィールまで判明した。

バンキングトロイと標的型攻撃の違い

質疑応答の中で、バンキングトロイと標的型攻撃の比較をルースラー氏が解説していた。興味深い点もあったので紹介したい。バンキングトロイは、インターネット経由で配信され、Webサイトをランダムに閲覧するユーザーが感染しやすい。そして、銀行と被害者の間に割り込み、通信内容を攻撃者に送る。標的型攻撃では、感染PCと攻撃者を繋げるのみである。もし、尾翼の設計をしているユーザーのPCならば、攻撃者はさほど興味を示さないかもしれない。しかし、CEOの秘書のPCであれば、メールや重要書類を見たり、奪おうとする。そういうチャンスを狙っている。この結果、バンキングトロイでは非常に高度なプログラムが使われるが、標的型攻撃の初期段階では、単純なプログラムが使われる。

これに関連して、ベルヌーブ氏は標的型攻撃の動向として増加傾向にあり、品質の高くないマルウェアが増えてきている。そのため、多くのFTRでも多くのリソースが必要となってきているとのことだ。もちろん、攻撃者が興味を示すと、第2ステージとなりRATのような高度なマルウェアが使われる。侵入などの初期段階では、感染さえできればよいといったマルウェアが使われている。攻撃者も、コストをかけずにより多くの攻撃を仕掛けているともいえるだろう。

TINBAの分析では、半日以内でできたとのことである。この背景には、膨大な情報が日々トレンドマイクロのデータベースに蓄積されているからである。今回デモされたツール類やその実作業は、ほとんど見る機会がないものだ(一部制限もあるので、そのすべては紹介できなかったが)。貴重な体験であったことを記しておきたい。しかし、攻撃者との戦いは、まだまだ続くと予想される。今後も、新たな事例を紹介する機会があれば、積極的にとりあげる予定である。