シマンテックでは、毎月のマルウェアやスパムメールなどの動向を示したホワイトペーパーである「シマンテック インテリジェンス レポート」を公開している。今月のレポートでは、メールに添付されたHTMLファイルに含まれるJavaScriptを使って、ユーザーが知らない間にリモートサーバーに接続、偽ウイルス対策製品をダウンロードさせられる手法なども紹介されている。

2月の全体的な傾向

まずは、スパムである。1月に増加に転じたが、2月には減少となった。スパムの占める割合は1.0%減の68.0%となった。今後もこの傾向が続くことを期待したい。上位は1月同様に、1位が76.2%のサウジアラビア、2位が74.7%の中国となった。日本のスパムレベルは65.1%となり、比較的、低いレベルが続いている。

1月のフィッシング活動は0.01%の増加し、358.1通に1通の割合となった。この数年では、決して低いとはいいがたいが、変化が少なくなっている。もっとも大きな割合となったのは、1月同様にオランダであったが、152.8通に1通と、先月の半分以下になった。日本では、4,762通に1通となり、やや増加傾向が見られる。1月のフィッシングサイトの数は0.9%の減少となった。そのうち、自動生成ツールによって作成されたフィッシングサイトが42.8%を占め、ソーシャルネットワーキングWebサイト狙うものが多い。

メールトラフィックに占めるメール感染型ウイルスの割合は、274.0通に1通の割合となり、1月と比較すると0.03%の増加となった。日本では、1,167通に1通で、1月よりもやや悪化している。

悪質なURLが巧妙に含まれているメール

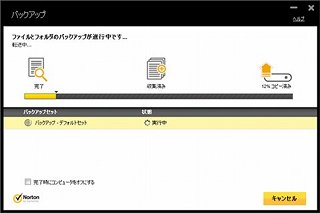

2月のレポートでは、危険なURLが埋め込まれたマルウェアを含む事例が紹介されていた。どのような手口か見てみたい。まず、送られてきたメールであるが、図4である。

添付ファイルには、ウイルス検出から逃れることを目的とした、非常に不明瞭化されたJavaScriptが含まれていた(図5)。

復号するときに、このコードは隠された IFRAME1タグを作成する攻撃を行う。そこには、ロシアのサーバーが記述されていた(図6)。

このように、セキュリティ対策ソフトのチェックから逃れるために、さまざまな工夫が施されている。実際には、ユーザーが気がつくことは少なく、いつの間にか、さらにマルウェアをダウンロードさせられる。シマンテックでは、ダウンロードされたPDFを分析したところ、そこにも巧妙に不明瞭化されたURLが見つかった。

分析によれば、実際に実行可能なシェルコードと至るのであるが、ここでも2段階のステップを経由するようになっていた。このマルウェアが実行されると、ロシアのサーバーに勝手に接続し、偽のセキュリティ対策ソフトがダウンロードされ、実行されるという。実際にこの攻撃は30分ほどで、終了したとのことである。危険なサーバー自体も存在するのは、同じ時間程度とのことだ。攻撃者は、まさに一瞬の隙を狙い、攻撃を行っていることがうかがわれる。

エンドポイントでブロックされたマルウェア

表1は、シマンテックの製品がエンドポイントにおいて、ブロックしたマルウェアの一覧である。

表1 ブロックされたマルウェアの割合

| マルウェア名 | マルウェアの割合 |

|---|---|

| WS.Trojan.H | 28.05% |

| W32.Sality.AE | 4.38% |

| W32.Downadup.B | 3.53% |

| W32.Ramnit.B!inf | 3.43% |

| W32.Ramnit!html | 3.18% |

| Trojan.Maljava | 2.92% |

| W32.Ramnit.B | 2.80% |

| Trojan.ADH.2 | 2.39% |

| Trojan.Malscript!html | 1.89% |

| Trojan.ADH | 1.49% |

ここから、実に興味深い事実が浮かび上がる。ますは、1位になったWS.Trojan.Hであるが、シマンテックでは、未分類の脅威で、クラウドベースのヒューリスティック機能によって検出されたものである。攻撃者が作成するマルウェアの多くが、コードをコピー、もしくは修正することで、新種や亜種を作り出していることがわかる。また、従来のシグネチャーベースのによる防御が難しくなっている。実際に、偽セキュリティ対策ソフトなどは、ひな形から多くの亜種が作られ、シグネチャーベースの防御だけでは、防ぎきれない実態も報告されている。

もう1つは、4位と5位に入ったRamnit関連のマルウェアである。これらは、主要ソーシャルネットワーキングWebサイトからのIDを盗み出すことを目的としているとのことだ。こうして盗み出された情報は、感染したユーザーのプロファイルページを介して悪質なリンクの配布に悪用される。また、複数のオンラインアカウントで同一のパスワードを使い回している場合などは、被害が一気に拡大する危険性がある。最近、注目を集める標的型攻撃などの踏み台となる可能性も指摘されている。

上述した不明瞭化されたJavaScriptもそうであるが、攻撃者の手口はより巧妙になってきている。その一方で、有効と判断された攻撃方法は執拗に繰り返される。対策は、やはりトータルな防御力を持ったセキュリティ対策ソフトとなるであろう。