スマートフォンやタブレットの普及にも後押しされ、いまや不可欠な通信インフラとなった「無線LAN」。家電量販店には安価で高性能な無線アクセスポイントが並び、企業なかにも、一般家庭と同じような機器・セキュリティ設定で運用をされている場合があるだろう。しかし、この無線LANの設定を間違えると、取り返しのつかない事態に陥ってしまう。本連載では、無線LANを安全に利用するための要となる「認証」の基本についてわかりやすく説明しよう。

前回の連載「今さら聞けない『無線LANセキュリティの基本』」では、無線LANのセキュリティの危険性や注意ポイント、そして具体的な対策について解説しているので、あわせて確認してほしい。

パーソナルとエンタープライズのちがい

無線LANを安全に利用するには、用途にあった認証方式を選び運用していく必要がある。無線LANにアクセスしようとするユーザーやデバイスを確認することで、不正アクセスを防ぐのだ。だが、その設定や管理方法を誤ると、通信の盗聴や不正利用といった重大なリスクを招くことになってしまう。そうならないよう、企業の担当者はどのような対策を施すべきなのだろうか。

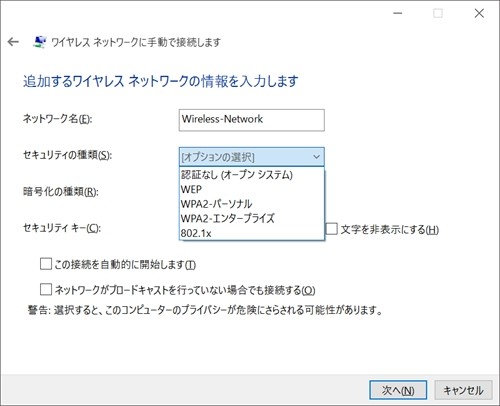

まず、無線LAN認証の種類を簡単に整理しておこう。スマートフォンやPCを家庭用無線ルータに接続した経験があれば、端末の設定画面で「WPA/WPA2パーソナル」「WPA/WPA2エンタープライズ」などといった項目を目にしたはずだ。WPA/WPA2はセキュリティ規格のことで、暗号化方式と組みあわせて「WPA-TKIP」「WPA2-AES」などと表記される場合もある。なお、認証の種類は「パーソナル」「エンタープライズ」などの部分からわかるようになっている。

たとえば、Windowsにおける無線LAN認証の種類は以下のように表示されている。

パーソナルとは、「PSK(Pre-Shared Key/事前共有鍵)」と呼ばれる共通のパスフレーズで認証する方式だ。接続先となるネットワーク名を示すSSIDとPSKを指定するだけで利用できる手軽さから、個人や家庭向けの小規模な無線LANで広く普及している。

一方、エンタープライズは、ユーザーやデバイスを専用のサーバを使って認証する外部認証タイプであり、この方式では、個別のID・パスワードや電子証明書が用いられる。

家庭用ルータや公衆無線LANを日常的に利用していると、企業利用であってもWPA/WPA2パーソナル(WPA/WPA2-PSK)を使えば十分なセキュリティが担保できると思ってしまいがちだが、これは極めて危険な誤解なのである。パーソナル(個人)とエンタープライズ(企業)とわけられるのには、しかるべき意味があるのだ。

企業での「PSK認証」は危険!?

企業における無線LANの認証方法にPSKを採用すると、どのような危険があるのか。

まず、パスフレーズが流出する場合を想定しよう。企業無線LANに接続している(=共通のパスフレーズが設定されている)デバイスを紛失したり盗難にあったりすると、そのデバイスが企業オフィスに近づくだけで企業無線LANに接続されてしまう。デバイスを悪意ある攻撃者に操作されれば、ネットワークパケットのキャプチャツールなどを使って、通信内容の傍受と情報の窃取もできてしまう。

また、盗難や紛失のほかに近年の脅威として注視しなければならないのが、内部の人間による不正だ。会社に不満を持ちながら退職した人間が、在職中に使っていたSSIDとパスフレーズで企業無線LANにアクセスする可能性は十分にあり得るし、内部の関係者やパートナーのなかにも、犯行をくわだてるケースを想定する必要もあるだろう。

こうしたデバイスの盗難や紛失、退職・異動によるユーザーの入れ替わりなどが発生した際には、ただちにパスフレーズを変更する必要がある。PSK認証では全員が同じフレーズを利用しているため、その対象は無線LANを継続利用する全てのデバイスとアクセスポイントだ。また、変更作業中はネットワークに接続できなくなるため、業務に大きな影響が出ないよう速やかに作業を完了させなければならない。一般的なパスワードの運用と同じく定期的に変更しておいた方がよいだろう。

つまり、企業ネットワークにパーソナル(PSK)方式を選択するなら、セキュリティ強度とリスクの評価とは別に、頻繁に大規模な設定作業を行う覚悟と、不定期なネットワーク停止を前提にする必要があるのだ。

「MACアドレス認証」は悪意を持った攻撃者の前では無意味

PSK認証に加えて「MACアドレス認証」という方式を採用する場合ある。頻繁に使用される言葉なので、一度は耳にしたことがあるのではないだろうか。MACアドレス認証とは、ネットワーク機器に割り当てられたMACアドレス(Media Access Control Address)を利用して、ネットワークへのアクセスを制限する手法だ。

家庭用ルータなどでは、MACアドレス認証をまるで無線LANセキュリティの機能のひとつとして扱われることがある。そのため、「完全ではないものの一定の効果は期待できるセキュリティ機能」といったように理解し、たとえ共通パスフレーズが漏れてもMACアドレス認証を併用し、デバイス自体のアクセスを制御すればいいのではと考える人も多いだろう。

しかし、これは大変危険な状況だ。MACアドレス認証について誤った理解のまま運用すると、攻撃者に悪用されかねない。

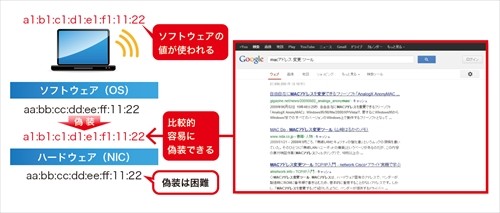

そもそも、MACアドレスは認証という用途には向いていない。ある要素を「認証」に用いるには、第三者に情報が知られず、また偽装もされにくいことが最低限の条件になるが、MACアドレスはこうした要件をまったく満たしていないのだ。

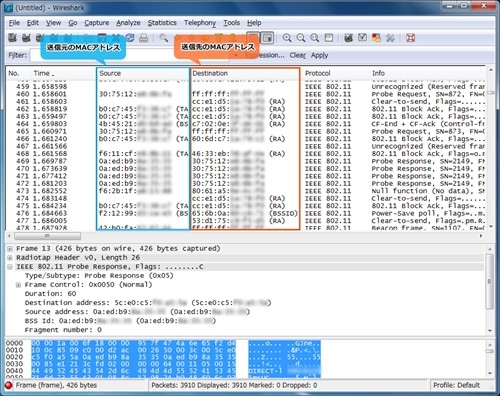

MACアドレスはネットワークデバイス固有の値だが、それは通信するために便宜的に割り当てられたものにすぎない。いうなれば住所のようなものだ。通信相手に積極的に開示される情報であり全く隠されていない。

無線LANでは通信が暗号化されているので大丈夫では? と誤解されがちだが、むしろ有線LANよりも危険だ。通信するために用いるMACアドレスは暗号化の範囲に含まれておらず、空中を飛び交っているパケットを収集すれば、許可されているであろうMACアドレスを容易に知ることができる。

また、通信に用いるMACアドレス情報を後から変更することは禁止されていない。書き換えるツールは、インターネット上で「MACアドレス 書き換え」などのキーワードで検索すれば、すぐに見つけることができる。その気になりさえすれば、特別な技能や機材がなくてもMACアドレスを取得し、端末にその値を設定して、何の苦もなくアクセスできるのだ。

実際に、MACアドレス認証を突破してネットワークに侵入された事例も報告されている。例えば2016年6月に起きた佐賀県教育情報システムでの情報漏えい事件では、校内無線LANの一部にMACアドレスによる制限が行われていたが、犯人はMACアドレス認証を突破し個人情報を窃取している。

MACアドレスは、一定の「フィルタリング」を行うことはできるが、デバイス認証の手段としては、まったく頼りにならない。「進入禁止」と書かれた規制テープのようなものであり、一定の抑止効果はあるものの悪意を持った攻撃者はそれを気にもとめず乗り越えてくることを理解した上で導入すべきだろう。

企業無線LANには「エンタープライズ認証」を

いまや無線LANは企業活動に欠かせないインフラ基盤だ。利用される分野も広がっており、例えば総務省は、2020年までに全国すべての小・中・高校に無線LAN(Wi-Fi)を導入するよう進めている。今後、ますます無線LANがネットワークの標準として普及していくことは間違いない。

だからこそ、企業無線LANをPSKやMACアドレス認証での運用する意味を知っておかなければならないし、PSK認証におけるリスクを回避するWPA2エンタープライズへの正しい理解も求められる。

そこで次回は、エンタープライズ認証とは何か、具体的にどのようなメリットがあり、導入にあたりどういった点に気をつけるべきかなどを紹介していきたいと思う。

WPA2エンタープライズは、企業無線LANを安全に運用するために推奨されている認証方式で、IDとパスワードを用いるタイプと電子証明書を用いるタイプの2つがある。PSKとは異なり、専用サーバを使った外部認証であるため、ユーザー認証やデバイス認証への対応も可能だ。

エンタープライズ向け外部認証というと、クライアント管理や認証基盤の管理に多大なコストと手間がかかると考えられている場合が多い。しかし実際には、無線LAN環境の普及と企業ニーズの高まりを受け、想像以上に簡単に環境を構築できるようになっている。また、PSKのような負荷の高い運用を行う必要がなく、安定したネットワークサービスを提供することができるのだ。

(マイナビニュース広告企画:提供 ソリトンシステムズ)

[PR]提供:ソリトン