5月にTenable Researchは、Schneider ElectricのInduSoft Web StudioとInTouch Machine Editionに、リモートでコードが実行される新たな脆弱性があることを発見しました。これらのアプリケーションには、入力が適切に検証されない場合に発生するオーバーフロー条件が含まれています。攻撃者は、これを使って強制的にスタックベースのバッファーオーバーフローを発生させることができるので、サービス妨害(DoS)や任意のコードの実行につながる可能性があります。

知る必要のある事柄

Tenable Researchは、Schneider ElectricのInduSoft Web StudioとInTouch Machine Editionに、リモートでコードが実行される重大な脆弱性があることを発見しました。

攻撃区分

この脆弱性はリモートから悪用でき、標的となったシステムで任意のコマンドが認証なしで実行される可能性があります。

事業影響度

悪意のある脅威のアクターは、不正アクセスによってシステムを完全に乗っ取り、水平伝播を行うためのピボットポイントとして使うことができます。

ソリューション

Schneider Electricは、この脆弱性に対処するため、InduSoft Web Studio v8.1 SP1とInTouch Machine Edition 2017 v8.1 SP1をリリースしました。影響を受けるユーザーは、可能な限り早急にパッチを適用してください。

背景

InduSoft Web Studioは、ヒューマンマシンインタフェース(HMI)、監視制御およびデータ収集(SCADA: Supervisory Control and Data Acquisition)システム、組み込み測定ソリューションの開発に利用できるオートメーション構成要素を提供するツールスイートです。

InTouch Machine Editionは、プログラマブルロジックコントローラ(PLC: Programmable Logic Controller)などのオートメーションシステムに接続するアプリケーションや、ウェブブラウザー、スマートフォン、タブレット用のインタフェースを開発するためのHMI/SCADAソフトウェアツールセットです。

産業グレードのハードウェアとソフトウェアで構成されるSCADAシステムは、産業用制御システム(ICS: Industrial Control System)の標準コンポーネントで、 従来より、産業インフラストラクチャを監視してセンサーからの情報を収集、分析、管理するために世界中で導入されています。産業環境での分散リモート監視の採用は増加しています。それに伴い、真の「外部」接続の提供に向けて、SCADAと運用・制御技術(Operational Technology: OT)の統合が進んでいます。

SCADAとOTの組み合わせは、農業、運輸、電力、原子力、製造、エンターテイメント、物理セキュリティなど、多様な業界で使われています。SCADAシステムは、最新インフラストラクチャで広く重要な用途に利用されているため、主なセキュリティの懸念事項となっており、脅威のアクターの標的になることも多くなっています。

分析

Tenable Researchは、InduSoft Web StudioとInTouch Machine Editionで新たなスタックベースのバッファーオーバーフローを発見しました。脅威のアクターは、細工されたパケットを送り、バッファーオーバーフローの脆弱性を悪用することで、タグやアラーム、イベント、読み取りまたは書き込み操作を使ってコードを実行することが可能でした。

この脆弱性はリモートから認証なしで悪用でき、デフォルトでTCPポート1234で動作するIWS Runtime Data Serverサービスが狙われます。このソフトウェアは、さまざまな「コマンド」を使うカスタムプロトコルを実装しています。この脆弱性のトリガーはコマンド50で、文字列変換機能を不正に利用することで発生します。

この脆弱性を悪用すると、悪意のある認証されていないエンティティが、リモートから高い権限でコードを実行することが可能でした。

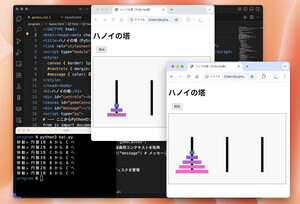

次に概念実証を示します。

cat python -c 'print "A"*0x500'`'\x09\x0a\x03') - | nc

事業影響度

認証されていないリモートの攻撃者は、この攻撃により、脆弱性のあるシステムで任意のコードを実行できます。そのため、InduSoft Web StudioまたはInTouch Machine Editionサーバーマシンが全面的に不正アクセスされる可能性があります。脅威のアクターは、不正にアクセスしたマシンを使って標的ネットワーク内を水平伝播し、さらに攻撃を仕掛けることができます。また、接続されているHMIクライアントやOTデバイスも攻撃にさらされる可能性があります。

SchneiderおよびTenableは、このソフトウェアがOT市場で広く使われておりシェアが高いこと、また、機密性の高い業界で数多く導入されていることを考慮し、これを重大な脆弱性と考えています。影響を受けるエンドユーザーは、至急対応する必要があります。

[PR]提供:Tenable Network Security Japan