前回は、従来の境界型モデルのセキュリティ対策では限界があることと、ゼロトラストが注目されている理由について説明しました。そこで、今回はゼロトラストの概要とその特徴について解説します。

ゼロトラストを知る上でポイントとなる3つの文書

と言っても、ゼロトラストの定義については、「信頼できるものは何ひとつない」という定義や原則以外、それを主張している組織・団体によって、解釈が異なります。ここでは、ゼロトラストを説明する上で、ポイントとなる文書を絞って説明したいと思います。

今回は、3つの資料を引用しながら、説明していきます。この3つの文書は、教科書(考え方の基本)、参考書(教科書をより詳しく)、そして問題集(教科書より具体的)のような関係性にあると理解してもらえるとわかりやすいかと思います。

ゼロトラストの原点にして教科書:ジョン・キンダーバーグ氏のレポート

「ゼロトラストネットワーク」「ゼロトラスト(ネットワーク)アーキテクチャ」というキーワードは、2010年11月にForrester Research(当時)のジョン・キンダーバーグ氏が発表した「Build Security Into Your Network's DNA: The Zero Trust Network Architecture」で提供されたキーワードと言われています(2020年現在は、ジョン・キンダーバーグ氏は パロアルトネットワークス社に在籍しています)。

このレポートにおける、大事な点としては、2つあります。「Trust(信頼)モデルを見直す」ことと「セキュリティ設計の考え方」です。

1. 「信頼する」としたネットワークモデルを見直す

まず、1点目は「Trust(信頼)モデルを見直す」ことです。「内部だから信頼できる、外部だから信頼できないといった、境界型モデルはもはや通用しない」状況にあるということを述べています。この点が、ゼロトラスト=誰も信用しない、と言われるゆえんですね。

ただ、このレポートでは、ゼロトラストの概念や必要性について説明の重きが置かれており、ゼロトラストを体系化・整理した文書については、次のNIST SP800-207を待つことになります。

2. セキュリティ設計をシンプルに、管理を容易に

次に、キンダーバーグ氏が問題視していたのは、従来のネットワーク設計においてセキュリティを後付けで考えている点です。外部から攻撃されたとか、情報漏えいが発覚したときになって「じゃあ、このセキュリティ装置を追加しよう」といった具合に対応する、というのは、よくある話ではないでしょうか。

しかし、その時はしのいでも、全体で見た場合に、セキュリティ対策の装置の数が増えるごとに複雑化の度合いが増していき、調査や維持のコストが上がっていきます。そこで、このレポートでは、単発のセキュリティ装置をただ組み合わせるのではなく、各種セキュリティ機能を1つにまとめることで、管理を簡単にしましょうよ、と言っています。この考えに近いのが、このあとに出てくるSASE(Secure Access Service Edge、日本語読みはサシー、あるいはサッシー)です。

ゼロトラストを体系化・整理した参考書:NIST SP800-207

さて、ゼロトラストを体系化したNIST SP800-207 とはなんでしょうか。 まず、NISTとは、National Institute of Standards and Technology(米国標準技術研究所)の略で、アメリカの技術的競争力を高めるために、さまざまな規格やガイドラインを制定し、発行しています。

そして、SP800シリーズとは、コンピュータセキュリティに関して研究を行い、各種文書を発行しているCSD(Computer Security Division)と呼ばれる部門が発行するセキュリティ関係のレポートに付与される番号です。

NISTで標準化されたものの多くは、デファクトスタンダード(世の中の標準)となっていますので、NIST SP800-207 もまた、ゼロトラストモデルにおける、グローバルな標準の1つとなっていく可能性が高いのではないかと思います。

このNIST SP800-207では、ゼロトラストの原則、実現方法、アルゴリズム、コアとなる要素を定義しており、企業がネットワークを適切に構築し、安全に利用していくための7つの原則をまとめています。

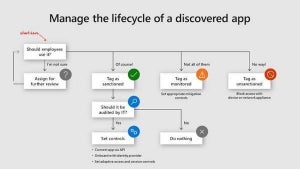

この中でも、前半のNo.1~No.4の原則では「アクセス要求に対する信頼の実現」を求めています。これは、組織のシステムにアクセスがあるたび「どこから、どの端末で、誰がアクセスしようとしているのか」を検証し、安全が確認されたものにだけ、アクセスを許可してくださいね、ということを言っています。

一方で、後半のNo.5~No.7では、アクセス要求を適切に信頼するために、提供されるべきインプットに関する原則が記載されています。No.1~No.4を実現するための判断材料、つまり、ログや情報を集めてくださいね、ということを求めているわけですね。

NIST SP800-207は、ゼロトラストを体系化・整理したもので、今後登場してくる各種のゼロトラストに関連するサービスや、ソリューションを評価する上でのリファレンスとして利用できると考えられます。一方で、ゼロトラストを実現するための具体的な技術要素はどのようなものがあるのか。そこで、参考となるのが、SASEです。

このソリューションが出る!?ゼロトラストの問題集:SASE

SASEとは「Secure Access Service Edge」の略称で、2019年にガートナー社が公開したレポートで新しく定義されたネットワークセキュリティモデルです。SASEの基本となる考えは、ネットワーク機能(Network as a Service)とネットワークセキュリティ機能(Network Security as a Service)をクラウド上で提供する、というものです(ガートナーは、このクラウドをセキュアエッジと呼んでいます)。

要は、クラウド上に必要な機能をまとめてあるから、みなさん、セキュアエッジに接続してから、各拠点にアクセスしようよ、という考え方です。会社の中にいる人も、外にいる人も、セキュアエッジを経由するだけですので、特段意識することなく、安全にアクセスできるようになります。このあたり、利用者としては「利便性が高い」と感じるポイントかも知れません。

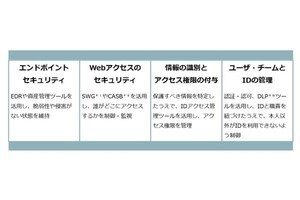

そして、SASEのネットワークセキュリティ機能として、CASB(Cloud Access Security Broker)、SWG(Secure Web Gateway)、SDP(Software Defined Perimeter)など、多数の機能/ソリューションを挙げています。これらの機能を満たしたセキュリティサービスを利用すれば、ゼロトラストモデルのセキュリティ対策が簡単にできそうです。

しかし、現時点では、これらを包括する単体の製品やソリューションはありません。つまり、SASEベースのゼロトラストを実現するためには、多数の既存技術を組み合わせていく必要があります。利用者側は利便性が高いのですが、導入する側にとっては、少し大変かもしれませんね。

そこで、次回はゼロトラストにおける主要な技術について説明していきたいと思います。