クラウドへの移行や、連携アプリ/自動化タスクの増加が進むにつれ、マイクロソフトのクラウドID基盤「Azure Active Directory (Azure AD)」を利用した認証数も年々増加傾向にあります。セキュリティ管理の一環として、Azure ADで利用しているIDでどのようなアクティビティが行われているかを監視し、必要に応じたセキュリティ対応を実施する重要性も広く認識されてきました。

例えば、不正なユーザーサインインを防止したり、組織への侵害を早期に発見したりするために、ユーザーIDで実施されているさまざまなアクティビティを監視する組織も増えています。ただし、ユーザーIDに関するアクティビティは管理/監視が行えているものの、ユーザーIDによる対話的なサインイン以外のサインインについては、管理が行き届いていないケースがあります。

サインインの種類

ここでいったん、サインインの種類を整理してみましょう。Azure ADではさまざまな種類のサインインを扱っていますが、ユーザーのアカウントを利用するもの/しないものに大別することができます。

まず、ユーザーのアカウントを利用したサインインですが、これには大きく分けて2つあります。

「対話型ユーザーサインイン(interactive User Sign-in)」は、認証するユーザーが、認証に必要なパスワードや二要素認証のコードなどを提供する種類のサインインです。これに対して「非対話型ユーザーサインイン(Non-interactive User Sign-in)」とは、ユーザーに代わってクライアントアプリやOSコンポーネントが実行するサインインのことです。対話型ユーザーサインインとは異なり、非対話型ユーザーサインインでは、ユーザーが認証要素を提供する必要はありません。代わりに、デバイスまたはクライアントアプリケーションは、トークンまたはコードを使用して、ユーザーに代わってリソースを認証(またはリソースにアクセス)します。一般的に、ユーザーはこれらのサインインがユーザーの活動の背景で行われていると認識します。

一方、ユーザーのアカウントを利用しないサインインとして、アプリやサービスのプリンシパルによる「サービスプリンシパルのサインイン(Service principal sign-ins)」と、Azureで管理されているシークレットを持つAzureリソースによる「マネージドIDのサインイン(Managed identities for Azure resources sign-ins)」があります。

さまざまな種類のサインインを確認することの重要性

クラウドでは、アプリを連携させたり、タスクを自動化したりするケースが多く、対話的なユーザーのサインイン以外にも注目してセキュリティ管理をすることが重要になっています。本連載の第24回で紹介したように、クラウドを利用する組織を狙う攻撃者は、ターゲットとなる組織のユーザーアカウントに対話的にサインインしようと試みるだけではなく、利用しているアプリやサービスを介して機密性の高いデータへアクセスしたり、より権限の高いアカウントを侵害したりしようとします。

米国サイバーセキュリティインフラストラクチャセキュリティ庁(CISA)のアラートでも、昨今のクラウド利用組織への侵害事例を踏まえ、ユーザーによる対話サインインだけではなく、バックグラウンドで実施される非対話ユーザーサインインや、連携しているサービスアカウントを管理/モニタリングする重要性について、注意喚起がされています。

Azure ADでIDの利用状況を管理する方法

Azure ADポータルでは、IDがどのように利用されているかを可視化する3つのアクティビティログが提供されています。

- サインイン:サインインに関する情報と、ユーザーによるリソースの使用状況

- 監査:ユーザーやグループの管理、テナントのリソースに適用された更新など、テナントに適用された変更に関する情報

- プロビジョニング:ITサービス管理プラットフォーム「ServiceNow」でのグループの作成や、グローバル人事システム「Workday HCM」からインポートされたユーザーなど、プロビジョニングサービスによって実行されるアクティビティ

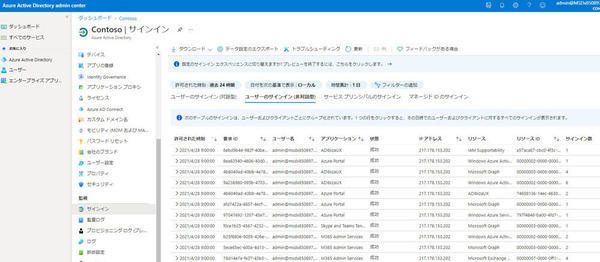

このうち、サインインのアクティビティログでは、Azure ADで利用している各IDを利用したサインインのパターンや、組織全体のサインイン数など、IDのアクティビティに関する情報を確認することができます。従来、確認対象は対話型ユーザーサインインのみでしたが、今は非対話型ユーザーサインイン、非対話型ユーザーのサインイン、サービスプリンシパルのサインイン、およびAzure リソース用のマネージドアイデンティティへのサインインのアクティビティも確認することができるようになりました(2021年5月現在、プレビューとして提供中)。

アクティビティの記録を有効にするには、Azure ADの「診断設定」で、「カテゴリの詳細」で「Noninteractiveusersigninlogs」「ServicePrincipalSigninLogs」、「ManagedIdentitySignInLogs」にチェックします。

Azure Sentinelを活用して、より効率の良い分析を

記録されたサインインのアクティビティは、分析して脅威への対策に活用しなければ意味がありません。Azure ADの管理ポータルでサインインアクティビティのレポートをダウンロードしたり、Azure Monitorに接続して分析したりすることができます。

さらに効率良く分析する場合は、「Azure Sentinel」を利用することもできます。Azure Sentinelには、Azure ADのサインインアクティビティを取り込むコネクタが用意されています。これは、Azure Sentinelの管理ポータルで「データコネクタ」の「Azure Active Directory」を追加すると利用できるようになります。このとき、「Azure Active Directory」データコネクタの構成で、現在プレビュー中の3つの追加サインインログも含めるようにチェックを入れてください。

- 非対話型ユーザーのサインイン

- サービスプリンシパルのサインイン

- Azureリソース用のマネージドアイデンティティへのサインイン

また、Azure Sentinelでは、非対話型ユーザーサインインと、対話型サインインの相関関係を分析し、異常や疑わしい活動を検索する24の分析ルールも提供されています。また、新たに提供開始となった非対話ユーザーログインやサービスプリンシパルのサインイン、マネージドIDのサインインによるアクティビティワークブックも提供されています。 このようなワークブックを利用することで、自組織に専門家がいない場合でも、効率良くサインインの分析を行い、対策に役立てることができます。

* * *

連携アプリやタスクの自動化は、クラウドを活用する上で欠かせません。攻撃者は、こうしたクラウド活用の裏で発生するさまざまな認証に注目し、常に隙(管理漏れが発生している部分)を狙っているのです。

各サインインアクティビティの種類を把握し、自組織での利用状況、そして相関関係などから分析を行って、リスクに対応することがますます重要になってきています。自組織で、対話的なユーザーのサインイン以外もモニタできているかどうか、また、それらのアクティビティも含めて脅威を分析できているかどうか、いま一度確認することをお勧めします。

著者紹介

|

垣内 由梨香

マイクロソフト株式会社 セキュリティ レスポンス チーム セキュリティ プログラム マネージャー

マイクロソフト株式会社に入社以来、Active Directory, Network, 証明書および暗号化を専門としたWindows エンジニアを経て現職。セキュリティの意識向上活動、インシデント対応に従事。CRYPTREC委員。