Azure ADパスワード保護では、従来のオンプレミスActive Directory(AD)でのパスワードポリシーよりも高度、かつ管理者の手間が大幅に削減された方法で、脆弱なパスワードを排除できる仕組みが実現されています。バリエーションだけではなく、組織固有の脆弱な用語をパスワードに利用することも禁止できます。そして、このAzure ADパスワード保護は、Azure ADのユーザーだけではなく、オンプレミスADのユーザーにも適用することが可能です。

オンプレミスADでAzure ADパスワード保護を展開するには

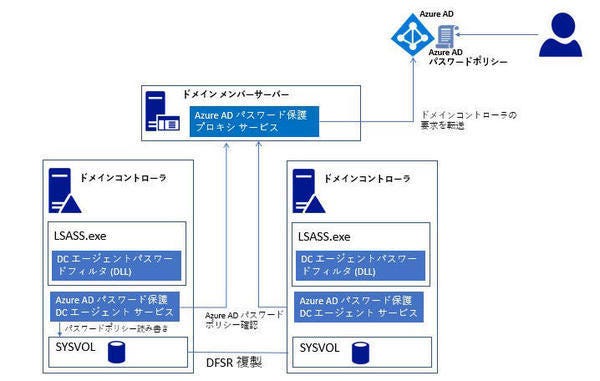

オンプレミスAD環境での展開には、主に以下の2つの構成を追加する必要があります。

◆「Azure ADパスワード保護 プロキシ サービス」をインストールしたドメイン メンバーサーバの用意:Azure ADとオンプレミスのドメインコントローラの通信を仲介するために、ドメインのメンバーサーバに、「Azure ADパスワード保護 プロキシ サービス」をインストールする必要があります。

◆ドメインコントローラへの「Azure ADパスワード保護 DCエージェントサービス」 のインストール:「Azure ADパスワード保護 DCエージェントサービス」は、「Azure ADパスワード保護 プロキシ サービス」を介して、Azure ADに定期的 (既定では1時間ごと) に確認を行い、Azure ADから最新のパスワードポリシーを確認し、受信します。Azure ADから新しいパスワードポリシーを受信すると、サービスはそのドメイン(sysvolフォルダ)共有のルートにある専用フォルダにポリシーを格納します。

Azure ADとの連携は、「Azure ADパスワード保護 プロキシ サービス」が実施するので、ドメインコントローラはインターネットと直接通信する必要はなく、新しいネットワークポートを開いたり、インターネットと直接通信したりする必要がありません。また、AD DSスキーマの変更や、エージェント用のActive Directoryアカウントの追加、AD DSドメイン、フォレスト機能レベル(DFL\FFL)も不要です。

オンプレミスAzure ADの展開が完了したら、自組織のAzure ADでパスワードポリシーを構成し、Azure portalで「オンプレミスのAzure ADパスワード保護」を有効にします。

オンプレミスAD環境での考慮事項

Azure ADパスワード保護を、オンプレミスのADで利用する場合、スキーマ変更など大きな変更は必要ありませんが、利用しているドメインの構成や、既存のActive Directoryの運用に利用している機能に影響を与える可能性があります。

- 「Ntdsutil.exe」で、ディレクトリサービスの修復モードの弱いパスワードを設定できない

- Active Directoryドメインコントローラのデプロイの自動化が動作しない

- ディレクトリサービスの修復モードの弱いパスワードが原因でドメインコントローラ レプリカの昇格が失敗する

- 弱いローカル管理者パスワードのためにドメインコントローラの降格が失敗する

このほかにも、保護機能を展開するにあたってはいくつかの要件があります。詳細は「オンプレミスのAzure ADパスワード保護のデプロイ | Microsoft Docs」を確認してください。

問題を洗い出す方法として、一定期間、Azure ADパスワード保護機能を「監査」モードで実行することをお勧めします。「監査」モードでは、実際には、パスワードの保護によるパスワードの検証は行いますが、検証の結果を記録するだけで、ポリシーに満たないパスワードの禁止は行いません。

一定期間「監査」モードでパスワード保護を実行した監査ログから、この保護機能がもたらす影響を洗い出すことができます。影響の洗い出しが終わったら、「監査」モードから「適用」モードに変更することで、ポリシーに満たないパスワードの禁止を開始できます。

Azure ADパスワード保護有効時の動作

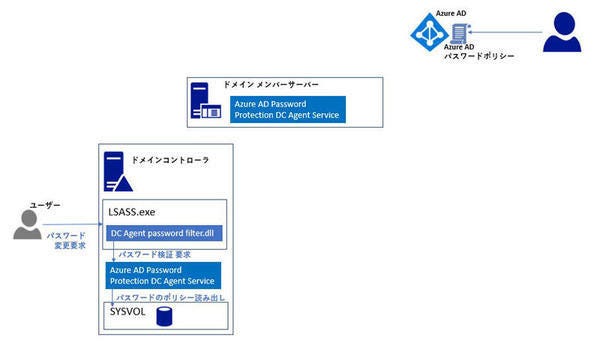

Azure ADパスワード保護をオンプレミスのADで利用する場合、自組織のAzure ADで利用しているグローバルとカスタムの禁止パスワード リストと、Azure ADがクラウドベースで実行するのと同じパスワード変更チェックが、オンプレミスのADユーザーに対しても実行されます。

オンプレミスADのユーザーのパスワードの変更やパスワードのリセットが発生すると、Azure ADパスワード保護を利用した場合でも、通常のオンプレミスADのパスワードポリシーを利用している場合と同様に、オンプレミスのドメインコントローラ内で、パスワードポリシーに照らし合わせた評価と、パスワード変更の動作が行われます。

異なる点は、「Azure ADパスワード保護 プロキシ サービス」を通じて、Azure ADからドメインコントローラにダウンロードされているAzure ADのパスワードポリシーを基にパスワードの評価を行う、という点だけです。パスワードは、パスワードの評価を行う際を含め、どのようなときもドメイン コントローラの外部に出ることはありません。

なお、既存のActive Directoryユーザーのパスワードは、Azure ADパスワード保護機能の有効化の時点で評価されるわけではありません。このため、Azure ADパスワードポリシーに満たない既存のパスワードも、そのまま利用可能です。

パスワードの有効期限を設定している場合は、順次、パスワードの変更が行われるタイミングで、Azure ADパスワード保護機能による評価が行われ、Azure ADパスワードポリシーを満たしたパスワードに切り替わります。パスワードを無期限にしている場合は、Azure ADパスワードポリシーに満たないパスワードが残存しつづけることになりますので、手動でパスワードを変更するか、有効期限を設定し、パスワードの変更をして、新たなパスワードポリシーを満たすパスワードにすることが必要です。

不正なログオンを防ぐためには多層防御

Azure ADパスワード保護を、オンプレミスADに展開することで、従来のADでは利用できなかった、柔軟なパスワード管理が可能になります。しかし、どんなに強力なパスワードを利用していても、例えば、フィッシングサイトにパスワードを入力してしまう、など、パスワードの保護だけでは防ぐことのできない脅威もあることは注意が必要です。

今回紹介したAzure ADパスワード保護で、パスワードによる認証をより強固にするだけではなく、二要素認証など追加の保護策を検討することも重要です。また、「Microsoft Defender for Identity (旧称: Azure Advanced Threat Protection、Azure ATP)」※など、オンプレミスADでも利用可能な、高度なIDに対する脅威検出サービスも併せて検討し、ID保護に役立ててください。

※ Azure ATPについては、本連載の第13回で解説しています。