前回はSystem Center Configuration Manager (SCCM) を用いたアプリケーション (ソフトウェア) の配布、およびセキュリティ パッチの配布方法について説明しました。今回はSystem Center Endpoint Protection (SCEP) を用いて管理対象のサーバやクライアントのセキュリティ対策について説明します。

管理対象のサーバ・クライアントに対するマルウェア対策を実施

SCEPはSCCMのコンポーネントの1つとして実装されており、SCCMクライアントとして動作しているサーバやクライアントに対してウイルス、スパイウェア、その他の望ましくないソフトウェアなど、悪意のあるソフトウェアを検出、保護といったマルウェア対策を行います。

SCCMが提供するSCEPの機能として、主に以下のものが挙げられます。

- 既定およびカスタム可能なマルウェア対策ポリシーとクライアント設定を用いた特定のコンピューター グループのマルウェア対策ポリシー、およびWindows ファイアウォール設定の構成。

- Configuration Managerソフトウェア更新プログラムを利用することで、最新のマルウェア対策の定義ファイルのダウンロード、展開が可能。

- マルウェアが検出された場合、電子メールによる通知送信、コンソール内の監視機能の使用、およびレポートの表示を行うことで、管理ユーザーに通知。

また、SCEPクライアントは主に以下の機能を提供しています。

- マルウェアとスパイウェアの検出および修復

- ルートキットの検出および修復

- 重大な脆弱性の評価、定義およびエンジンの自動更新

- ネットワーク経由でネットワーク検査システムの脆弱性の検出

- Microsoft Active Protection Services (MAPS) との統合による検出されたマルウェアをMicrosoft社に報告

なお、SCEPクライアントはWindows以外にもMacOS、Linuxに対しても提供されていますが、SCCMには含まれておらず、ボリューム ライセンスを契約されている方向けのみに提供されます (Microsoft Volume Licensing Service Center (VLSC) のサイトからダウンロード可能)。

またMacOS、Linux向けSCEPクライアントは、SCCMサーバの管理コンソールから管理することはできませんので、注意が必要です。

SCEPを構成するために必要なSCCMの役割

SCEPを構成するために必要なSCCMの役割は以下となります。1台のみで構成することもできますが、管理対象規模に合わせて複数台で構成することが可能となっています。

| 必要な役割 | 概要 |

|---|---|

| 管理ポイント | マルウェア対策ポリシーの配布や SCEP クライアントのマルウェア感染情報の収集などを行う |

| 配布ポイント | スキャンを行う際に必要となる定義ファイル (Microsoft Updateサイトから受信) の配布を行う |

| Endpoint Protectionポイント | SCEP を利用する上で必要な使用許諾の同意、MAPSへの参加を行う |

| ソフトウェアの更新ポイント | Windows Server Update Services (WSUS) と連携し、ソフトウェア更新プログラム、およびSCEPクライアントで使用する定義ファイルの取得に関わる管理を行う |

| レポート サービス ポイント | スキャンの実行結果やマルウェアの検出状況など、レポートの作成を行う |

Endpoint Protectionポイントの役割に関して、中央管理サイトまたはスタンドアロンのプライマリ サイトの階層の最上位に存在するサーバにインストールする必要があります。

役割がインストールされていない場合、SCCMサーバの管理コンソールの [管理] ワークスペースの [概要] - [サイトの構成] - [サーバーとサイト システムの役割] から「サイト システムの役割の追加」から追加します。

SCEPの構成や設定方法に関する手順の詳細については、TechNet内の記事「Configuration Manager の Endpoint Protection の構成方法」や、Microsoftダウンロード センターから入手可能なSystem Center 2012 R2 Configuration Manager 評価ガイド - Endpoint Protection 管理編」を参考にするとよいでしょう。

設定したポリシーに基づき自動的にSCEPクライアントを配布

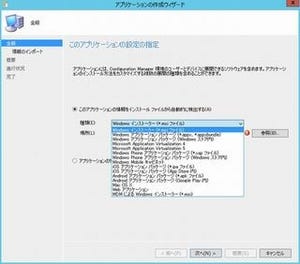

カスタム クライアント デバイス設定のポリシーを作成、設定することで、対象のサーバ・クライアントにSCEPクライアントを自動的に配布することが可能です。

カスタム クライアント デバイス設定のポリシーの作成は、SCCMサーバの管理コンソールの [管理] ワークスペースの [概要] - [クライアント設定] から「カスタム クライアント デバイス設定の作成」で実施し、自動インストールを有効にします。

作成したカスタム クライアント デバイス設定のポリシーは、配布対象を設定することで自動的に対象のサーバ・クライアントに配布、インストールされます。

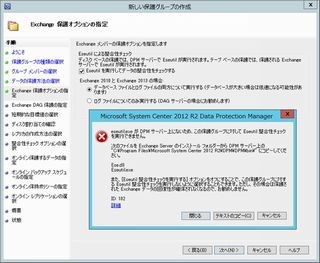

マルウェア対策ポリシーを用いて、SCEPクライアントを一元管理

SCEPクライアントの設定は、インストールされたサーバ・クライアント上で行うこともできますが、マルウェア対策ポリシーを用いることで一元管理することが可能です。

マルウェア対策ポリシーの作成は、SCCMサーバの管理コンソールの [資産とコンプライアンス] ワークスペースの [概要] - [Endpoint Protection] - [マルウェア対策ポリシー] から「マルウェア対策ポリシーの作成」で行います。

作成したマルウェア対策ポリシーは、配布対象を設定することで、対象のサーバ・クライアントに反映されます。

マルウェア対策ポリシーからPUAのブロック機能を管理

SCEPには、望ましくない可能性のあるアプリケーション (Potentially Unwanted Application - PUA) のブロック機能が搭載されていますが、SCCM version 1602 以降ではマルウェア対策ポリシーから管理することが可能となっています。

PUAのブロック機能は、管理対象のサーバやクライアント内に存在する望ましくないアプリケーションや、それをバンドルするアプリケーションを検出することができます。

PUAのブロック機能に関する詳細については、Japan System Center Support Team Blog内の記事「「望ましくない可能性のあるアプリケーションのブロック」機能について」を参考にしてください。

SCCM version 1602 以降ではPUAのブロック機能は既定で「有効」となっており、マルウェア対策ポリシーから設定を変更することが可能です。

なお、PUAのブロック機能で検出された場合、SCEPクライアント画面に表示、SCCMサーバの管理コンソールの [マルウェアの詳細] タブからも確認することが可能です。

補足として、SCCM Version 1602 以前のPUAのブロック機能は既定で「無効」に設定されているため、有効に設定する場合は、TechNet内の記事「How to Configure Endpoint Protection in Configuration Manager」にある「How to Deploy Potentially Unwanted Application Protection Policy for Endpoint Protection in Configuration Manager」の項を確認願います。

編集協力:ユニゾン

小賀坂 優(こがさか ゆう)

インターネットイニシアティブ所属。前職にて技術サポート、インフラ基盤のシステム提案・設計・構築を経験した後、2015年7月より Microsoft Azure、Office 365 を中心としたマイクロソフト製品・サービスの導入、および IIJ GIO と組み合わせたハイブリッド クラウド ソリューション展開や開発を担当。

2012年から Microsoft MVP for System Center Cloud and Datacenter Management を連続受賞。

個人ブログ「焦げlog」にて、マイクロソフト製品を中心とした情報やTipsを発信中。