前回は現在のサプライチェーンがさらされているリスクについて解説した。今回は、特にサイバー攻撃のリスクに絞って解説をしたい。

高まるサイバー攻撃の脅威

近年、サイバー攻撃によってサプライチェーンが阻害されるケースが増加している。サイバー攻撃は、特定のターゲットを狙ったものや不特定多数を攻撃するもの、システムに負荷をかけるものなどさまざまな手法があり、日々新しい手法が開発されている。

典型的な分類としては、外部から大量のデータをサーバに送り付けることで過大な通信を発生させシステムダウンに追い込む「DDoS(Distributed Denial of Service:分散型サービス拒否)攻撃」、悪意のあるソフトウェアを使わせて個人情報や金融関係などの情報を盗み出す「マルウェア」、パスワードを盗んだりランダムに生成したりして不正アクセスを行う「パスワードクラック」などがある。

中でも近年増加しているのが、コンピュータをロックしたり、保存してあるデータファイルを暗号化したりすることで業務継続を困難にし、元に戻すことと引き換えに身代金を要求する「ランサムウェア」を使う手口だ。ランサムとは"身代金"を意味する。

ランサムウェア攻撃でトヨタの全工場が停止

2022年2月に、自動車業界のサプライチェーンで重要な役割を担う自動車内装品メーカーに対し、ランサムウェアを使った攻撃が行われた。ハッカーは当該メーカー自体ではなく、取引先企業のシステムに侵入し、そこから当該メーカーのファイルサーバにアクセスしてデータを暗号化した。

ハッカーは身代金を要求してきたが、メーカー側が毅然として応じなかったために、サプライヤーや取引先との連絡に使うシステムをシャットダウンせざるを得ず、トヨタ自動車の国内全14工場28ラインやダイハツ工業、日野自動車の工場が操業停止に追い込まれた。

警察庁によると、2022年はこうしたランサムウェア攻撃が前年比で58%増加したとのことだ。また、情報処理推進機構(IPA)が発表した、専門家が選ぶ「情報セキュリティ10大脅威2024」(組織)では、その第1位に「ランサムウェアによる被害」、第2位に「サプライチェーンの弱点を悪用した攻撃」がランクインしている。

サイバー攻撃のリスクにどう対処すればよいか

上記の自動車内装品メーカーの事例について公表された調査報告書によると、攻撃を受けた当該メーカーの子会社が独自に外部企業との専用通信に利用していたリモート接続機器に脆弱性があり、そこを突破口としてネットワーク内に侵入されたことが分かっている。

2023年6月4日には、国内有数の貿易港である名古屋港がランサムウェアによる攻撃を受けた。コンテナの搬出入を管理するシステムがサイバー攻撃を受け、システムとつながるプリンタから脅迫文が延々とプリントアウトされたという。これにより、港としての機能がほぼ全面的に停止する事態に発展してしまった。

名古屋港管理組合はサイバー対策の重要性を十分に意識しており、インターネットに接続されていない専用パソコンから入力を行うというワークフローにしていたそうだ。しかし、一部の事業者にはVPN(仮想プライベートネットワーク)を通じた外部からのアクセスを許可していた。ここが攻撃の糸口として悪用された可能性が指摘されている。

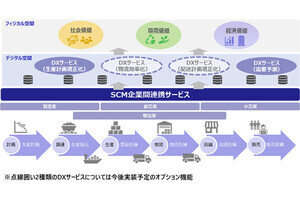

こうしたサプライチェーンに対する攻撃は、標的の企業が万全の対策を取っていたとしても、セキュリティ対策が甘く脆弱性の高い別の企業が最初の標的となり、そこを踏み台として本命の標的が狙われてしまう点が厄介だ。サプライチェーンでつながっている企業は、システム同士をネットワークでつなげて生産に関する情報をやり取りする場合があるため、その関係性につけ込んでいるわけだ。

セキュリティ対策のレベルをそろえる

攻撃者はセキュリティ対策の甘いサプライチェーンの中の一社を最初の標的として狙い、そこを踏み台に標的の企業に攻撃を仕掛けてくる。これを防ぐには、ITネットワークのつながりを完全に絶つことが一つの選択肢であるが、現代においてそれは非現実的であることは言うまでもない。

であれば、サプライチェーン全体でレベルをそろえた対策を行う他に手はない。サイバーセキュリティを語る際にしばしば使われる下記の「セキュリティの樽」のイラストは、まさにこれを示している。板の長さが不均一な場合には、最も短い板が確保できる強靭性の上限となってしまう。別の言い方をすれば、いくら他の場所を堅牢にしておいたとしても、一つでも脆弱な部分があれば意味がないということだ。

では、自社のガバナンスが届きにくい第三者を含むサプライチェーン全体で、樽の短い板を作らないためにはどうすればよいか。その方法の一つに、ISMSのような第三者認証制度を活用するという手がある。

こうした制度を活用することで、「ここまでは最低限やるべき」というコンセンサスを関係者で改めて取る必要がなく、そのメリットは大きい。また、政府や業界団体が制定するガイドラインを活用する手もある。

例えば「SEMI E187」は、半導体製造装置のサイバーセキュリティ仕様である。半導体製造装置に対するサイバー攻撃が急増したことを受けて、半導体業界団体のSEMI Taiwanがリードして規格を策定したもので、半導体工場に納品する製造装置メーカーやSIerを対象としてセキュリティ要件が定められている。こうした方法で、ネットワークでつながったサプライチェーン全体で穴を作らないことが重要となる。

サイバーレジリエンスの考え方

サイバーレジリエンスとは、システムがサイバー攻撃を受けた時に、その影響を最小化するとともに、迅速に復旧する仕組みや能力のことを指す。これまでのサイバー攻撃対策とどう違うのだろうか。

これまでの対策はあくまで「脅威への対応」であり、安全な社内と危険な社外を分離し、その境界上で防御策を取ることでいかにシステムを攻撃から守るかという視点がメインであった。しかしクラウドが普及し、自社と他社のつながりが広がっていく時代に、この視点はそぐわない。

サイバーレジリエンスでは「事業の継続性」を重視する。サイバー攻撃をBCP(事業継続計画)で想定する災害や事故などの他のリスク事象と同列に並べ、かつ「サイバー攻撃のリスクをゼロにすることは不可能だ」という前提のもとで、被害に遭った後の復旧戦略を立てるのが現実的な対応となる。つまり、サイバー攻撃対策というものを特殊な事象として切り出すのではなく、どうしても起こるものとしてとらえ、事業へのダメージを最小限にする現実的なアプローチと考える。

その上でサイバー攻撃リスク特有の課題を挙げるならば、自然災害などと異なり、被害の発生を検知してその影響範囲を確認することが難しいという点だ。この点に関しては、クラウドサービスやエンドポイントの脆弱性を可視化・管理することができるポスチャマネジメントや、平常時の組織内での通信の状況を機械学習によって学習しておき、何か異常な通信を検知した場合にアラートを行うAIアノマリー検知などといったソリューションによって対処できる。

検知したサイバー攻撃やその被害への対応として、ストレージやネットワーク機器の二重化・サブシステムの運用といった冗長化とデータのバックアップ体制を敷くことで、システムの復旧と事業再開までの時間の短縮を実現するのがよいだろう。

Spectee 取締役 COO 海外事業責任者 根来諭

1976年 東京都生まれ。防災士・企業危機管理士。1998年にソニー株式会社入社。法務・知的財産部門、エンタテインメント・ロボットビジネスでの経営管理を経て、Sony France(パリ)、Sony Electronics Asia Pacific(シンガポール)、Sony Middle East and Africa(ドバイ)にてセールス&マーケティングを担当。中近東アフリカ75カ国におけるレコーディングメディア&エナジービジネスの事業責任者を最後に、2019年 Specteeに参画。

著書に「シン・危機管理」(みらいパブリッシング) / 「サプライチェーン強靭化」(中央経済社)。