一般的なビジネスパーソン向けに、フォーティネットのリサーチ部門である「FortiGuard Labs」が確認・分析した新種亜種など、最近のランサムウェアを紹介する本連載。今回は、Interlockランサムウェアを紹介します。

Interlockランサムウェアの全体像

Interlockは新しいランサムウェアの亜種であり、2024年10月初旬に初めて、一般公開されているファイルスキャンサイトに提出されました。実際の活動は、それ以前の2024年9月より前から始まっていると推測されます。

FortiGuard Labsが調査を行った時点では、Interlockランサムウェアのデータ流出サイトに6件の被害者(企業・組織)が掲載されていました。被害者の出身国は5件が米国、残り1件がイタリアですが、Interlockランサムウェアのサンプルはインド、ドイツ、ペルー、韓国、トルコ、そしてここ日本からも提出されており、活動自体はより広範囲で展開されていると推測されます。

6件の被害者の業種は、教育、金融、ヘルスケア、製造、政府機関と多岐にわたっています。教育やヘルスケア業界もが含められていることから、脅迫して収益を上げられる企業・組織であれば見境なく攻撃する容赦のないグループだと考えられます。

感染経路は未特定ですが、研究者のSina Kheirkhah氏(@SinSinology)は、被害者の機器から未知のバックドアが発見されたと報告しています。おそらく、何らかの形でリモートアクセスツールを侵入させてバックドアを作り、そこからランサムウェアが送り込まれたものと考えられます。

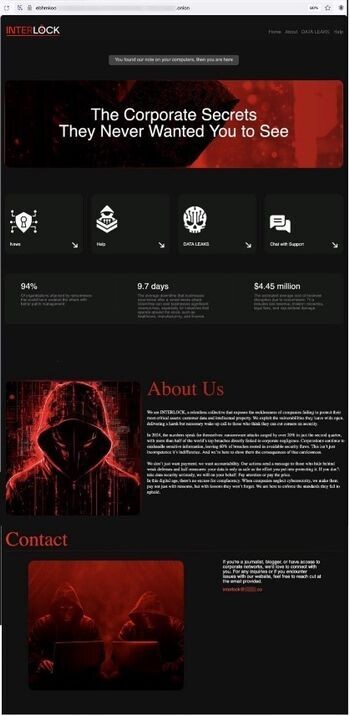

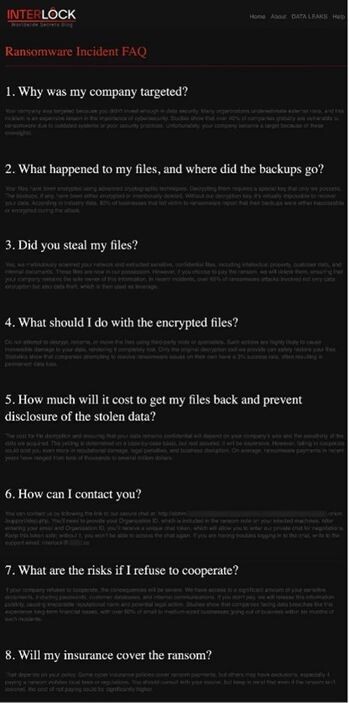

Interlockランサムウェアのデータ漏洩サイト

Interlockランサムウェアグループは、他の多くのランサムウェアグループと同様に、データ漏洩サイトも運営しています。このサイトは以下4つのセクションで構成されています。

- ホーム

- About(FAQを含む)

- DATA LEAK(被害者リストと情報漏洩ページ)

- ヘルプ(連絡先情報など)

興味深いのは「About」ページに記載してある内容です。以下はその全文の翻訳です。

私たちINTERLOCKは、最も重要な資産である顧客データや知的財産を保護しない企業を暴き、その無謀さを厳しく追及する集団です。私たちは企業が放置している脆弱性を悪用することで、サイバーセキュリティに安易な姿勢を取る企業に、厳しくも必要な警鐘を鳴らしています。

これは数字を見ても自明であり、2024年のランサムウェア攻撃は、第2四半期だけでも20%以上急増し、世界を騒がせた大型情報漏えい事案の半数以上は、企業側の怠慢に直接起因しています。多くの企業が安易な機密情報の取り扱いを続けており、侵害の60%は回避可能なセキュリティ上の欠陥に根ざしているのです。これは単に回避能力の欠缺が原因ではなく、無関心がもたらした結果です。そして私たちの存在意義は、その無関心がもたらす結果を彼らに示すことなのです。

私たちは単に金銭を要求しているだけでなく、説明責任を果たすことを求めています。私たちの行動は、脆弱な防御や中途半端な対策に自己満足している人々に、メッセージを送るものです。もしあなたがデータセキュリティに真剣に取り組まないのであれば、私たちがあなたの代わりに取り組みます。注意を払うか、代償を払うか。

このデジタル時代において、自己満足は許されません。企業がサイバーセキュリティを軽視した場合、私たちは身代金だけでなく、忘れられない教訓をもってその代償を払わせます。私たちは、企業が守らなかった基準を遵守させるために、ここにいるのです。

これを読むと、あたかもセキュリティ強化を後押しするために自分たちは存在しているのだ、と言わんばかりです。しかし彼らが行っているのはあくまでも、金銭的利益を目的とした脅迫であることを忘れてはなりません。

Windows版のInterlockランサムウェア

Interlockランサムウェアには、Windows版とFreeBSD版があります。

まずWindows版ですが、Interlockランサムウェアは以下のWindowsバージョンをターゲットにしていると主張しています。

- Windows Vista

- Windows 7

- Windows 8

- Windows 8.1

- Windows 10

すでに主流となっているWindows 11が含まれていないのは、興味深いところです。

Interlockランサムウェアが実行されると、一部のファイルやディレクトリを除外した上でそのマシン上のファイルを暗号化し、「!__README__!.txt」という名前の以下のような身代金メモを残します。暗号化されたファイルには「.interlock」という拡張子が付けられます。

また「TaskSystem」という名前のスケジュールタスクも作成します。その内容は、Systemアカウントを使用して毎日20:00にランサムウェアを実行する、というものです。

FreeBSD版のInterlockランサムウェア

FreeBSDは古くから存在するUNIX互換のオープンソースOSの一つであり、1993年に最初のバージョンがリリースされました。Linuxと似ていますが、BSDライセンスの方が寛容であることや、OSの中核であるカーネルの安定性が高いこともあり、メールサーバや動画配信サーバなど、ネットワーク系サーバで多く使われてきました。

近年ではLinuxに置き換えられるケースが多く、そのシェアは決して高いとは言えない状況ですが、NetflixがFreeBSDベースのアプライアンスを使い続けているなど、ネットワーク系サーバとしては今なお根強い人気があります。

FreeBSD版のInterlockランサムウェアの実行内容は、Windows版とほぼ同様です。一部のディレクトリやファイルを除外した上でファイルを暗号化し「.interlock 」という拡張子を付け、身代金メモを残すのです。

これらのランサムウェアについて、もっと詳しく知りたい方に

今回紹介したランサムウェアは、FortiGuard Labsが公開するブログシリーズ「Ransomware Roundup」のうち、以下の記事から選定し、フォーティネットジャパンのスペシャリストが概要を平易に解説したものです。より詳細な技術情報は、以下のページを参照ください。

Interlockランサムウェア

「Ransomware Roundup - Interlock」(Shunichi Imano and Fred Gutierrez、2024年11月29日)

著者プロフィール

今野 俊一(フォーティネットジャパン 上級研究員)、Fred Gutierrez