DoNexランサムウェア

DoNexランサムウェアは2024年3月初旬に初めて報告された、比較的新しいランサムウェアグループです。ただし、提出されたサンプルの作成時期は2月中旬であり、データ漏洩サイトに掲載されている被害者もすべて2月に追加されているため、2024年2月には活動を開始していたと考えられます。

なお、データ漏洩サイトに載っている被害者は、ベルギー、チェコ共和国、イタリア、オランダ、米国の5組織であり、2024年2月27日以降、新たな被害者は追加されていないようです。

DoNexランサムウェアの動作は、以下に示す設定ファイルによってカスタマイズされています。Webページの記述に使われる「HTML(Hyper Text Markup Language)」や、データを構造化して記述するための「XML(Extensible Markup Language)」と同じような「タグ」によって、各種設定が記載されています。

この中で、<white_extens>と<white_files>は暗号化を行わないファイル、<kill_keep>は強制終了するプロセス、<services>は強制終了するサービスを示しています。また<local_disks>はローカルディスクのファイルを暗号化するか否か(上記では「true」=「暗号化する」)、<network_shares>はネットワーク共有されたディスクのファイルを暗号化するか否か(同上)を意味しています。

ランサムウェアの多くは、被害者を識別するためにIDを設定しており、身代金交渉や「サポート」の際にこのIDを使用していますが、このランサムウェアでは暗号化ファイルの拡張子にも被害者IDを使用します。

暗号化されたファイルのアイコンと拡張子は、以下のようになり、ファイル名末尾の「f58A66B51」が被害者IDです。なお上記設定のDoNexランサムウェアはシャドウコピーも削除してしまうため、暗号化されたファイルをバックアップから復元することは困難です。

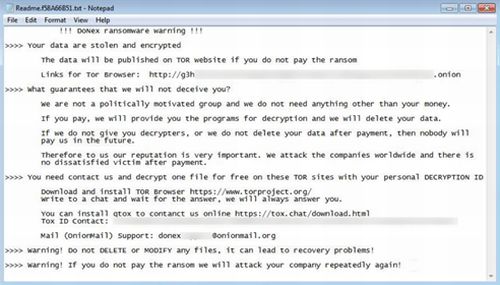

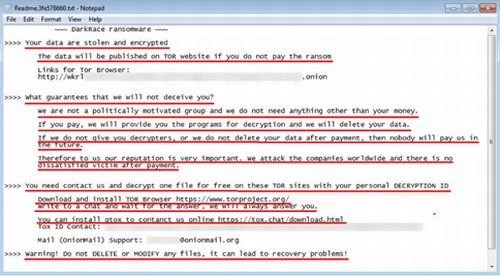

DoNexランサムウェアのランサムノートの内容は、「DarkRace」というランサムウェアと酷似しています。以下に2つの図を並べましたが、上がDoNexランサムウェアのランサムノート、下がDarkRaceランサムウェアのランサムノートです。下の図に上の図と類似している部分に赤線を引いてあります。

また、設定ファイルが用意されていることも類似点です。なおDarkRaceランサムウェアとは、2023年に出現した二重恐喝型のランサムウェアであり、本連載で以前に紹介した「Lockbitマルウェア」との類似性があり、Lockbit 3.0のソースコードにもとづいていると指摘されています。DoNexランサムウェアも、この系列の亜種の一つなのかもしれません。

これらのランサムウェアについて、もっと詳しく知りたい方に

ここで紹介したランサムウェアは、FortiGuard Labsが隔週で公開するブログシリーズ「Ransomware Roundup」のうち、以下の記事から選定し、フォーティネットジャパンのスペシャリストが概要を平易に解説したものです。より詳細な技術情報は、以下のページを参照ください。

「Ransomware Roundup - KageNoHitobito and DoNex」(Shunichi Imano and Fred Gutierrez、2024年4月25日)

著者プロフィール

今野 俊一(フォーティネットジャパン 上級研究員)、Fred Gutierrez