前回の記事「あえて中小企業を狙うサプライチェーン攻撃とは?」では、中小企業がサイバー攻撃に狙われる理由や背景などについて紹介しました。

今回は中小企業が実際にサイバー攻撃を受けた際にどのような被害を被るリスクがあるのか、特に近年世界中で被害が拡大している「ランサムウェア」を中心に説明したいと思います。

サイバー攻撃を受けるとどのような被害が発生する?

企業がサイバー攻撃を受けた際に生じる被害には、さまざまなものがあります。自社や取引先のビジネスにとって重要な機密情報が窃取されると、事業そのものに大きな影響が及ぶだけでなく、信用失墜やブランド力低下にも直結します。個人情報の流出も同様に会社の信用力を大きく損なうだけでなく、場合によっては巨額の損害賠償や制裁金の支払い義務も生じます。

また、サイバー攻撃により社内システムがマルウェアに感染したり、データが破壊されて稼働停止に追い込まれてしまったりした場合、システム復旧までの間は業務が停止してしまい、やはりビジネス上大きな損失を被ることになります。オンラインバンキングの認証情報を盗んで不正送金を行う、社内関係者を装って会計担当に偽の送金指示を出すなど、直接的な金銭窃取を狙う手口も横行しています。

そして、近年特に被害が深刻化しつつあるのが、ランサムウェアを使った攻撃です。ランサムウェアとは、データの暗号化などを行い端末自体やファイルを利用できないようにして「復旧してほしければ身代金を支払え」と金銭を要求する不正なプログラムのことです。金銭の支払いには仮想通貨がよく使用されます。かつては個人を狙った攻撃が多くを占めていたのですが、近年ではより多額の身代金を脅し取れる企業相手の攻撃が主流を占めるようになり、中小企業でも多くの被害が発生しています。

近年ますます深刻化しつつあるランサムウェアによる被害

では、ランサムウェア攻撃を受けることで、具体的にどのような被害が生じるのでしょうか。まず、感染したシステムのデータが暗号化されて使えなくなってしまうことで、業務がストップしてしまう恐れがあります。

例えば、従業員が利用しているクライアントPCがランサムウェア攻撃を受けると、内部のデータが暗号化されファイルを開くことができなくなり、最悪の場合はPCを起動すらできなくなります。そのためPCを復旧するまでの間、業務遂行が大きく滞ることになります。

サーバーが攻撃を受けると、より深刻かつ広範な被害が生じます。例えばファイルサーバー上のデータが暗号化されてしまうと業務で利用するドキュメントや帳票のファイルが一切使えなくなってしまいますし、メールサーバーのデータが暗号化されてしまうとメールの送受信が一切できなくなります。

もし万が一Active Directoryのドメインコントローラーのデータが暗号化されてしまうと、ドメインに参加している他の端末が社内のネットワークへのログインすら行えなくなる可能性があります。

また、暗号化されてしまったデータを復旧するには多くのコストや時間を要し、その間業務がストップしてしまった場合は収益を大きく損なうことになります。ようやくシステムを復旧して業務を再開できたとしても、その後のセキュリティ対策の強化や、関係各所への説明や謝罪に多くのコストと労力を割かれることになります。場合によっては信用失墜や株価下落、取引停止といったダメージを受けることもあるでしょう。

最近のランサムウェア攻撃に見られる特徴とは

もちろん、ランサムウェア攻撃を防ぐためのセキュリティ技術も年々向上しており、実際に効果を上げつつあります。しかし攻撃側も新たな攻撃手法を次々と編み出しつつあり、攻撃側と防御側の攻防はいたちごっこの様相を呈しています。

例えば最近では、ランサムウェア攻撃のサポートをSaaSなどのようなクラウドサービスとして請け負う「RaaS(Ransomware as a service)」が多く使われるようになってきました。このRaaSを使えば、たとえランサムウェアを開発するスキルがなくても気軽に攻撃を仕掛けられるほか、身代金の回収代行や攻撃方法の指南まで請け負ってくれるため、ランサムウェア攻撃のハードルが一気に低くなりました。

また、単にデータを暗号化するだけでなく、重要データを窃取し、その公開をちらつかせることで二重に脅迫を掛ける「二重脅迫」の手口も増えてきました。中には電話での脅迫やDDoSなど他の攻撃を仕掛けてくる「三重脅迫」「四重脅迫」の手口も存在します。

ちなみにランサムウェア攻撃に対する有効な対策は、データのバックアップをきちんと取っておき、もし万が一データが暗号化されてしまったとしてもバックアップからデータを復旧できる体制を整えておくことだと言われてきました。しかし近年のランサムウェア攻撃の中には、バックアップデータの暗号化やバックアップデータ自体を削除してしまうことでデータ復旧を阻む手口も見られます。

さらには、Active Directoryのグループポリシーを悪用して、ネットワーク内の複数端末に対して一斉に攻撃を仕掛けるなど、環境全体に対する広範な感染を狙う攻撃も増えてきています。

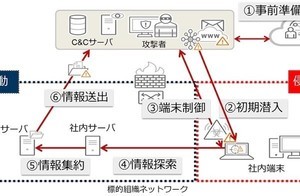

ランサムウェアはどうやって感染・侵入するのか

では、ランサムウェアはどうやって攻撃目標への感染や侵入を果たすのでしょうか。今も昔も多く使われるのが、メールを介した手口です。ランサムウェア本体や、ランサムウェアをダウンロードするプログラムを仕込んだファイルを添付したメールや、あるいはそうしたファイルをダウンロードする不正サイトのURLを本文に埋め込んだメールをばらまくことでランサムウェアの感染を図ります。

また、コロナ禍以降多くの企業がテレワーク環境を整備するためにファイアウォールの設定の変更やVPN機器を増強するなどネットワーク環境に変更を加えましたが、その際の設定不備でファイアウォールやネットワーク機器の脆弱性が露呈してしまうケースが多く見られます。攻撃者はこうして生じた脆弱性やセキュリティホールを見つけ出し、巧みに突いてきます。

加えて、在宅勤務のネットワーク環境は、各種セキュリティ機器に守られた企業ネットワークと比べるとかなり脆弱なため、やはり攻撃者から狙われやすくなります。特に一部のUSB型モバイルルーターやインターネットの契約によっては、インターネット側から端末へ直接アクセス可能になるグローバルIPが端末に割り振られてしまい、より攻撃を受けやすい状態になっているケースには注意が必要です。

ランサムウェアの被害を防ぐためにできることとは?

中小企業のセキュリティ担当者の中には、「報道されているランサムウェア被害の数は決して多くないし、どのみち大企業のケースばかりだから、うちのような中小企業には関係ない」と考えている方もいらっしゃるかもしれません。

しかし前回も説明した通り、今や中小企業といえども大企業と同様に高度なサイバー攻撃のターゲットになる時代です。また報道されているランサムウェア被害はほんの氷山の一角であり、表沙汰にはなっていないものの実際には大きな被害を受けた企業が多数存在します。

では、ランサムウェア攻撃から自社のシステムを守るためには、一体どんな対策を講じればいいのでしょうか。まず真っ先に行うべきは、攻撃者が感染・侵入の端緒とするネットワーク設定の不備やサーバー・ネットワーク機器類の脆弱性を塞いでおくことです。具体的には、ネットワーク機器やセキュリティ製品の設定に抜け・漏れがないか改めてチェックするとともに、OSやアプリケーションに対して常に最新のセキュリティパッチを適用するよう徹底します。

また、万が一データを暗号化されてしまってもデータを復旧できるよう、バックアップを取っておくことも極めて重要です。その際には、ランサムウェア攻撃によってバックアップデータを暗号化されたり削除されたりしないよう、オンラインバックアップだけでなくオフラインバックアップも定期的に取っておくことを強くお勧めします。