今日、世間を騒がすセキュリティ事故のニュースの大半は、大手企業によるものが占めています。そのため中堅・中小企業の経営者やIT担当者、セキュリティ担当者の中には、「うちのような小さな会社には関係ない話だ」と他人事のようにとらえている人も少なくないようです。

中堅・中小企業にとってもセキュリティ事故は「対岸の火事」ではない

「うちにはサイバー犯罪者に狙われるような情報はないから」

「たとえ盗まれても問題ないような情報ばかりだから」

「今までの対策で何も問題は起きなかったのだから大丈夫」

中堅・中小企業の方から、しばしばこのような声を聞きます。確かに一昔前まではこうした考え方でもある程度は通用しましたが、残念ながら今日においては通用しません。それどころか、近年のサイバー攻撃では中堅・中小企業を積極的に狙った攻撃手法も多く用いられるようになっています。

サイバー犯罪者が攻撃を行う目的はさまざまですが、中でも最も多いのが「情報の窃取」と「金銭目的」です。情報の窃取に関しては、機密性の高い技術情報や知的財産を狙ったものもあり、その背後には国家の存在も囁かれます。また国家機関とは直接関係のない犯罪グループが企業から情報を窃取し、それを闇市場で売りさばくケースも見られます。

「うちの会社ではそんな情報は扱っていないから、狙われるはずがない」

そう考える方も多いかもしれませんが、実は大手企業が保有する機密情報を盗むために、あえてその企業と取引のある別の企業を攻撃する手口が多発しています。こうした攻撃手法のことを、一般的に「サプライチェーン攻撃」と呼びます。

現在被害が多発している「サプライチェーン攻撃」とは?

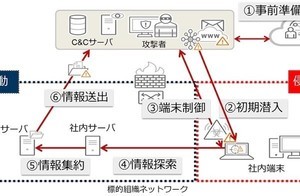

サプライチェーン攻撃とはその名の通り、サプライチェーンの中で関わった企業やその仕組みを悪用した攻撃のことで、攻撃目標の企業のサプライチェーンに含まれる別の企業にまずは侵入し、その後通常の取引や業務を装って本来の攻撃目標に侵入するなどの手口のことを指します。

今日ではほとんどの大手企業はかなりのお金と人員を投じてセキュリティ対策を強化していますから、攻撃者もそうやすやすとは侵入できません。そこで、比較的セキュリティ対策が手薄な取引企業やグループ企業、海外拠点などにまずは侵入し、そこを足掛かりにして本来のターゲットである大手企業への侵入を試みるのです。

こうした手口を使った攻撃が現在世界中で頻発しており、多くの被害が発生しています。例えばとある国内大手企業のケースでは、攻撃者はまず海外のグループ企業に侵入し、そこを足掛かりにして国内本社に侵入して情報窃取とランサムウェアの展開を実行しました。

また別のケースでは、攻撃者は大手企業と取引のある中堅・中小企業に侵入し、大手企業との間で普段やりとりされているメールの内容を盗み取りその内容を基になりすましメールを大手企業に対して送りつけて、マルウェアに感染させました。

攻撃者は対策が手薄な企業を狙って攻撃を仕掛けてくる

このように、攻撃者はまずセキュリティ対策が弱い企業を狙って攻撃を仕掛け、そこに侵入してから本来の攻撃目標へと一歩ずつ戦線を拡大していきます。従ってたとえ企業規模が小さくても、あるいは自社で重要な情報を管理していないとしても、何らかの形で大手企業や官公庁などとつながりや取引関係があればサイバー攻撃のターゲットになり得ます。

また、「実際に何も問題が起きていないのだから、これまで通りの対策で大丈夫」という認識も、残念ながら誤っていると言わざるを得ません。「アンチウイルス製品さえ入れておけば安心」という時代はとうの昔に過ぎ去り、今日の高度な攻撃はアンチウイルス製品だけでは到底防ぎきることはできません。

そのため単に自分たちが気付いていないだけで、実は既に攻撃者による侵入を受け、とうの昔に社内情報が抜き去られている可能性もあります。そうした情報は自分たちの知らない間に闇市場で流通し、攻撃者たちの間で別の攻撃に用いるために活用されます。

さらには、特定の企業を狙った攻撃だけでなく、不特定多数に対して一斉に大量の攻撃を仕掛けて、たまたま引っ掛かった標的に侵入して情報の窃取や金銭を脅し取る「ばらまき型」の攻撃も多発しています。たまたま侵入に成功した企業から「システムやオンラインバンクの認証情報」などを盗み取り、不正送金を行ったり、他の攻撃に悪用したり、ランサムウェアに感染させて金銭を脅し取ったりといった手口が多く見られます。

こうしたばらまき型攻撃は、企業の規模や知名度とは関係なく、どんな企業でも被害に遭う可能性があるため、「うちは小さな企業だから大丈夫」という言い訳は通用しません。どんな規模の企業であっても、日頃からきちんとした対策を行っていないと、ある日突然大きなリスクに直面する恐れがあります。

セキュリティ対策が脆弱な企業・組織をどうやって見付けるか?

では攻撃者は一体どうやって、セキュリティ対策が手薄な企業を見付けるのでしょうか。よく使われるのが、インターネット上をスキャンして、不要なポートが開放されていたり脆弱性のあるソフトウェアが利用されていたりするサーバーを検索するという方法です。 この場合、スキャン先から逆探知されて身元が割れないよう、攻撃者は事前に侵入して乗っ取った複数のサーバーを踏み台にしており、決して自身に辿り着けないようさまざまな工夫を凝らしています。

また、本来はサイバー攻撃のために作られたわけではない一般のサービスを悪用して、攻撃対象を見付ける方法もあります。例えば「Shodan」という検索エンジンは、本来はインターネット接続機器のセキュリティ向上を目的として開発・公開されているもので、特定の機器がどのようなポートを開放しており、どんなソフトウェアのどのバージョンを利用しているか誰でも分かるようになっています。攻撃者はこの仕組みを悪用し、不要なポートが開いていたり、脆弱性を含むソフトウェアを利用したりしている企業・組織を見付け出します。

-

サイバー攻撃者は「Shodan」という検索エンジンを悪用してターゲットを選定している

あるいは、Googleの検索エンジンを悪用する手法も存在します。例えば特定の企業のドメイン名などを使用して検索を行い、意図せず内部関係者のメールアドレスや社内向けサイトが公開されていたら、そこを足掛かりにして攻撃を仕掛け、情報を窃取するわけです。

自社の情報はインターネット上でどのように公開されているのか?

こうした手口による攻撃を防ぐには、現在自社の情報がインターネット上でどの範囲まで公開されているのか、まずは一通りチェックしてみることをお勧めします。

具体的には、Shodanで自社サイトのIPアドレスを検索し、不要な情報が公開されていないか確認した上で、もし公開されていれば非公開にするようサイトの設定を修正します。あわせてGoogleなどの検索エンジンで自社ドメイン名の検索も行い、本来は公開することを意図していない情報が公開されていないか、定期的にチェックすることをお勧めします。 特に中堅・中小企業では、担当者のITリテラシー不足のためIT製品をデフォルト設定のまま運用していることが多く、自社の脆弱性を晒すような情報がインターネット上に公開されていることが多いので、一層注意が必要です。

こうしたチェックを行った上で、さらに外部のセキュリティ企業や専門家によるセキュリティ診断や脆弱性試験を定期的に実施することで、さらに強固な対策が実現できるはずです。現在のサイバーセキュリティ事情を鑑みた場合、中堅・中小企業も攻撃の対象になっていることを自覚し、セキュリティの向上を図っていきましょう。