北九州市に本店を置き、福岡県および下関市、中津市などで事業を展開している福岡ひびき信用金庫。同庫は、深刻化するセキュリティの脅威を踏まえ、さまざまな対策を講じていたが、アイデンティティを管理する基盤として利用しているActive Directoryに潜むリスクに懸念を抱いていた。

サイバー攻撃者は特に組織のアイデンティティを狙っており、一度、アイデンティティを盗まれてしまうと、組織のネットワークは攻撃者の手に渡り、重要な資産を持って行かれてしまう恐れがある。

こうしたアイデンティティにまつわるリスクを解消するため、福岡ひびき信用金庫は対策に乗り出した。今回、業務執行役員 システム部 部長兼DX推進室長 吉田篤史氏とシステム部 調査役 宮地真之氏に話を聞いた。

攻撃者に最も狙われやすい「Active Directory」を守れ

同庫ではペネトレーションテストを年に1回実施していたが、脆弱性が常に発見される昨今の状況において、リスクを継続的に把握するには不十分と判断したという。吉田氏は、Active Directoryを保護する重要について、次のように語る。

「マイクロソフトからActive Directoryの脆弱性について案内が出ますが、そのたびに対応が必要です。攻撃者に侵入されたら、まず狙われるのがActive Directoryです。Active Directoryを乗っ取ったらシステムの破壊も可能なので、攻撃者が内部に侵入したらまずアプローチするのがActive Directoryになります」

同社は外部のITベンダーに委託せず、自社でActive Directoryの運用を行っているので、「ミスを犯す可能性があります」と吉田氏。Active Directoryの中でも特権IDは特に重要だが、運用を行ううえで制限を外さなければいけない場面があり、マニュアル操作では元に戻すことを忘れることもありうる。

だからこそ、「Active Directoryのセキュリティを高めたいと考えていました」と吉田氏は話す。

Tenable Identity Exposure導入で約200件の休眠アカウントを特定

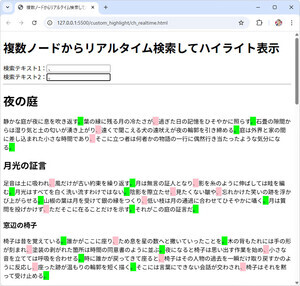

Active Directoryの設定を監査するサービスはあるが、もっと機能が豊富なツールを探していたところ、Active Directoryをエージェントレスかつ継続的に監視できる点から「Tenable Identity Exposure」を導入することになった。

同製品はハイブリッドおよびクラウドのIDシステムも保護できるほか、攻撃者がラテラルムーブメントや権限昇格に悪用する、サイバーハイジーンの不備、設定ミス、過剰な権限といった危険な組み合わせを可視化する。Microsoft 365をはじめとする環境全体の統制を強化するため、Tenable Cloud Securityも導入された。

「Tenable Identity Exposure」は今年1月から運用開始。宮地氏は、同製品の導入効果について、次のように説明した。

「Tenable Identity Exposureはペネトレーションテストでは指摘されていない設定も可視化されます。検出された脅威をクリックすると、推奨する対応が複数表示されるので、運用の効率化につながります。20年にわたるシステム運用の中で蓄積されていた約200件の休眠アカウントを特定しました。休眠アカウントを放置することにはリスクがあります」

ちなみに、休眠アカウントは、ありがちな退職者のアカウントではなく、システムの一時的なアカウントなどだという。

また、宮地氏はTenable Identity Exposureについて、「リアルタイムで設定を確認できる点、全体のスコアがダッシュボードに表示されるところがいいですね。今まで設定していた内容が問題なかったことも可視化できる点も気に入っています」と話す。

自前で継続してセキュリティを高める基盤が整備された

吉田氏は、長年の経験からActive Directoryの運用に必要な知識は多かったが、「セキュリティの知識は少なかったので、Tenableを導入することで、幅が広いActive Directoryについて学ぶことができました」と語る。

そして、吉田氏はTenable製品を導入したことで得た教訓について、次のように語る。

「次々と新しいサイバー攻撃が出てくるので、それに合わせてActive Directoryも設定を変更する必要があります。つまり、セキュリティは継続して取り組むものです。しかし、委託先のベンダーはActive Directoryの設定はやってくれませんが、かといって、自前でやるのも難しいです。ですが、Tenable製品を利用すれば、コストを抑えつつ、セキュリティを高められます」

ちなみに、金融庁が出している「金融分野におけるサイバーセキュリティに関するガイドライン」においては、基本的な対応事項として、Active Directoryに脆弱性診断を実施することが挙げられている。吉田氏は「こうしたガイドラインで具体的な製品を出すのは珍しい」と語る。それだけ、Active Directoryのリスクが高い証拠とも言えよう。

吉田氏は今後の展開について、「まだ、Tenable製品を完全に運用しきれてはいません。さらに、定期的に監視するなど、業務に組み込んでいかなければいけないと考えています。また、経営陣にもレポートする必要があるでしょう」と語る。

金融業界はセキュリティに対する意識が高いだけあって、内製化が進んでいるという。一方、セキュリティの脅威は高まる一方であり、セキュリティ担当者の業務の効率化は喫緊の課題といえる。そうした中、セキュリティ担当者の負荷を軽減し、セキュリティを強化するため、Tenableは有効な一手と言えるだろう。