Cato Networksは3月11日(現地時間)、「Cato CTRL: Ballista – New IoT Botnet Targeting Thousands of TP-Link Archer Routers|Cato Networks」において、TP-Link製ルータを標的とする新しいボットネット「Ballista」を発見したと報じた。

1月10日に特定されたこのボットネットは、TP-Linkの既知の脆弱性「CVE-2023-1389」を悪用し、インターネット上で自動拡散するという。

ボットネット「Ballista」の概要

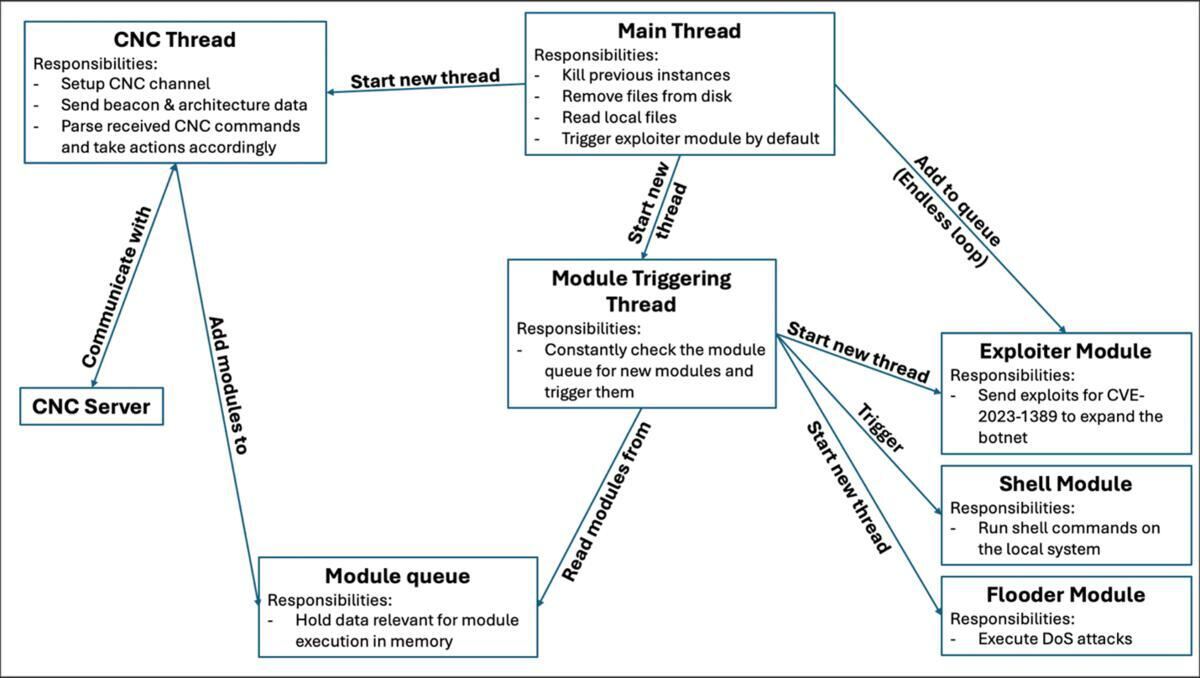

ボットネット「Ballista」はTP-Linkルータに存在する脆弱性「CVE-2023-1389」を悪用し、標的デバイスにマルウェアドロッパー(Bashスクリプト)を実行させて侵入する。

マルウェアドロッパーは実行されると最初にディスク上から自身を削除する。次に追加のシェルスクリプトをダウンロードして実行する。シェルスクリプトは5つのアーキテクチャ(mips、mipsel、armv5l、armv7l、x86_64)向けにビルドされたボットネット「Ballista」をダウンロードしてすべて実行する。

Cato Networksの分析によると、Ballistaには次の機能があるという。

- 検出の回避

- デバイスの設定ファイルを窃取

- コマンド&コントロール(C2: Command and Control)サーバと暗号化された接続を確立

- インターネット上の他デバイスへの感染拡大

- デバイス上で任意のシェルコマンドを実行

- サービス運用妨害(DoS: Denial of Service)/分散型サービス拒否攻撃(DDoS: Distributed Denial of Service attack)の実行

影響と対策

Cato NetworksはC2サーバのIPアドレス「2.237.57[.]70」がイタリア国内にあり、また、マルウェアバイナリからもイタリア語が発見されたとして、中程度の信頼性でイタリアを拠点とする攻撃者によるものと推定している。

攻撃者はすでにC2サーバのIPアドレスの使用を中止し、代わりにTorを使用する新しい手法に切り替えたことが確認されている。そのため、マルウェアの開発および攻撃は継続中とみられている。

ボットネットの主な標的は米国、オーストラリア、中国、メキシコの製造、医療、サービス、テクノロジー企業とされる。Cato Networksはインターネットに接続された脆弱なデバイスを6,000台以上発見したとして注意を呼びかけている。

脆弱性は「TP-Link Archer AX21 (AX1800) ファームウェアバージョン1.1.4 Build 20230219よりも前のバージョン」に存在する。当該製品を運用している管理者は、影響の有無を確認し、必要に応じてアップデートすることが推奨されている。