Morphisecはこのほど、「Rat Race: ValleyRAT Malware Targets Organizations with New Delivery Techniques」において、遠隔操作型トロイの木馬(RAT: Remote Administration Trojan)である「ValleyRAT」を配布する戦術、技術、手順(TTPs: Tactics, Techniques, and Procedures)が進化したとして、その調査結果を公表した。

昨年後半に確認された攻撃では、細工されたアーカイブファイルと悪意のあるスクリプトを使用していたが、新しい攻撃では偽のWebサイトから偽のChromeインストーラーを配布し、DLLサイドローディング技術や特徴的なプロセスハロウイングを悪用して侵害したことが確認されたという。

侵害経路

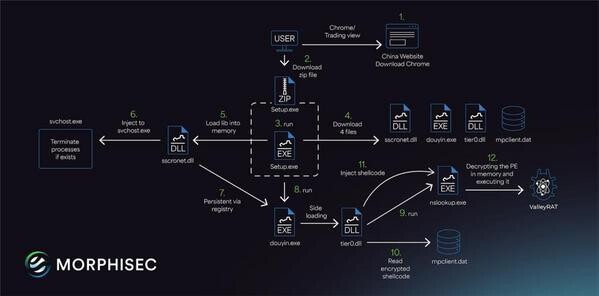

Morphisecにより特定された初期の侵害経路は、正規のChrome配布サイトに偽装したWebサイトまたは中国の通信会社に偽装したWebサイトからのChromeインストーラーの配布。

配布される実行可能ファイル「setup.exe」は、実行されるとインストールに必要として管理者権限を要求する。管理者権限を取得すると複数のファイルを展開し、その中に含まれるDLLファイルを「svchost.exe」プロセスに挿入して実行する。このDLLファイルは特定のプロセスの実行をブロックする機能があるとされる。

展開されるファイルの中には中国語版TikTokと称される「Douyin」の正規の実行可能ファイルが含まれ、レジストリを操作することでこのファイルの永続的な実行が確保される。setup.exeは最後にDouyinを実行するが、DLLサイドローディング(DLLハイジャッキング)により悪意のあるDLLファイル「Tier0.dll」がロードされる。

通常のマルウェアロードの手順では、停止状態のプロセスを作成し、メモリ上のプロセスをマルウェアに差し替えることでマルウェアと認識困難なプロセスを作成する。しかしながら、今回の攻撃者はこの手順がセキュリティ製品に検出される可能性を考慮し、ウィンドウ非表示ではあるものの通常の手順で正規のnslookup.exeを起動する。

Tier0.dllから引数のないコマンドとして実行されたnslookup.exeは処理を完了せず、そのままユーザーの入力を待機する。攻撃者はこの動作を悪用し、nslookup.exeのメモリ空間へのアクセスを確保後にプロセスを停止させ、メモリ空間を悪意のあるコードに差し替えてから再開させることで最終的に「ValleyRAT」を実行する。

対策

Morphisecはこうした高度なサイバー攻撃を回避するには、従来のシグネチャや動作パターンに基づくセキュリティソリューションではなく、多層的かつ包括的な最新のセキュリティソリューションの導入を推奨している。

調査の過程にて判明したセキュリティ侵害インジケーター(IoC: Indicator of Compromise)を公開しており、必要に応じて活用することが望まれている。