トレンドマイクロは1月8日、2024年のサイバーリスク動向について説明を行った。セキュリティエバンジェリストの岡本勝之氏は、「サイバーセキュリティはこれまで脅威をベースに話が行われてきたが、昨今の状況を考えると、もう一段話を進めて、脆弱性、資産という観点もあわせて、サイバーリスクを考える必要がある」と述べた。

そこで、岡本氏は「脅威」「脆弱性」「資産」という3つの観点から、2024年のサイバーリスク動向を紹介した。

脅威の傾向

2024年の脅威の傾向としては、同社の調査によると、ランサムウェア被害公表数が過去最大を更新したことが紹介された。2023年は69件だったのに対し、2024年は12月15日時点で84件に達した。

岡本氏によると、下半期からは新興のランサムウェアが急拡大したという。2021年以前から活動しているグループはシェアが1割以下となったそうだ。

日本の組織を攻撃した新興のランサムウェアとして、「8base」「Hunters International」「BlackSuit」「Underground」「RansomHub」が紹介された。

脆弱性の傾向

続いて、岡本氏は脆弱性にまつわる課題として、日本の組織はパッチの適用に平均して1カ月以上要していることを挙げた。同社の調査において、世界全体の平均パッチ適用日数が29.3日だったのに対し、日本は36.4日となっている。脆弱性への対応は早ければ早いほどよい。

岡本氏は、脆弱性対応の遅れがもたらすデメリットの例として、ECサイトの情報漏洩を紹介した。窃取された情報から被害期間の平均を算出すると、約2年9カ月に達している。同氏は、「最初に被害を受けてから、被害に気付くまでサイトは改ざんされたままだったと考えられる」と語った。

ちなみに、2019年からECサイトの情報を狙うサイバー攻撃キャンペーンが確認されており、2021年には、同社やJPCERT/CCが脆弱性の告知を行っていた。にもかかわらず、脆弱性を対応しなかった企業は多かったことがわかる。

岡本氏はもう一つの脆弱性として、特権管理の不備を挙げた。特権管理不備とは、特権を有したアカウントを日常的に使用していたり、不特定多数にアクセスを許可していたりと、適切に管理されていない状態を指す。特権が脆弱な状態になっていると、攻撃者に簡単に窃取されるリスクがある。

資産の傾向

資産にまつわるリスクとしては、ランサムウェア被害の深刻化と委託先から漏洩するデータがある。前者に関しては、例えば、KADOKAWAはランサムウェアの被害を受けて特別損失概算として約23億円の計上を発表している。カシオ計算機はランサムウェア被害による販売の機会損失想定額として、売上は約130億円と発表している。

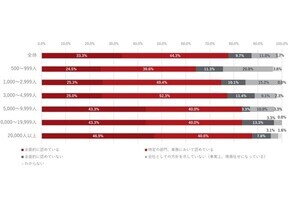

岡本氏は、データが集積される業種が被害を受けると大規模な漏洩になると説明した。具体的には、複数の企業の個人情報が集積される、物流・運送業、印刷・文書管理などがリスクが高い。

2024年に大きな被害を出した例としては、イセトー社のサプライチェーン攻撃をもたらしたランサムウェア被害がある。トレンドマイクロの調査によると、50以上の委託元から150万件の個人情報が漏洩したという。

さらに、岡本氏は委託先のサイバーリスクにも目を向けるべき時が来ていると指摘した。イセトー社は金融機関や自治体などの情報処理業務を請け負っており、委託元の情報を管理していた。

2025年、企業がとるべきセキュリティ対策

では、こうしたリスクに対し、どのような対策を講じるべきなのか。

岡本氏はセキュリティ対策の出発点は「サイバーリスクの可視化」と述べた。サイバーリスクとは、サイバー被害発生の可能性と影響度をかけあわせたものだ。同社は、セキュリティプラットフォーム「Trend Vision One」で、サイバーリスクを指標として可視化している。

同社の調査では、ランサムウェアに感染した組織は平均よりも高いリスク指標を記録しており、リスク指標は企業の危険度を測る指標となりうるとしている。

また、委託先への対策としては、「同じデータは同じ管理を行う」というデータ提供の原則が紹介された。個人情報保護法第22条では、委託者の監督について「委託を受けた者に対する必要かつ適切な監督を行わなければならない」と定めている。

岡本氏は「同じデータは同じ管理を行う」を実現できなければ、そのデータは委託すべきではないと言い切っていた。

また、他社との契約においてはセキュリティを前提とした要件を定義すべきであり、契約がどれだけ守られているかの確認も重要だという。