北陸地方を中心に東日本エリアで空調設備、給排水設備、消防設備の施工を手がける菱機工業。2022年11月にランサムウェア攻撃による甚大な被害に見舞われた。

しかし、同社はランサムウェアの感染確認後、障害復旧作業にあたりながら、即日中に情報を公開し第8報まで更新。取材対応やセミナー登壇を通して、セキュリティ担当者らにとって参考になる情報を共有してきた。

こうした姿勢が評価され、菱機工業は第9回情報セキュリティ事故対応アワード審査員長特別賞を受賞した。果たして、同社はどのようにして危機に立ち向かい、どんな教訓を得たのか。

被害の詳細と復旧までの道のりについて、同社 システム企画課の小川弘幹氏に話を聞いた。

「普段アクセスしているサーバに見慣れないアイコンがある」

事件が発覚したのは2022年11月17日の朝だった。小川氏は「普段アクセスしているサーバのデスクトップ画面に見慣れないアイコンがあるとのことで、午前7時半ごろに出社すると『急ぎで連絡がほしい』というメモが置いてありました」と振り返る。調べてみると、共有ディレクトリにランサムノートと呼ばれる脅迫文が残されていた。また、ランサムノートがコピー機で大量に印刷されているという報告も複数の支店から上がってきた。攻撃に使用されていたランサムウェアは、LockBit2.0。徳島県つるぎ町立半田病院を襲ったものと同じ手口だった。

「アプリケーション系のサーバのほか、各支店に設置していたオンプレミスのファイルストレージも現用のデータについてはほぼ暗号化されていました。また、常時稼働の仮想デスクトップクライアント約200台のうち、70台強が使用不能になっていました」(小川氏)

基幹システムの復旧を最優先に

「何をどうしたらいいのか全然わからなかった」と当時の心境を語る小川氏。しかし、発注先への支払期日は週明けの11月21日に迫る。それに遅れると大きな迷惑をかけ、会社の信頼失墜にもつながる。そう考えると、事件発覚翌日の11月18日には支払データを作成しきらなければならなかったため、まずは基幹システムを優先的にリストアさせると決めた。

基幹システムの復旧を進めていったときの状況を、小川氏は次のように説明する。

「ファイルストレージはバックアップも含めほとんど暗号化されていましたが、アプリケーションサーバ用のバックアップデータは残っていました。また、10台ほどのオンプレミスサーバで基幹システムが動いていました。サーバ構築の際には当社側も意見を出しながら進めたので、どのサーバがどの役割だったのかは把握できていました。支払データの出力に必要なサーバは、稼働しているオンプレミスサーバのうちの2台であると見当がついたので、ベンダーにも確認しリストアできそうだという判断に至りました」(小川氏)

基幹システムに関しては、定期的にリストアの訓練を実施していたため、対応にかかる時間はある程度予測できたという。こうしてまずは応急処置として、発覚日当日、データセンター内に作成した隔離環境下で2台のサーバを再開させて支払データの出力を試みる。無事出力に成功したことを確認した後、翌日には社内の大会議室に同様の環境を作り、基幹システムを復旧させて、一部経理担当者が支払業務を進められる状況を作った。

「身代金は払わない」という意思決定に異論はなかった

その裏では、役員らを集めた緊急会議が行われていた。万が一支払いが滞ったときのことを考え、同日中に被害状況に関する第1報をコーポレートサイトへ掲載することを決めた。「支払えないという状況になった後から被害を報告すると、信用問題につながるという判断がありました。社長も含めた経営陣が覚悟を決めたのだと思います」と小川氏は話す。 菱機工業にとってサイバー攻撃を受けるのはほぼ初めてに近い経験で、CSIRTを設置していたわけでもない。ただし、事業の特性上、震災をはじめとする非常時に意思決定権限のあるメンバーが集まる習慣は根付いていた。

身代金を支払わないという判断に至るまでもスムーズだった。今回の事故で攻撃者から要求された身代金は「支払うことも可能な金額」(小川氏)だったという。しかし、支払ったからといって復号できる保証はない。同社はむしろ、身代金を払えば狙われ続けるリスクの方が大きいと判断。加えて、反社会的勢力への資金提供を避ける観点からも、身代金を支払わない方針を固めた。

「間に合っていれば……」 導入予定だったEDRで復旧作業を進める

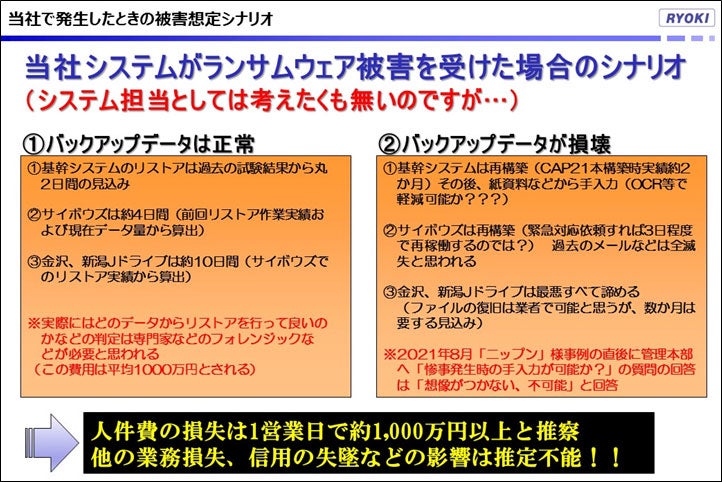

実は菱機工業では、攻撃を受ける約3週間前、EDR(Endpoint Detection and Response)とイミュータブルバックアップ製品の導入を決めていた。小川氏が予算を上申した役員会では、ランサムウェア攻撃のシナリオを考え、セキュリティリスクを可視化。具体的な数字で営業損失などを示した。その甲斐あって、数千万円を超える投資も経営層の理解を得てスムーズに決まったのだという。

「もし導入が間に合っていれば……」(小川氏)と悔やみながらも、事故対応では時期を前倒ししてEDRの緊急導入に動いた。ベンダーの助言を受けながら、本社の会議室にクローズド環境を作って稼働中の端末にEDRを展開。約1週間ほどで全端末へのインストールを完了した。

その後、EDRで感染が確認された端末は、感染ファイルを除去してデータを救出。EDR導入済みマシンでファイルをフルスキャンして検知されなかったデータは再利用するという流れで、数週間ほどかけて復旧作業を進めた。OS起動不可の状態に陥っている仮想マシンも多かったという。

また、小川氏は「バックアップデータは正常であったため、駆除が完了するまでは、現用ネットワークと隔絶したクローズド環境を構築し、人事給与システムが使える島、概算システムが使える島などと、外部の協力も得ながら各業務システムを暫定的に立ち上げていきました」と説明する。

同年12月上旬には、ほぼすべてのクライアント端末が利用できるようになる。EDRによるフルスキャンでマルウェアが検知されなかった端末および、クリーンインストールした端末については順次、社給iPhoneのテザリング等によるインターネットアクセスを許可した。また、人数限定ではあるが、Thunderbirdなどのメールソフトを導入し、メールのやりとりも再開させた。

12月下旬にイミュータブルバックアップ製品が納品された後は、システムを現用ネットワークに戻す作業をスタート。12月29日にはクローズド環境下で独立していた主要システムが現用ネットワークに復帰。これにより、通常の業務体制に戻ることができたという。最終的に復旧完了のリリース文を公表したのは翌年3月だった。

「これは、現場のリモートアクセスを回復させた日です。今回の事故では、SSL-VPN装置が攻撃者の侵入経路となっていたので、リモートアクセスの仕組みを見直し、ZTNA(Zero Trust Network Access)とSWG(Secure Web Gateway)ソリューションを導入しました」(小川氏)

事業継続の危機を救ったのは日ごろの備え

今回の事故対応で菱機工業を救ったのが、バックアップとリストアの訓練だ。

アプリケーション系のサーバ群では、幸運にもバックアップ装置にまで被害が及んでいなかったため、基幹系システムに関しては比較的短期間のうちに復旧させることができた。 基幹システムのバックアップデータの一部が「3-2-1ルール」におおむね則った運用だったことも注目すべきポイントである。きっかけは、2021年にニップンで起きたサイバー攻撃によるシステム障害のニュースだったという。このインシデントではニップンが2021年4-6月期の決算報告書の提出延期を余儀なくされた。

「『当社で基幹システムが使えなくなったら、電卓と紙で業務を継続できますか?』と管理本部に問い掛けました。想定どおり、『無理です!!』という回答があったので、新潟支店のメンバーに頼んで、週に1度は基幹システムのデータをオフラインのハードディスクにコピーすることに。完全ではありませんが、結果的に3-2-1ルールに近い体制ができあがっていました。金沢本社のファイルサーバなどはバックアップも攻撃されていましたが、多少のラッキーもあり、他のバックアップからリストアすることができました」(小川氏)

また、リストアの訓練も年に2回実施していた。この結果、システム復旧の見込みを立てやすくなり、実際に社内で対応できる部分も多くあった。小川氏は訓練の大切さと意義について、次のように呼びかける。

「自分たちでリストアできるかどうかを一度確認してみていただきたいです。実際に訓練してみると、戻すことが難しいもの、外部ベンダーに依頼しなければできないものなども出てきます。そうした状況も踏まえながら、システムリプレイスの際には、ユーザー企業側としてもリストアがしやすい、よりシンプルな環境づくりにするための意見を出していくとよいと思います」(小川氏)

菱機工業の一連の対応は、第9回情報セキュリティ事故対応アワードの審査でも高く評価された。迅速な初動と適切な方針決定、それを支えた平時の備え。小川氏の言葉からは、その重要性が伝わってくる。ランサムウェア攻撃は、あらゆる企業や組織にとってもはや避けては通れない脅威となっている。“備えあれば憂いなし”。菱機工業の教訓は、セキュリティ対策に終わりはないことを、我々に気付かせてくれる。

![Proselfの脆弱性対応に学ぶ、利用者本位の信頼回復プロセス [事故対応アワード受賞]](/techplus/article/20240618-secraward-proself/index_images/index.jpg/iapp)

![志布志市、事故対応の要諦は「被害者に寄り添う」こと [事故対応アワード受賞]](/techplus/article/20240617-secraward-shibushi/index_images/index.jpg/iapp)