世界中で、サプライチェーンの脆弱性を突いたサイバー攻撃が発生し、被害が広がっている。そのため、自社のサイバーセキュリティがどれだけ強固だとしても、取引先のサイバーセキュリティがお粗末だったら、そこを足掛かりにサイバー攻撃を受けるリスクがある。

例えば、トヨタ自動車の取引企業である、自動車部品メーカーの小島プレス工業は2022年3月にランサムウェア攻撃を受けたことを発表したが、この攻撃によってトヨタ自動車のサプライチェーンは止まり、トヨタは国内全工場の稼働を丸1日停止する事態となった。

こうしたサプライチェーン攻撃の被害を食い止めるため、経済産業省は今年4月に企業のセキュリティ対策のレベルを5段階で格付けする制度を2025年度に始める政策案を公表した。格付けを利用することで、取引先のサイバー攻撃への対応力を確認できる効果も期待されている。

三つ星のレベルは「サプライチェーン形成企業として最低限満たすべき基準」、四つ星は「サプライチェーン形成企業として標準的に満たすべき基準」、五つ星は「重要インフラ事業者、経済安全保障上、特に重要なインフラ事業者、関連サプライヤーが満たすべき基準」と説明されている。

いよいよ、日本企業も本腰を入れてサプライチェーンのリスク対策に取り組まなければならないようだ。そこで、トレンドマイクロ シニアスレットスペシャリスト 平子正人氏に、昨今被害が目立つ海外拠点を起点としたサプライチェーンのリスクについて聞いた。

3つの型に分けられるサプライチェーンのリスク

実のところ、サプライチェーンのセキュリティリスクには、以下のように3つの型がある。

- ソフトウェア・サプライチェーンリスク

- サービス・サプライチェーンリスク

- ビジネス・サプライチェーンリスク

ソフトウェア・サプライチェーンリスク

「ソフトウェア・サプライチェーンリスク」とは、ソフトウェアのコア部材が不正に細工され、全製品に脅威が紛れ込むことをいう。このリスクを軽減するとして、注目を集めているのが、ソフトウェアの構成情報を詳細に把握することができる「SBOM(Software Bill of Materials(ソフトウェア部品構成表)」だ。経済産業省は2023年7月に「SBOMの導入に関する手引き」を公表した。

サービス・サプライチェーンリスク

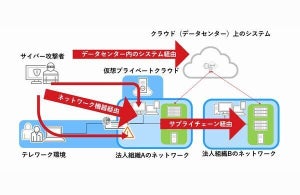

「サービス・サプライチェーンリスク」とは、デジタル基盤が侵害され、全体に一斉に被害が及ぶことをいう。平子氏は、クラウドサービスが侵害された場合、そのサービスを利用しているサプライヤーが被害を受けると説明した。

ビジネス・サプライチェーンリスク

「ビジネス・サプライチェーンリスク」とは、サプライチェーンの一社が攻撃を受けたら、その被害が他社にも影響することをいう。平子氏は、過去数年間にわたり、海外拠点を起点としたビジネス・サプライチェーンを狙ったインシデントが目立つと指摘した。同社の調査によると、2023年に公表された日本企業の海外拠点でのインシデント事例は25件に上るという。

攻撃者に狙われている海外拠点、その理由は

さらに平子氏は、警察庁が2023年9月に中国を背景とするサイバー攻撃グループ「BlackTech」について警告したことを紹介した。BlackTechは最初に海外子会社を侵害して、攻撃の足掛かりを構築して、本社や他拠点に感染を拡大した。

平子氏はこうした調査や公的なレポートから、ビジネス・サプライチェーンリスクが高まっていることは明らかと述べた。そのため、同社は3つの型のサプライチェーンのリスクのうち、ビジネス・サプライチェーンリスクを重要視ししている。

同社の調査では、海外拠点のセキュリティ成熟度がすべての機能において相対的に低い傾向があること、海外拠点で発生したインシデントによる業務停止期間は長期化する傾向がわかっている。

平子氏は、「侵入検知までの時間が延びれば延びるほど業務停止期間が長引くので、検知が重要となる。業務停止期間が延びると、被害額も増える」と述べた。

対策のカギは「セキュリティの樽」

平子氏は、ビジネス・サプライチェーンのリスクの対策のカギとして、「セキュリティの樽」を紹介した。樽に貯められる水の量がサプライチェーン全体のセキュリティレベルに例えると、樽に貯められる水の量をいかに増やすかがセキュリティを強化する上で不可欠となる。

そして、樽を構成するそれぞれの板がサプライチェーンを構成する各組織を、また、それぞれの板の長さが各組織のセキュリティレベルを指す。

平子氏は、「一番短い板がその組織のセキュリティレベルとなってしまう。海外拠点を短い板で終わらせないことが大事。『短い板にならない』『』『』の3つの『ない』で、サプライチェーン全体のセキュリティレベルを上げて行く」と話した。

「セキュリティの樽」の短い板を脱するための施策とは

平子氏は、海外拠点の「セキュリティの樽」の板を短いままにしておかない、つまり、セキュリティを強化する上で最も大切なこととして、リスクマネジメントを紹介した。

ビジネスリスクと情報セキュリティリスクは密接な関係にあるため、ビジネス視点と技術レベルでのリスクマネジメントが必要となるという。また、技術やシステム、情勢の変化、脅威の動向によって、アタックサーフェスは日々変動するため、一度だけではなく継続してリスクマネジメントを行うことが重要だ。

平子氏は、「経済産業省が2023年に公開したサイバーセキュリティ経営ガイドラインVer3.0でも、リスクマネジメントの重要性を指摘している」と述べた。

IT資産のリスクの要素は「脅威」「脆弱性」「資産」と3つあるが、これらは絶えず変化していることが課題だという。さらに、海外拠点はこれら3つの要素に加えて、「文化」「法律」「言葉」という壁があり、リスクにおける「共通言語」がない。

こうした状況を踏まえ、平子氏は「変化する脅威や脆弱性に対応するには、自動化を検討することが重要」と説明した。「自動化により、グローバル標準によるリスクの定量化を行い、その数値は世界共通になる。さらに、リスクを共通言語で表すことが可能になる」と同氏。

加えて、プロアクティブなリスクマネジメントを実践することも必要となる。

平子氏は、「リスクマネジメントは企業によってレベルが違う。資産を把握して、そこから評価する体制を整備する。資産を評価することで優先順位を決めて。トリアージができる。ここまでできて、初めて自動化が可能になる」と、自動化の実現に向けたプロセスを示した。

前述した経済産業省によるセキュリティ対策の格付けは2025年度に開始されるとのことで、今から戦略を定め、施策を検討しないと間に合わないかもしれない。