トレンドマイクロは5月28日、「国内標的型攻撃分析レポート2024年版」を公開した。同社は2012年から、国内組織を狙った標的型攻撃の分析レポートや個々の攻撃主体やキャンペーンに関するリサーチペーパーを公開してきた

同レポート公開に合わせて説明会が開催され、セキュリティエバンジェリストの岡本勝之氏が、日本を標的にする標的型攻撃者が用いる攻撃手法、標的の業種、日本の企業・組織が講じるべき対策のポイントなどについて解説した。

「標的型攻撃」と「サイバー犯罪」の違いは?

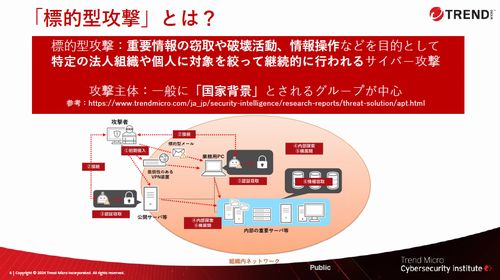

そもそも、標的型攻撃とは、重要情報の窃取や破壊活動、情報操作などを目的として。特定の法人組織や個人に対象を絞って継続的に行われるサイバー攻撃を指す。

岡本氏は、サイバー犯罪の目的が金銭であることに対し、標的型攻撃の目的は重要情報であるとして、目的に相違があることを指摘した。ただし近年、攻撃手法には差が見られなくなっている。その理由は、標的型攻撃の手法が効果的なので、広がっているからだという。したがって、「標的型攻撃を追うことで、他のサイバー犯罪の手法がわかるようになる」と、同氏は語った。

なお、標的型攻撃は隠密性の高い攻撃であるため、一組織で見えている範囲が情報のすべてとは限らないという。岡本氏は「トレンドマイクロから見えているものがすべてではなく、あくまでも全体像をつかむピースの一つにすぎない」と述べ、標的型攻撃の全体像をつかむには、情報共有が重要であることを強調した。

2023年に観測された2つの標的型攻撃グループ

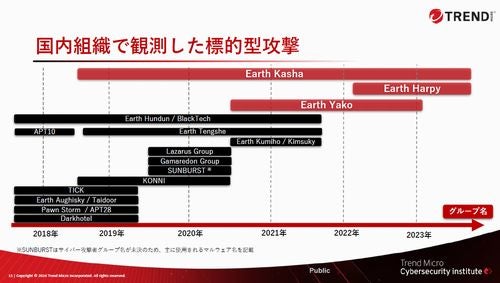

岡本氏は、2023年に観測した標的型攻撃グループのうち、注目すべきグループとして、「Earth Kasha」と「Earth Harpy」を挙げた。昨年観測された「Earth Yako」は、2023年の初頭以降、姿を消したという。

Earth Kasha

Earth Kashaは2019年から日本国内でのみ観測されていた標的型攻撃だが、2023年に入って、ターゲットの業種と国に変化が見られたという。

業種は、2022年までは「国際関係・防衛・経済安全保障分野の有識者個人」だったが、2023年は先端技術を持つ企業・組織」へと変わった。国は日本のみだったところ、2023年は台湾とインドが加わった。

岡本氏は、ターゲットが変化した背景について、次のように説明した。

「Earth Kashaは中国が支援する攻撃グループだが、中国が依存する技術を抱える国に変化があったのではないか。政府の目的に応じてターゲットも変わる。日本がASEAN地域との連携を強める中、日本を狙う攻撃もASEAN地域などにおけるオペレーションやキャンペーンに統合されていく可能性がある」

加えて、攻撃手法にも変化が生じている。まず、初期侵入の手口はスピアフィッシングメールからネットワーク貫通型攻撃(インターネット境界に設置されたルータやVPNに対するサイバー攻撃)へと変わっている。ツールはマルウェア「LODEINFO」に、マルウェア「NOOPDOOR」とペネトレーションテストツール「Cobalt Strike」が加わった格好だ。

こうした攻撃手法の変化について、「攻撃グループ内部もしくは複数の攻撃グループ間での協業・分業化など、大きな変化があったのではないか」と岡本氏は説明した。

Earth Harpy

Earth HarpyもEarth Kashaと同様に、2019年に初めて観測された。2019年は米国が攻撃対象だったが、2022年以降は中国に拠点を置く日本企業や中国に渡航・在住する個人などが狙われている。

Earth Harpyはマルウェア「FlowCloud」を用いるが、侵入経路はUSBであることがわかっている。同社が確認している事例では、東アジア地域に滞在時に端末が感染し、いずれも帰国後に発覚している点が共通しているという。

岡本氏はEarth Harpyについて、「日本国内では活動していない。初期侵入は中国で行い、日本に持ち帰らせると考えている」と説明し、協力者が被害端末に対して物理的にアクセスして操作していた可能性を示唆した。

というのも、マルウェア「FlowCloud」のインストーラー実行時にアクションが必要なダイアログが出るから、つまり、人間が介在しないとインストールできないからだ。

こうしたことから、利用者のアカウントとパスワードも窃取されていたり、離席するタイミングを見られていたりする可能性があるとして、「Earth Harpyの怖さが垣間見られる」と、岡本氏は述べた。

岡本氏は、Earth KashaとEarth Harpyに共通している特徴として、「新たな攻撃手法を積極的に模索すること」「目的に応じたターゲットを更新すること」を挙げた。

国内の企業・組織が取るべき対策とは

岡本氏は、選挙イヤーである2024年はアクターにとって格好の攻撃機会であるとして、注意を喚起した。11月には、世界最大の選挙ともいえる米国の大統領選が控えている。

特に、民衆の心理を意図的に誘導し、選挙の結果に影響を与えることができるインフルエンスオペレーションに警戒する必要があるという。。1月の台湾総統選でも偽情報の拡散が報告されているとのことだ。

岡本氏は、昨今の標的型攻撃の傾向として、以下を挙げた。これらの傾向はEarth KashaやEarth Harpyの動向からも見て取れる。

- サイバー空間に加えて、現実空間、人間の心理などあらゆる環境をアタックサーフェスにしている

- 国際情勢や経済的理由によるターゲットの更新を活発に行っている

こうした傾向から、国内の企業・組織がとるべき対策として、以下3点が紹介された。

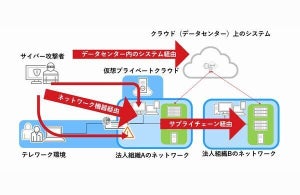

- アタックサーフェスの見直しと最小化

- サプライチェーンがターゲットになることを見越したガバナンスの強化

- 異変を察知して証跡を保管できる体制構築

岡本氏は、経済産業省が公開しているアタックサーフェスマネジメント(ASM)の導入ガイダンスが参考になると紹介していた。