HPは4月10日(米国時間)、「Raspberry Robin Now Spreading Through Windows Script Files|HP Wolf Security」において、Windowsを標的とするワーム「Raspberry Robin」がWindowsスクリプトファイル(WSF)を通じて配布されていることを発見したとして、注意を呼び掛けた。このワームに感染すると、ランサムウェアなど別なマルウェアに感染する可能性がある。

Raspberry Robinの感染経路

Raspberry Robinは2021年後半に発見されたWindows向けのワームとされる。発見当初はUSBメモリなどのリムーバブルメディアを介して感染し、侵害したQNAPのNASからペイロードをダウンロード、実行する手法がとられていた。その後、ソーシャルエンジニアリング攻撃やマルバタイジング攻撃を介してアーカイブファイルやインストーラを配布する手法がとられていたが、今回はじめてWindowsスクリプトファイルを配布する手法が確認された。

HPの研究者によると、Windowsスクリプトファイルは悪意のあるドメインやサブドメイン経由で配布されているという。攻撃者がこれらURLに被害者をどのようにして誘導しているのかはわかっていない。

悪意のあるWindowsスクリプトファイル

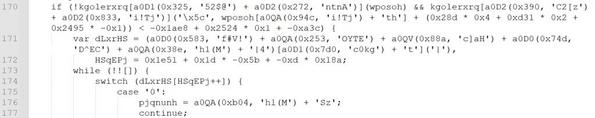

発見された悪意のあるWindowsスクリプトファイルは高度に難読化されており、さまざまな分析妨害技術や仮想マシン検出技術が使用されているという。これらすべての検査にパスした場合にのみ最終ペイロードがダウンロードされ、実行される。

スクリプト本体のコードはファイルの中央に記述されており、その前後には意味のないデータが配置されている。これらデータはWindows Script Hostコンポーネントからは無視されるため、単純に分析を妨害するために配置されたものとみられている。

スクリプト本体は高度に難読化されており、その動作を理解するのは容易ではないとされる。しかしながら、HPの研究者はコードを分析し、その動作を詳細に解説している。

分析によると、スクリプトは最初にいくつかの確認を実行し、条件に一致する場合は分析されている、または最終ペイロードの実行に障害があると評価してスクリプトを終了するという。また、動的分析を妨害するためにスクリプトを再実行してからスクリプトファイルを削除し、処理を継続する機能を持つとされる。これらすべての検査をパスするとMicrosoft Defenderに例外を追加し、マルウェアの検出を阻止してからRaspberry Robinをダウンロードして実行する。

影響と対策

Raspberry Robinを配布する攻撃者はセキュリティソリューションの回避方法や分析妨害技術などに精通し、高度な技術力を持っていると推測されている。また、目的を達成するためにさまざまな感染経路を研究するなど継続した開発能力も備えているとみられており、今後も攻撃が続くと予想されている。

HPの研究者はこのワームの拡散は憂慮すべきこととして、企業のセキュリティ担当者に早い段階での対処を推奨している。HPは今回の分析で判明したセキュリティ侵害インジケーター(IoC: Indicator of Compromise)を「iocs/raspberryrobin at main · hpthreatresearch/iocs · GitHub」にて公開している。

さらに、悪意のあるWindowsスクリプトファイルを検出するYaraルール「tools/raspberryrobin/wsf_loader_raspberryrobin.yar at main · hpthreatresearch/tools · GitHub」と、スクリプトの分析自動化ツール「tools/raspberryrobin at main · hpthreatresearch/tools · GitHub」を公開しており、これらを必要に応じて活用することが望まれている。