クラウドストライクは3月25日、2024年版グローバル脅威レポートを発表した。同レポートは、2023年の脅威の状況と傾向、攻撃者、今後1年間に組織を防御するための対策などを提供するもの。

プロフェッショナルサービス部マネージャの加藤義登氏は、同レポートにおいて、注目すべき点として、以下5つを挙げた。

- アイデンティティを標的としたソーシャルエンジニアリング攻撃

- クラウドを標的とする攻撃が拡大

- サードパーティとの信頼関係を悪用した攻撃

- 「Under the Radar」攻撃

- 2023年のイスラエルとハマスの衝突では混乱と影響力が作戦の要に

- 今後台頭が予想される新たな脅威

アイデンティティを標的としたソーシャルエンジニアリング攻撃

アイデンティティと聞くと、サービスを利用する際のIDを思い浮かべがちだが、昨今は、APIキー、API Secret、セッションCookie、セッショントークン、ワンタイムパスワード、Kerberosチケットといったさまざまなクレデンシャル情報が攻撃の標的となっているという。

加藤氏は、「クレデンシャル情報を盗むといろいろな場所を侵害できる」と述べ、このことがクラウドを狙うサイバー攻撃にもつながると指摘した。

クラウドを標的とする攻撃が拡大

2022年から2023年にかけて、クラウド環境への侵害は75%増加し、それらのうちクラウドを標的としたケースは110%増加したことがわかった。

また、クラウドを標的とする侵害の84%がサイバー犯罪(eCrime)グループによるものだったとのことだ。

サードパーティとの信頼関係を悪用した攻撃

サプライチェーン攻撃ともいわれるこの攻撃は、一つの組織を侵害するだけで、多くの組織を侵害できるので、費用対効果が高いという。

例えば、攻撃者グループ「PANDA(パンダ)」は、サプライチェーン上の信頼関係を悪用するアクターオンザサイド攻撃、アクターインザミドル攻撃を行うことで知られている。

「Under the Radar」攻撃

2023年は、管理対象外のネットワーク機器、特にエッジゲートウェイデバイスが、初期アクセスの際の攻撃ベクトルとして最も多く観測されたという。以下の図の赤い部分が、管理対象外の危機であり、これらを狙う攻撃を「Under the Radar」と呼ぶ。

加えて、「パッチを適用できない」かつ、「最新センサーをデプロイできない」EOL製品を標的とする攻撃手法の開発が活発化しているという。

イスラエルとハマスの衝突の影響

加藤氏は、イスラエルとハマスの衝突に関連して、標的となる集団に及ぼす影響を想定したキャンペーン、データを破壊するワイパーマルウェアをイスラエルまたはイスラエル関連団体にデプロイするキャンペーンを観測したと説明した。

ハマスによる攻撃活動は観測されなかったとのことだが、加藤氏は「リソースの不足、インターネットや配電インフラの能力低下から、攻撃者の身動きがとれないのではないか」との見方を示した。

今後、台頭が予想される新たな脅威

加藤氏は、予想される脅威として、生成AIによりコンピューティングの民主化が進み、攻撃者の作戦が高度化する可能性を挙げた。また、サイバー攻撃への新規参入のハードルが下がり、高度な技術を持たない脅威アクターが量産される可能性もあるという。

台頭が予想されるグループとしては、Azure Key Vaultから密かに認証情報を窃取する脅威グループ「Indrik Spider」、PowerShellスクリプトの生成に大規模言語モデルを使用している可能性が高い金融犯罪グループ「Scattered Spider」が紹介された。

そのほか、2024年は世界55カ国で大統領選挙、議会選挙、国政選挙など40以上の選挙が行われ、世界人口の42%以上に相当する数の個人が投票に参加することから、こうしたイベントの妨害を狙った脅威も予想されている。

サイバー攻撃に備える5つのステップ

こうした状況を踏まえ、加藤氏はサイバー攻撃に備えるためのステップとして、以下5つを紹介した。

アイデンティティ保護

アイデンティティ保護について、加藤氏は「多要素認証を導入する。その際、例外を作ることなく、網羅的に入れることが重要」と述べた。加えて、 不正利用を検知する仕組みを入れること、APIなどあらゆるアイデンティティを保護することが重要だという。

効果的なクラウドセキュリティ

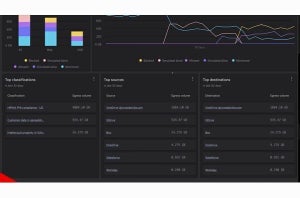

クラウドセキュリティについては、「クラウドは多機能であるうえ、利用の仕方が複雑であるため、状況を把握することが重要。統合的に管理する環境を整備する必要がある」と加藤氏は説明した。

クロスドメインの可視化

アイデンティティとクラウドが横断的に使われるケースが増えている一方、セキュリティ対策は組織ごとに行われている。そのため、「組織の壁を超えて 組織横断的に可視化することが大事」と、加藤氏は語っていた。

攻撃者の先を行くスピード

今回、サイバー犯罪の平均ブレイクアウトタイムは昨年の84分から62分に短縮し、最速記録は2分7秒だったという。そのため、攻撃者の先を行くためのインフラを整備する必要がある。

レガシーな環境はログが集まるだけでも時間がかかることから、加藤氏は「ログの解析などにクラウドを活用することが望まれる」と語っていた。

継続的なセキュリティ教育の実施

攻撃者はアイデンティティを盗むため、一般ユーザーに対し、電話をかけたり、ソーシャルエンジニアリングをしかけてきたりと、ゆさぶりをかけてくることから、継続的にセキュリティ教育を行うことが求められている。