昨今、サイバー攻撃のリスクが増大している。攻撃からIT資産を守るためには、保有するIT資産を適切に管理し、リスクを洗い出す必要があるが、全てのIT資産を管理するのが難しい場合も少なくない。そこで有効な手段として注目されているのが、インターネットにより外部から把握できる情報を用いて管理を行う「ASM(Attack Surface Management)」だ。ASMでは、公開されているサーバやネットワーク機器、IoT機器を分析し、不正侵入の経路となり得るポイントを把握することができる。

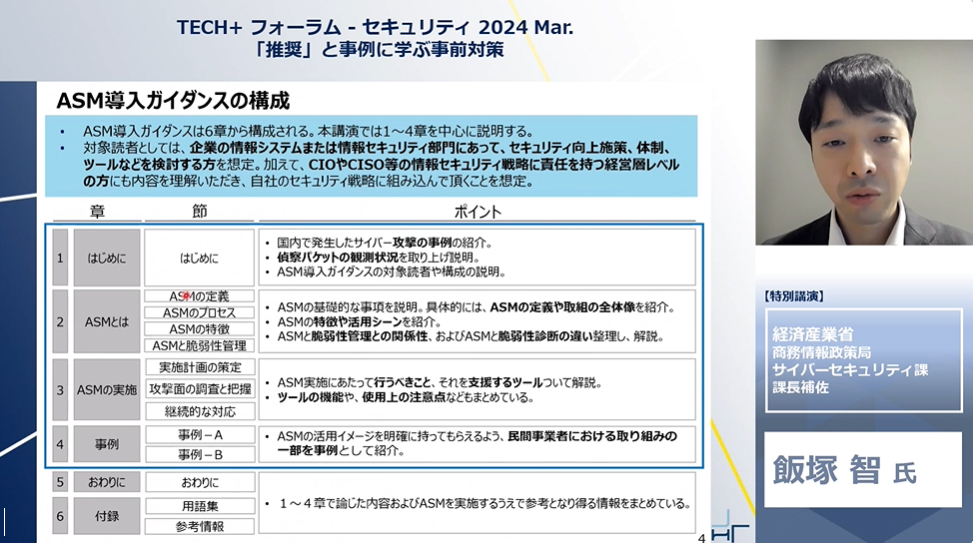

3月5日~8日に開催された「TECH+フォーラム - セキュリティ 2024 Mar. 『推奨』と事例に学ぶ事前対策」に、経済産業省 商務情報政策局 サイバーセキュリティ課 課長補佐の飯塚智氏が登壇。経済産業省が2023年5月に発表したASMの内容や各種ツールの活用方法、利用実態や国内の事例などをまとめた「ASM導入ガイダンス」について紹介し、ASMの特徴や注意すべき点などを解説した。

「TECH+フォーラム - セキュリティ 2024 Mar. 『推奨』と事例に学ぶ事前対策」その他の講演レポートはこちら

リモートアクセスによる不正侵入、偵察行為も多発

飯塚氏は冒頭、「ASM導入ガイダンスの対象読者は企業の情報システムまたは情報セキュリティの部門で、セキュリティの向上の施策やツールの検討などを行うべき立場の人材だが、CIOやCISOといった情報セキュリティ戦略に責任を持つ経営レベルにも、その内容を理解しておいてもらいたい」と述べたうえで、同ガイダンスの主な内容を紹介した。

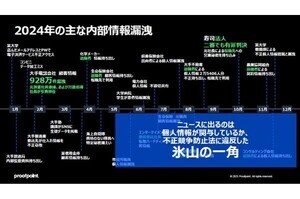

まず、国内で発生したサイバー攻撃の事例として、不正に公開されていたVPN機器の認証情報が利用されたケースや、リモートアクセス用の機器やソフトウエアを侵入口として狙われるケースがある。公開情報やインターネットからアクセス可能なIT資産から得られる情報を用いて攻撃対象を選定する“偵察行為”も行われており、遠隔保守用機器の脆弱性を偵察行為で発見されて侵入された事例もあるそうだ。

また「NICTER 観測レポート 2022」によると、インターネット上で到達可能、かつ未使用のIPアドレスに到達するパケットを観測する手法である「ダークネット観測」では、全パケットの半数以上にあたる2800億超のパケットが調査目的のスキャンだと判定されている。

「調査の目的は明確ではありませんが、実際に相当数の偵察行為が行われていると考えられます」(飯塚氏)

攻撃面の発見、情報収集、リスク評価までを担うASM

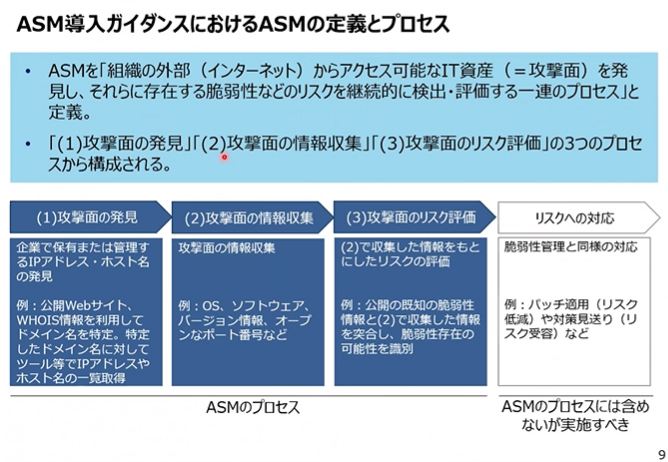

こうした状況の中で全てのリスクを洗い出すのは難しい。そこで、既存の管理方法を補完する有効な手段となるのがASMだ。同ガイダンスの中でASMは「外部からインターネット経由でアクセス可能なIT資産、つまり攻撃面を発見し、それらに存在する脆弱性などのリスクを継続的に検出、評価する一連のプロセス」と定義されている。つまりASMとは単なるツールではなく、一連のプロセスを指す。

ASMのプロセスは3段階あり、まず保有するIPアドレスやホスト名といった攻撃面を発見し、OSやソフトウエアバージョン情報、オープンなポート番号など攻撃面の情報を収集、そして収集した情報を基にリスク評価を行う。注意すべきなのは、脆弱性管理の中で対象ソフトウエアの把握、脆弱性関連情報の収集、適用の判断をカバーするのがASMであり、発見された脆弱性への対応要否はASMのプロセスには含まれていないということだ。したがってこれとは別に、パッチの適用や対策を見送るかどうかの検討など必要な対処を行う必要がある。

計画策定で検討すべきポイント

ASMを実施するための計画策定にあたっては、特に検討しておくべきことがある。それは導入目的、調査対象範囲、運用、ツールの4つだ。IT資産管理の強化のために未把握の資産を発見する、グループ企業や海外拠点のセキュリティレベルの評価を行うなど、何を目的とするかを導入前に検討しておくことが重要であり、調査対象の範囲は、ツール購入費用や人的リソースの確保に影響するため明確にしておくことが望ましい。またASMはあくまで脆弱性管理の一部であるため、既存の取り組みとの整合性、実施頻度、リスクへの対応方法といった運用についても整理しておくべきだ。そして他の検討事項やツール自身が備える機能などを考慮してツールを選定する必要がある。