Malwarebytesは3月12日(米国時間)、「Ransomware review: March 2024」において、Malwarebytesのランサムウェアスペシャリストの調査に基づいた2024年3月のランサムウェア活動レポートを公開した。このレポートでは「既知の攻撃」を被害者が身代金を支払わなかったと評価しており、実際の被害件数はレポートより多いとされる。

2024年2月のランサムウェア活動の概要

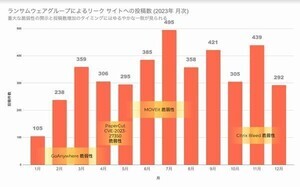

レポートによると、2024年2月は376件のランサムウェア被害を記録。過去この時期は被害が少ないかったが、異例の多さとなった。2月はさらに異例な出来事として、最も危険とされるランサムウェアグループ「LockBit」の摘発が報じられた(参考:「被害最多のランサムウェアグループ「LockBit」摘発、日本も作戦支援 | TECH+(テックプラス)」)。

また、同じく危険度の高いランサムウェアグループ「ALPHV」の関連組織によるランサムウェア攻撃が確認されているが、3月に入りこの身代金をALPHVが持ち逃げしたとみられている(参考:「ランサムウェア組織「ALPHV」が突然消滅、関連組織の身代金持ち逃げか | TECH+(テックプラス)」)。

Malwarebytesによると、近年はランサムウェアによる被害件数の増加に反比例して1件あたりの身代金の支払い額が減少しているという。これは被害の増加により社会的な注目が集まったことで、企業のセキュリティ(バックアップ)体制が強化され、その結果、身代金を払うことなくシステムの復旧が可能になったからとされる。

2024年2月に最も攻撃件数の多かったランサムウェアグループはLockBit(102件)で、これにBlack Basta(35件)、Hunters(30件)、ALPHV(29件)が続いている。LockBitは摘発されてから1週間ほどで復活を遂げたとみられており、最大の攻撃件数を維持している(参考:「ランサムウェアグループ「LockBit」がもう復活、すでに12件の侵害公開 | TECH+(テックプラス)」)。

ランサムウェア対策

Malwarebytesは進化を続けるランサムウェアに対抗するために、多層的なセキュリティ戦略の必要性を訴えている。ランサムウェアを使用する攻撃者は最も簡単な侵入経路を標的とする傾向があり、フィッシングメール、リモートデスクトッププロトコル(RDP: Remote Desktop Protocol)などを最初に狙う。

よって、これらを防御するため、エンドポイント保護(EP: Endpoint Protection)や脆弱性パッチ管理(VPM: Vulnerability and Patch Management)などの導入が効果的と見られる。その上で、エンドポイント検出応答(EDR: Endpoint Detection and Response)を導入し、被害の発生前に脅威を検出して排除する体制を構築することが重要だという。

ランサムウェアの被害は年々増加する傾向にある。加えて、新しいランサムウェアグループも増え続けており、その戦術、技術、手順(TTPs)もより高度化してきている。企業や組織のシステムおよびネットワークを保護するためにはより高度な防衛策が必要とされている。