Malwarebytesは2月27日(米国時間)、「Android banking trojans: How they steal passwords and drain bank accounts|Malwarebytes」において、Android向けのバンキング型トロイの木馬が銀行口座からどのようにして資金を流出させるのか、その仕組みについて伝えた。

バンキング型トロイの木馬の特徴

バンキング型トロイの木馬は正常なアプリケーションに偽装し、デバイスにインストールさせて隠れて侵害活動を行うマルウェア。正常なアプリに偽装することから、古代ギリシャのトロイの木馬と同じ名で呼ばれている。Malwarebytesは、2023年の1年間だけで8万8,500件ものトロイの木馬を検出したという。

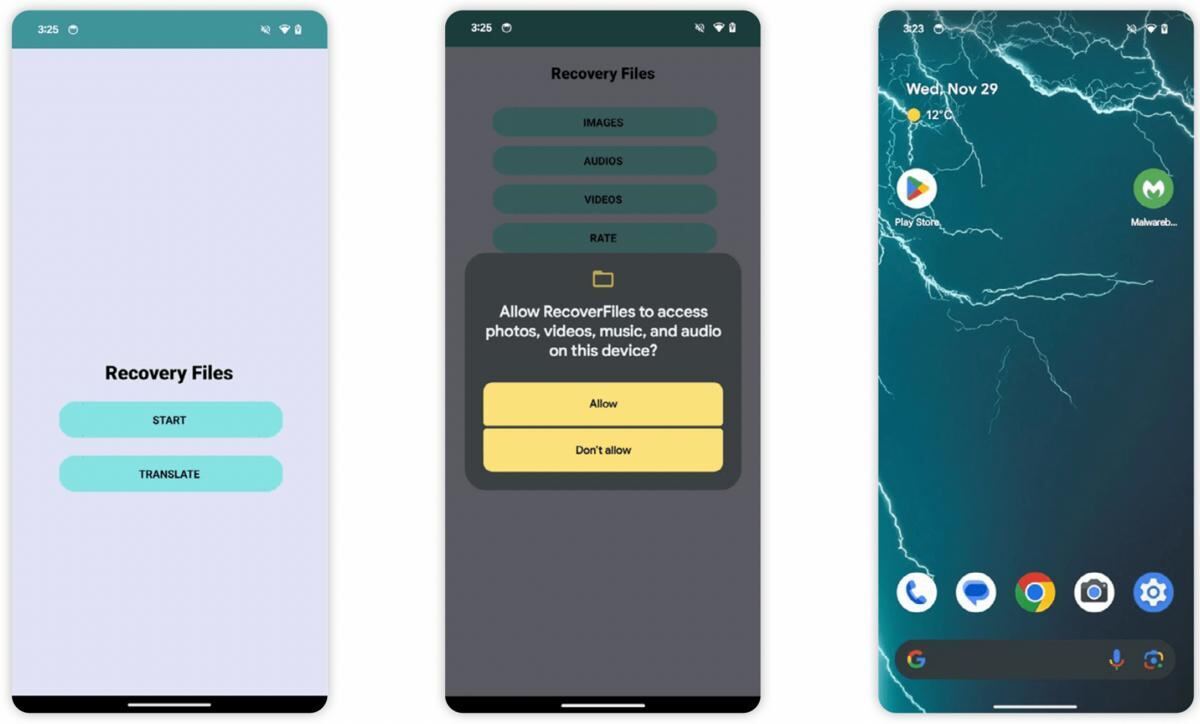

Malwarebytesはバンキング型トロイの木馬の一例として「SharkBot」を取り上げて解説している。昨年確認されたこのマルウェアは、「RecoverFiles」というファイル回復ツールに偽装して配布された。インストールすると「デバイス上の写真、ビデオ、音楽、オーディオ」へのアクセス許可を求め、さらに追加でファイルへのアクセス、マップや他のアプリとの通話、Google Play経由での支払い権限も要求する。これら要求は個人情報やユーザー名、パスワード、非公開の情報を窃取するために必要とされる。

Googleのセキュリティを突破するためにあの手この手

このように正常なアプリに偽装してインストールさせようとするが、その理由はGoogleのセキュリティを突破することにある。攻撃者はより多くのデバイスを侵害するために、信頼のあるGoogle Play公式ストアからの配布を試みる。そのためにはGoogleの審査を通過する必要があり、明らかに問題のあるアプリを審査にかけることはできない。

そこで、マルウェアをダウンロードして展開する無害に見えるローダーまたはドロッパーをアプリに忍ばせる手法を使う。ローダーは審査時に活動しないよう対策が施されており、Googleがこれに気づくのは難しいとみられ、これまでに多くのトロイの木馬が公式ストアから配布されている。

銀行口座から資金を流出させる手法はいくつか存在するが、いずれも高度な技術を必要とする仕組みとされる。バンキング型トロイの木馬でよく利用される手法としては、自動送金システム(ATS: Automatic Transfer System)と呼ばれる攻撃手法がある。この手法にもいくつかのパターンが存在する。ユーザーの銀行アプリの操作に介入して送金先を差し替えるものや、オンラインバンキングのWebページをデバイス上で改ざんして暗証番号を窃取するものがある。

対策

トロイの木馬として配布されるマルウェアはGoogleの審査を通過するほど精巧に作られているため、一般ユーザーが見抜いて回避することは難しい。そのため、Malwarebytesはリアルタイム保護機能を搭載したセキュリティソリューションの導入を推奨している。セキュリティソリューションの導入によりマルウェアの不審な活動を検出して危険な攻撃を阻止できる可能性があるという。