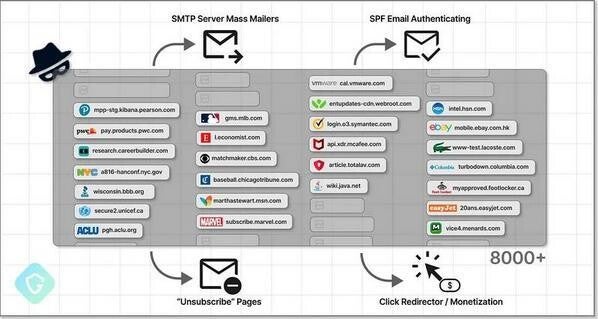

Guardioは2月26日(現地時間)、「“SubdoMailing” — Thousands of Hijacked Major-Brand Subdomains Found Bombarding Users With Millions of Malicious Emails|by Guardio|Feb, 2024|Medium」において、有名ブランドの8,000を超えるサブドメインがハイジャックされフィッシングメールに悪用されていると報じた。このキャンペーン「SubdoMailing」に関与した脅威アクターは、これらドメインの信頼を悪用して毎日数百万ものフィッシングメールを送信しているとみられている。

-

“SubdoMailing” — Thousands of Hijacked Major-Brand Subdomains Found Bombarding Users With Millions of Malicious Emails|by Guardio|Feb, 2024|Medium

サブドメインハイジャックの実態

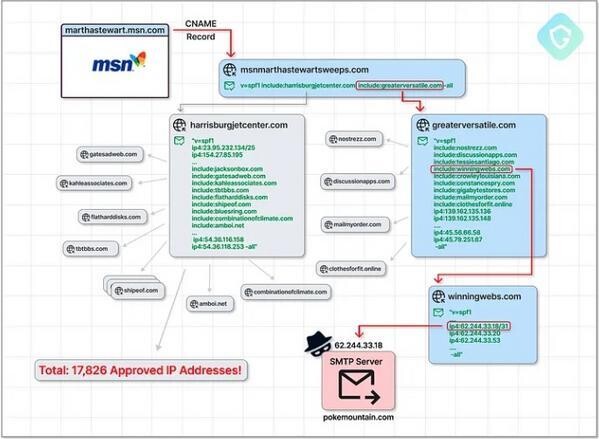

Guardioの調査によると、スパムフィルターを回避して配送されるフィッシングメールの一部はメールの正当性を検証するSPF (Sender Policy Framework)、DKIM (DomainKeys Identified Mail)、DMARC (Domain-based Message Authentication, Reporting, and Conformance)をパスするという。これらのことから脅威アクターが送信に利用しているメールサーバは、何らかの理由で正規のサーバに承認されていることになる。この動作を確認するためにGuardioはフィッシングメールの送信者アドレスに記載されていたサブドメインの1つ「@marthastewart.msn.com」について調査している。

現在、このサブドメインのDNSレコードはCNAME (Canonical Name record)を使用して「msnmarthastewartsweeps.com」にエイリアスされている。このドメインは22年前に短期間活動していたが、2022年9月に脅威アクターに取得されるまで21年間放棄されていたという。このCNAMEレコードはMicrosoftが維持しているものとみられ、本稿執筆時点ではまだ名前解決可能で修正されていない(参考:「CNAME Lookup - Check CNAME DNS records for any domain」)。

脅威アクターに再取得されたmsnmarthastewartsweeps.comのSFPレコード(DNS TXTレコード)には、再帰ドメイン解決により17,826個のIPアドレスが登録されており、その1つに今回調査の対象となったフィッシングメールの送信サーバが含まれていたことが確認されている。つまり、脅威アクターはMicrosoftが放置しているCNAMEレコードのエイリアス先ドメインをハイジャックし、Microsoftのサブドメインとしてフィッシングメールを配送していたことになる。このように、CNAMEレコードの管理を怠ると脅威アクターにサブドメインを悪用される可能性がある。

新たなサブドメインハイジャック

Guardioは、SPFレコードを悪用した攻撃「SPF-Takeover」についても報告している。この方法はSPFレコードに登録された使用されていないドメインをハイジャックする手法。SPFには別のサーバを参照する仕組みがあり、この参照先ドメインが放棄されている場合にそれを再取得することで悪用する。

Guardioはその一例としてスイスの人気時計ブランド「swatch.com」を挙げている。swatch.comのTXTレコードを取得すると、「"v=spf1 mx a a:directtoaccess.com …"」と記載があり「directtoaccess.com」のAレコードを参照している。directtoaccess.comのAレコードには執筆時点で86のIPアドレスが登録されており、これらIPアドレスはすべてswatch.comの正規のメールサーバーとして扱われることになる。

ハイジャックの影響と対策

Guardioの調査によると、これまでに8,000を超えるサブドメインのハイジャックが確認されたという。脅威アクターはこれらサブドメインを悪用し、有名ブランドになりすましてフィッシングメールを毎日大量に送信して利益を得ているとみられている。なお、このキャンペーンは広範囲の調査に基づき「ResurrecAds」と呼ばれる脅威アクターによるものと推測されている。

Guardioはこの脅威の根絶を目指すため、Webサイト「SubdoMailing Checker Tool | Guardio」を作成した。このツールを使用すると、ドメイン管理者とサイト所有者は不正行為の痕跡の検出と、問題点の修正および防止に必要な情報を取得できるという。すべてのDNSレコードの管理者には、CNAMEおよびTXTレコードの内容にハイジャック可能なドメインの情報が含まれていないか確認し、適切に修正することが望まれている。