Mandiant(Google Cloud)は1月19日(米国時間)、「Chinese Espionage Group UNC3886 Found Exploiting CVE-2023-34048 Since Late 2021|Mandiant」において、中国の脅威グループ「UNC3886」がVMwareの仮想環境管理ソフト「vCenter Server」に存在するゼロデイの脆弱性を2021年後半から1年半にわたり悪用していたと報じた。

VMware vCenter Serverの脆弱性の概要

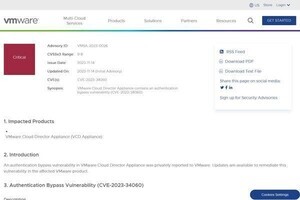

悪用された脆弱性は「CVE-2023-34048」にて追跡されている。この脆弱性はvCenter ServerのDCERPCプロトコルの実装に境界外書き込みの不具合が存在するというもの。vCenter Serverへのネットワークアクセスが可能な攻撃者は、脆弱性を悪用することでリモートコード実行(RCE: Remote Code Execution)が可能とされる。

Mandiantは2023年後半、攻撃を受けたvCenter Server全体に類似性があることを確認。マルウェアが展開される数分前に、VMwareのクラッシュログ「/var/log/vMonCoredumper.log」に「vmdird」サービスが不正終了していたことを発見したという。MandiantとVMware Product Securityは協力して「vmdird」のコアダンプを分析。その結果、CVE-2023-34048の悪用と一致していることを確認し、認証されていない攻撃者によるリモートコード実行(RCE: Remote Code Execution)が可能であることを突き止めている。

この脆弱性は2023年10月に報告され、修正パッチが適用されている。Mandiantによると、この脆弱性を悪用して攻撃したとみられる事案は2021年後半から検出されており、悪用可能だった期間はおよそ1年半とされる。また、影響を受けたほとんどのシステムにはクラッシュログが残されていたが、「vmdird」のコアダンプは削除されていたという。VMwareのデフォルト構成ではコアダンプは無期限に保存されるため、UNC3886により積極的に削除されたものとみられている。

対策

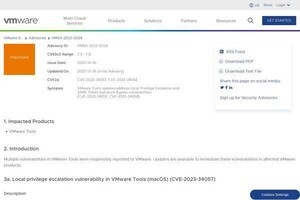

この脆弱性は「VMware vCenter Serverバージョン8.0U2」にて修正されている(参考:「VMSA-2023-0023.1」)。また、この脆弱性は既に悪用が確認されており注意が必要。該当する製品を運用している管理者は、影響を確認して速やかにアップデートすることが推奨されている。