米国土安全保障省サイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA: Cybersecurity and Infrastructure Security Agency)は1月9日(米国時間)、「Microsoft Releases Security Updates for Multiple Products|CISA」において、複数のMicrosoft製品に複数の脆弱性が存在するとして、注意を喚起した。

脆弱性の概要

これら脆弱性を悪用されると、遠隔から攻撃者によって影響を受けたシステムの制御権が乗っ取られる危険性があるとされている。脆弱性に関する情報は次のページにまとまっている。

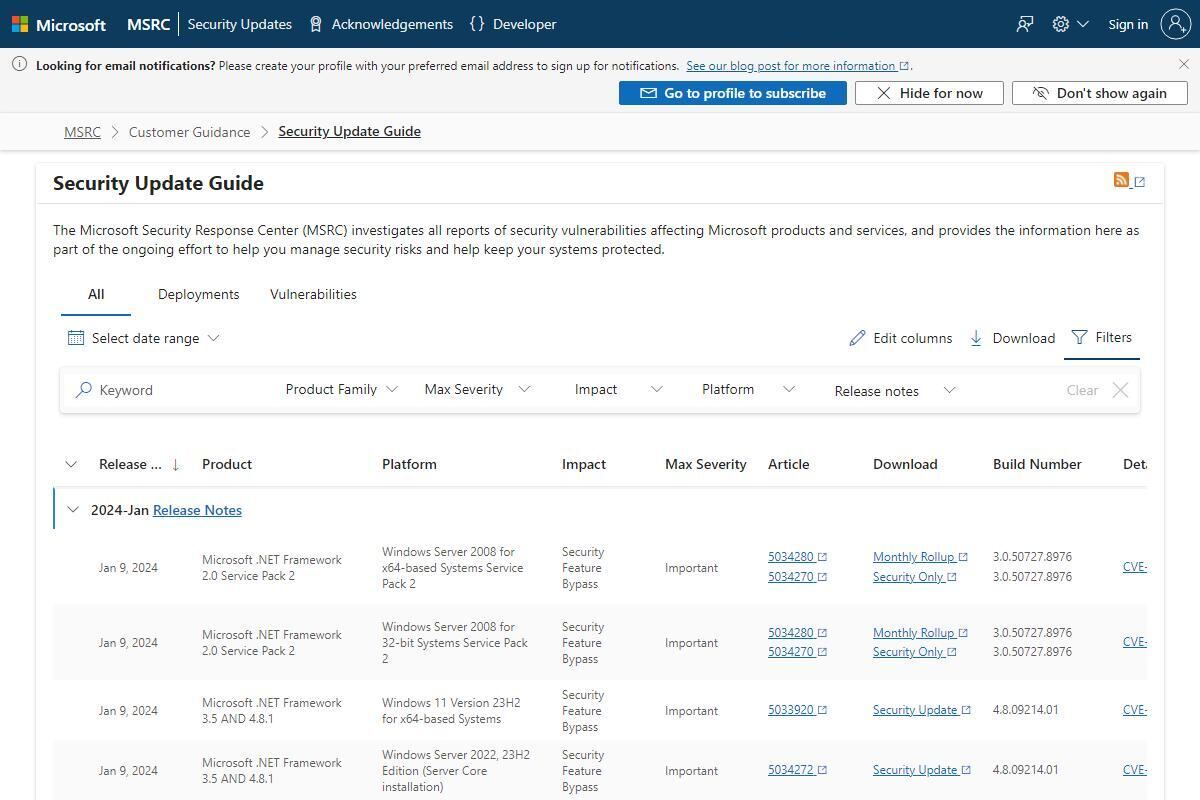

- 2024 年 1 月のセキュリティ更新プログラム - リリース ノート - セキュリティ更新プログラム ガイド - Microsoft

- Security Update Guide - Microsoft

脆弱性が存在するとされるプロダクト

脆弱性が存在するとされるプロダクトは次のとおり。

- .NET Core と Visual Studio

- .NET Framework

- .NET と Visual Studio

- Azure Storage Mover

- Linux 用 Windows サブシステム

- Microsoft Bluetooth ドライバー

- Microsoft ID サービス

- Microsoft Office

- Microsoft Office SharePoint

- Microsoft デバイス

- Microsoft 仮想ハード ドライブ

- SQL Server

- Unified Extensible Firmware Interface

- Visual Studio

- Windows AllJoyn API

- Windows BitLocker

- Windows Cloud Files Mini Filter Driver

- Windows Collaborative Translation Framework

- Windows Cryptographic サービス

- Windows Hyper-V

- Windows Libarchive

- Windows ODBC ドライバー

- Windows Server キー分離サービス

- Windows TCP/IP

- Windows Themes

- Windows Win32 カーネル サブシステム

- Windows Win32K

- Windows オンライン証明書状態プロトコル (OCSP) スナップイン

- Windows カーネル

- Windows カーネルモード ドライバー

- Windows グループ ポリシー

- Windows スクリプト

- Windows メッセージ キュー

- Windows ローカル セキュリティ機関サブシステム サービス (LSASS)

- Windows 共通ログ ファイル システム ドライバー

- Windows 近距離共有

- Windows 認証方法

- リモート デスクトップ クライアント

セキュリティアップデートの概要

今回のセキュリティアップデートには、Windows 11で発生していたWi-Fi関連のバグ修正や自動的にスマートカードの使用に関してシステムが自動的にシャットダウンしてしまう問題なども修正されている。

セキュリティアップデートの対象となる製品は多岐にわたる上、脆弱性の一部は深刻度が緊急(Critical)に分類されており注意が必要。CISAは、上記のセキュリティ情報をチェックするとともに、必要に応じてアップデートを適用することを推奨している。

MicrosoftはすでにWindows Updateなどを通じて修正プログラムの配信を行っている。該当する製品を使用している場合は、内容を確認するとともに迅速にアップデートを適用することが望まれる。なお、セキュリティアップデートの提供が開始された時点で、これら脆弱性のアクティブな悪用は確認されていない(参考「Zero Day Initiative — The January 2024 Security Update Review」)。