ThreatFabricは12月21日(現地時間)、「Android Banking Trojan Chameleon can now bypass any Biometric Authentication」において、Android向けバンキング型トロイの木馬「Chameleon」の新しい亜種を発見したとして、注意を喚起した。この亜種は前世代の強化版と評価されており、英国とイタリアが攻撃対象地域に追加されているという。

「Chameleon」の2つの亜種の新機能

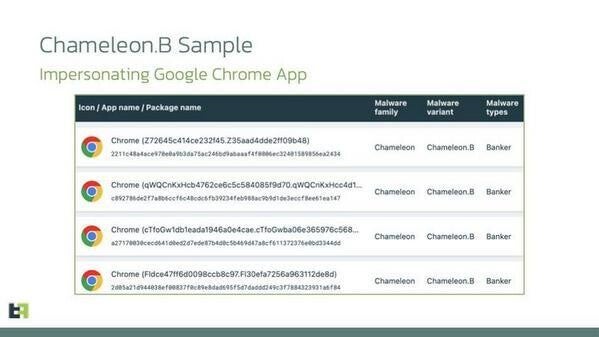

ThreatFabricによるとChameleonの主な標的はモバイルバンキングアプリケーションとされる。さまざまな配布方法によりAndroidデバイスに侵入するが、多くはChromeなどの正規のアプリを装ったフィッシングページから配布されるという。これまではオーストラリアとポーランドのユーザを主な標的としていたが、新しく英国とイタリアのユーザが標的に加わったとされる。

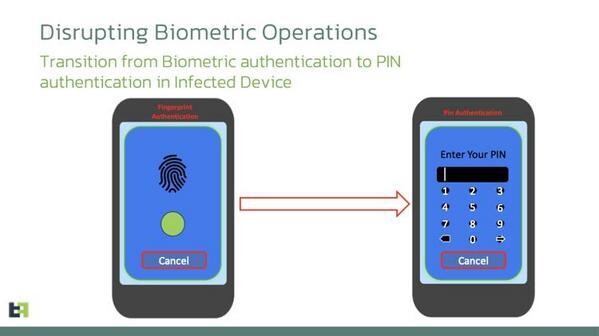

今回発見された亜種は、2つの新機能が目を引くという。一つは生体認証を回避する機能だ。KeyguardManager APIとアクセシビリティイベントを使用して画面とキーガードの状態を評価し、特定の条件下で生体認証をPIN認証に移行させる。生体認証プロンプトがバイパスされると、マルウェアは容易にデバイスのロックを解除できるようになる。

もう一つは、Android 13を使用するデバイスに対してアクセシビリティサービスを有効にする手順を表示する機能。Android 13以降のデバイスではアクセシビリティサービスを有効化させようとすると、「制限付き設定」と表示され、通常は有効化することができない。これは多くのAndroid向けマルウェアがアクセシビリティサービスを悪用してデバイスを侵害するためで、これら攻撃からデバイスを保護するために簡単に有効化できない仕組みとなっている。

このため、このマルウェアはデバイスがAndroid 13で動作していることを検出すると、アクセシビリティサービスを有効化するための手順を表示し、親切なフリをしてユーザーに有効化を求める。アクセシビリティサービスは多くのAndroid向けマルウェアが依存している機能であるため、この機能を有効化する場合、細心の注意を払って安全性を確認する必要がある。

マルウェアへの対抗策

ThreatFabricはこのマルウェアのように進化を続ける脅威への対抗策を策定するには、これらマルウェアについて理解することが重要としている。脅威に対する理解を深め保護を実施できるようにするため、ユーザーやセキュリティ専門家に公開されている脅威インテリジェンスを定期的に収集し、閲覧することを推奨している。