Bleeping Computerは12月17日(米国時間)、「What to do when receiving unprompted MFA OTP codes」において、ログインを試みていないにもかかわらず、電子メールまたはテキスト情報としてワンタイムパスワード(OTP: One Time Password)が送られてきた場合は認証情報が窃取された可能性が高いとして注意を呼びかけた。

攻撃者が不正に入手した資格情報の実態

サイバー攻撃では多くの場合、資格情報の窃取が行われる。侵入したシステムへの永続的なアクセスを目的としてシステムアカウントの窃取が試みられるが、同時にブラウザに記憶された認証情報やその企業の顧客の認証情報(データベースにアクセスできた場合)を窃取することもある。ほかにも中間者攻撃(MITM: Man-in-the-middle attack)により認証情報を窃取することも考えられる。このようにして窃取されたた認証情報には小売業者の顧客のアカウント情報が含まれている可能性があり、オンラインで販売されることがある。

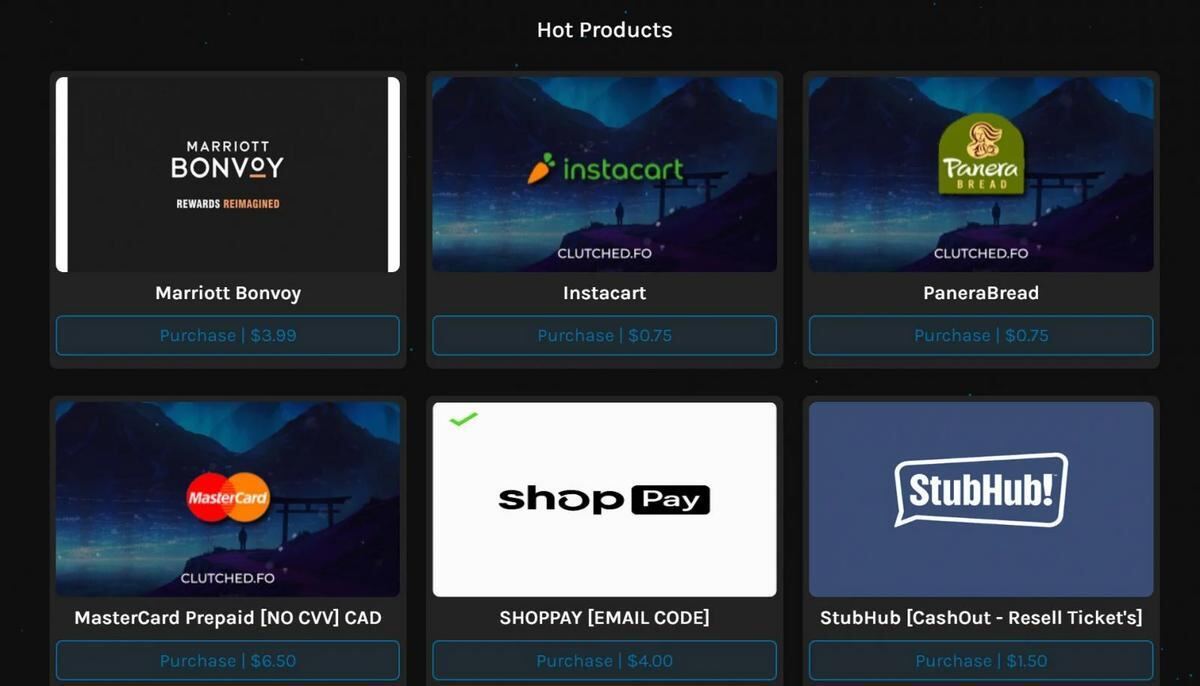

Bleeping Computerによると、このようにして窃取されたアカウント情報は、オンラインのアカウント販売サイトからわずか1.50ドル程度で購入できるという。これまでにBleeping Computerは、Amazon、Marriot Bonvoyリワードアカウント、Dunkin、Instacartなど、有名な小売業者のユーザアカウントの販売を確認したとしている。

攻撃者の不正ログインによりワンタイムパスワードが送信される可能性

これら多くの企業では認証に多要素認証(MFA: Multi-Factor Authentication)を提供しており、ログインには認証情報に加えてワンタイムパスワードのような追加の情報を必要とする。攻撃者が不正に入手した認証情報を使用してログインを試みると、多要素認証の確認が行われるため正規の顧客にワンタイムパスワードなどが送信される。その結果、顧客はログインを試みていないにもかかわらず、突然ワンタイムパスワードが送られてくることになる。

このように、ログインを試みていないにもかかわらずワンタイムパスワードが送られてきた場合は、攻撃者により漏洩した認証情報が悪用された可能性が高い。多要素認証により攻撃者のログインは阻止されるが、パスワードは漏洩しているため速やかに変更する必要がある。また、複数のWebサイトで同じパスワードを共有している場合は、すべてのパスワードを変更する必要がある。

なお、パスワードを変えなくても多要素認証によりログインできないのであれば安全と考えることは危険とされている。これは、多要素認証を回避する方法が発見された場合、被害に遭う可能性があるためで、リスクを放置しておいてよいことはない。

多要素認証にはさまざまな方式があり、ショートメッセージサービス(SMS: Short Message Service)を使用した方式は安全ではない。すでに、SIMスワッピング攻撃によりSMSが回避された事案が発生しており、他の方式に変更することが推奨されている。最近では、より安全性が高いとされるパスワード不要な「パスキー」と呼ばれる認証方式が広がりをみせており、積極的な導入と利用が望まれている。