Check Point Software Technologiesは12月4日(米国時間)、「Check Point Research Navigates Outlook's Security Landscape: The Obvious, the Normal, and the Advanced - Check Point Blog」において、Microsoft Outlookを標的とした攻撃手法について伝えた。

-

Check Point Research Navigates Outlook's Security Landscape: The Obvious, the Normal, and the Advanced - Check Point Blog

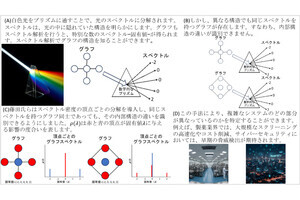

Check PointはOutlookを標的とする攻撃について、「明白な攻撃」「通常の攻撃」「高度な攻撃」と3つのランクに分けて解説している。なお、調査の対象は、2023年11月時点で最新のセキュリティ更新プログラムがインストールされたデフォルトのExchangeサーバ環境のOutlook 2021。

明白な攻撃「 ハイパーリンク攻撃」

攻撃者は悪意のあるURLを含む電子メールを送信する。このURLにアクセスするとフィッシングサイトに誘導されたり、ブラウザの脆弱性が攻撃されたりすることがある。一見するとOutlookの問題のように見えるが、実際のリスクはブラウザに存在する。

通常の攻撃「アタッチメント攻撃」

メールの添付ファイルを悪用した攻撃。添付ファイルをダブルクリックすると、Outlookはファイルの種類に応じたWindows規定のアプリケーションを起動する。よって、セキュリティリスクはアプリケーションの堅牢性に依存する。添付ファイルを開く際は安全かどうか注意を払う必要がある。

高度な攻撃「 電子メールの読み取り攻撃」

プレビューペイン攻撃とも呼ばれる。メールを表示しただけで脆弱性を狙った攻撃が行われる。この攻撃に対抗するには表示形式を「プレーンテキスト」に設定する必要がある。ただし、プレーンテキストでは画像やリンクが表示されないため、利便性は低下する。

高度な攻撃「Outlook特殊オブジェクト攻撃」

CVE-2023-23397のようなゼロデイの脆弱性を悪用する。この場合、攻撃者は悪意のある「リマインダ」オブジェクトを送信してOutlookを侵害する。この脆弱性は被害者がメッセージを受信したかどうかに関係なく悪用できるゼロタッチの脆弱性とされる。最近でもロシアに関連していると思われる脅威グループ「APT28(別名:Fancybear、Strontium)」がこの脆弱性を悪用し、Microsoft Exchangeアカウントを乗っ取る攻撃を行っていると報じられている(参考:「Russian hackers exploiting Outlook bug to hijack Exchange accounts」)。

Check Pointはこれら攻撃を回避するために、次のような対策を推奨している。

- メールの不審なURLをクリックしない

- 信頼できないメールの添付ファイルは開かない

- Microsoftオフィススイートを常に最新のバージョンに保つ

- 電子メールクライアントを保護できるセキュリティソリューションを導入する

なお、CVE-2023-23397の脆弱性は2023年3月に修正されている。他にも5月に修正されたCVE-2023-29324の脆弱性なども悪用されているため、該当する製品を利用している管理者はMicrosoftが提供している情報から影響を確認し、必要に応じてセキュリティアップデートおよび緩和策を適用することが望まれている。